The exponentieller Anstieg und Zunahme der Intrusionskomplexität von Ransomware-Angriffen erhöhen die Notwendigkeit proaktiver Ransomware-Erkennung. FBI und CISA geben eine gemeinsame Cybersicherheitswarnung heraus, die die globale Verteidiger-Community über einen dramatischen Anstieg von Phobos-Ransomware Angriffen auf US-amerikanische staatliche Einrichtungen und andere kritische Infrastrukturen informiert, die zu erfolgreichen Lösegeldforderungen in Höhe von mehreren Millionen US-Dollar führen.

Erkennung von Phobos-Ransomware-Aktivitäten, die im AA24-060A-Alarm behandelt werden

Da die Phobos-Ransomware weiterhin Organisationen in verschiedenen Branchen betrifft und sie erheblichen finanziellen Verlusten aussetzt, ist eine proaktive Cyberverteidigung der Schlüssel, um das Risiko von Intrusionen zu minimieren. Die SOC Prime Plattform kuratiert eine breite Sammlung von Erkennungsalgorithmen, um Sicherheits-Teams zu helfen, die Risiken der Phobos-Ransomware rechtzeitig zu eliminieren.

Klicken Sie auf die Erkennungen erkunden Schaltfläche, um den gesamten Erkennungsstapel für Phobos-Ransomware-Aktivitäten zu erreichen, die im AA24-060A Alarm berichtet werden, der kürzlich von CISA und FBI veröffentlicht wurde. Alle Erkennungsalgorithmen sind mit maßgeschneiderter Bedrohungsintelligenz angereichert, an MITRE ATT&CK® v.14.1ausgerichtet und sofort in mehrere Cybersicherheits-Sprachen konvertierbar.

Zukunftsorientierte Organisationen, die ständig bestrebt sind, ihre Cybersicherheitslage zu verbessern, können auch von der umfassenden Sammlung von SOC-Inhalten zur Phobos-Ransomware-Erkennung profitieren, die über diesen Linkverfügbar ist.

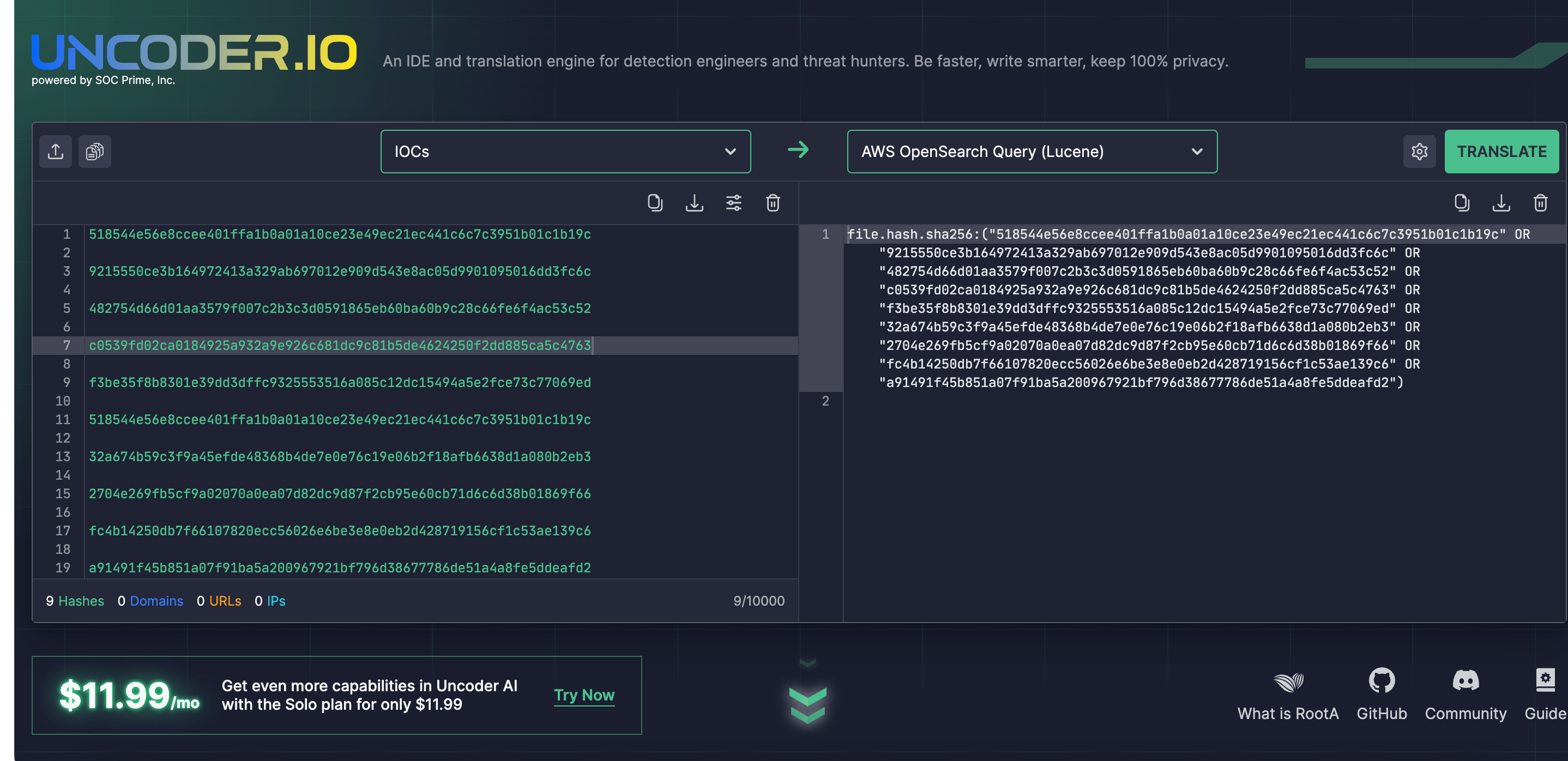

Darüber hinaus können Verteidiger nach IOCs suchen, die mit den Phobos-Ransomware-Varianten in Verbindung stehen und im AA24-060A Alarm bereitgestellt werden. Verlassen Sie sich auf die Open-Source Uncoder IO um relevante Bedrohungsinformationen automatisch in benutzerdefinierte IOC-Abfragen zu parsen und sie sofort in Ihrer Umgebung auszuführen.

Überblick über Phobos-Ransomware-Aktivitäten

Zum Ende März 2024 haben die führenden US-amerikanischen Cybersicherheitsagenturen, darunter das FBI, CISA und MS-ISAC, einen gemeinsamen Alarm herausgegeben, der als AA24-060A verfolgt wird, um das Bewusstsein über die zunehmenden Angriffe durch Phobos-Ransomware-Akteure zu schärfen und TTPs sowie IOCs zu teilen, die mit der laufenden gegnerischen Aktivität verbunden sind.

Seit fast einem halben Jahrzehnt haben Phobos-Ransomware-Wartende Cyberangriffe gestartet, die den öffentlichen Sektor in den USA beeinträchtigen, wobei andere kritische Infrastruktursektoren, darunter Bildung und öffentliche Gesundheitsversorgung, zu ihren Zielen gehören.

Open-Source-Forschungen deuten darauf hin, dass Phobos-Ransomware wahrscheinlich mit mehreren Malware-Varianten verbunden ist, darunter Elking, Eight, Devos, Backmydata und Faust Ransomware, aufgrund der ähnlichen TTPs, die bei Phobos-Infektionen beobachtet wurden. Die Phobos-Ransomware wird häufig zusammen mit verschiedenen öffentlich zugänglichen Tools wie Smokeloader, Cobalt Strike, Mimikatz, und anderen Dienstprogrammen eingesetzt. Phobos-Ransomware-Akteure haben ein RaaS-Modell übernommen, was dazu beigetragen hat, Phobos als einen der häufigeren Ransomware-Stämme in den letzten Jahren zu etablieren.

Für den initialen Zugang verwenden Gegner häufig den Phishing-E-Mail-Angriffsvektor, um die Nutzlast auf Zielnetzwerke zu übertragen. Eine weitere gegnerische Technik besteht darin,SmokeLoader in E-Mail-Anhänge einzubetten, die, sobald sie von kompromittierten Benutzern geöffnet werden, die Phobos-Ransomware auf ihre Systeme herunterladen und Angreifern grünes Licht zur Datenexfiltration geben

Phobos-Ransomware-Operatoren verwenden häufig mehrere Fernzugriffsprogramme, um eine Fernverbindung mit dem betroffenen Server herzustellen. Sie könnten auch das RDP ins Visier nehmen, um Open-Source-Forschung zu betreiben, ein Opferprofil zu erstellen und die Ziel-IP-Adressen mit relevanten Unternehmen zu verbinden.

Phobos-Akteure nutzen ausführbare Dateien wie 1saas.exe oder cmd.exe, um zusätzliche Phobos-Nutzlasten mit erhöhten Berechtigungen zu installieren und mehrere Windows-Shell-Funktionen auszuführen. Zusätzlich nutzen sie integrierte Windows-API-Funktionen, um Zugriffskontrollen zu umgehen, Authentifizierungs-Token abzurufen und neue Prozesse zur Privilegieneskalation zu initiieren. Bedrohungsakteure wenden auch Techniken zur Erkennungsevasion an, indem sie die Firewall-Konfigurationen des Systems ändern und sich häufig auf bestimmte Dienstprogramme für die Anti-Malware-Analyse verlassen.

Um die Persistenz der Phobos-Ransomware aufrechtzuerhalten, missbrauchen Angreifer Windows-Startordner und Windows-Registrierungs-Schlüssel, um Funktionen zu deaktivieren, die den Zugriff auf Backups ermöglichen oder beim Systemwiederherstellungsprozess helfen. Hinsichtlich der Datenexfiltration wurde beobachtet, dass sie WinSCP und Mega.io verwenden. Phobos-Ransomware-Akteure konzentrieren sich häufig auf juristische und finanzielle Daten sowie auf technische Dokumentationen. Nach der Datenexfiltrationsphase suchen Angreifer aktiv nach bestehenden Daten-Backups, die die Opfer möglicherweise implementiert haben, und eliminieren diese effektiv, um eine Wiederherstellung ohne Zahlung des Entschlüsselungsschlüssels zu verhindern.

Was die Minderung von Phobos-Ransomware betrifft, empfiehlt der AA24-060A-Alarm, die Sicherheit von Fernzugriffssoftware stetig zu verbessern, strenge Anwendungskontrollen anzuwenden, Best Practices für die Protokollsammlung durchzusetzen, die Nutzung von RDP und ähnlichen Fernbedienungsdiensten einzuschränken, Befehlszeilen- und Script-Fähigkeiten zu deaktivieren und Domänen-Controller, Server oder Arbeitsstationen gründlich auf neue oder nicht erkannte Konten zu überwachen. Verteidiger empfehlen auch dringend, das Sicherheitsprogramm der Organisation ständig zu validieren, um dessen Effektivität gegen aufkommende Bedrohungen zukunftssicher zu machen.

Durchsuchen Sie SOC Prime, um Ihr Team mit einer umfassenden Suite von über 800 Erkennungsalgorithmen gegen Ransomware-Angriffe zu stärken, um die Verteidigung Ihrer Organisation kontinuierlich mit kollektiver Branchenexpertise zu verstärken. Sicherheitsingenieure können sich auch auf Uncoder AI verlassen, um ihre Erkennungs-Engineering-Fähigkeiten zu erweitern, indem sie besseren Code schreiben, der mit AI-generierten Empfehlungen und Bedrohungsinformationen angereichert ist, sowie ihn automatisch auf verschiedene Cybersicherheits-Sprachen zu konvertieren.