Cybersecurity-Analysten beobachten eine erhebliche Zunahme bösartiger Aktivitäten, die auf die öffentlichen und privaten Sektoren der Ukraine abzielen, wobei Angreifer häufig auf Phishing-Vektoren als ihre primäre Strategie zum Einleiten von Intrusionen zurückgreifen.

CERT-UA informiert Cyberverteidiger über laufende Angriffe auf ukrainische Organisationen, die Kyivstar- und Sicherheitsdienst der Ukraine-Phishing-Köder nutzen. Die berüchtigte Gruppe UAC-0050 zielt darauf ab, die Opfer mit Remcos RAT zu infizieren, einem häufigen bösartigen Werkzeug aus dem Repertoire der Gruppe.

UAC-0050-Angriffsanalyse: Neue Phishing-Kampagne mit Remcos RAT

In der ersten Dekade des Dezember 2023 kehrte die Gruppe UAC-0050 massiv in die Cyber-Bedrohungsarena zurück mit dem Ziel, ukrainische und polnische Regierungsbehörden anzugreifen und zwei bösartige Stämme zu verwenden, Remcos RAT und Meduza Stealer. Bemerkenswert ist, dass im November und Anfang Dezember 2023die UAC-0050-Hacker mindestens zwei offensive Operationen gegen die Ukraine starteten, die Remcos RAT verbreiteten, von denen eine Phishing-Köder verwendete und sich als Sicherheitsdienst der Ukraine ausgab.Knapp nach diesen Phishing-Kampagnen taucht UAC-0050 wieder auf, um seine Angriffe durch den gleichen Angriffsvektor fortzusetzen.

Am 21. Dezember 2023 gab CERT-UA eine neue Warnung heraus, die zwei E-Mail-Verteilungskampagnen aufdeckt, die die Köderthemen in Bezug auf den ausstehenden Betrag der Kyivstar-Nutzer und eine weitere, die sich als Sicherheitsdienst der Ukraine ausgibt, nutzen. Angreifer senden Phishing-E-Mails mit dem entsprechenden Kyivstar-bezogenen Thema zusammen mit einem Köder-ZIP-Anhang.

Das Archiv enthält eine passwortgeschützte RAR-Datei mit einer DOC-Datei und einem schädlichen Makro. Die Makroaktivierung mittels explorer.exe über das SMB-Protokoll führt zum Herunterladen und Ausführen der ausführbaren Datei auf dem betroffenen System. Diese stellt anschließend ein selbstentpackendes (SFX) Archiv dar, das ein BATCH-Skript zum Herunterladen vom Bitbucket-Dienst und Starten einer weiteren ausführbaren Datei „wsuscr.exe“ enthält, die mit SmartAssembly .NET verschleiert ist. Diese soll Remcos RAT entschlüsseln und ausführen.

CERT-UA hat auch Phishing-E-Mails mit einem nachgemachten Betreff des Sicherheitsdienstes der Ukraine sowie einem bösartigen Anhang beobachtet. Dieser enthält eine passwortgeschützte ZIP-Datei, die ein in 3 Teile aufgeteiltes RAR-Archiv enthält, wobei der letzte Teil eine ausführbare Datei enthält. Das Öffnen dieses Archivs und das Ausführen der ausführbaren Datei kann potenziell zu einer Infektion mit Remcos RAT führen.

In dieser Kampagne hostet UAC-0050 seine Kontrollserver für Remcos RAT, indem es die Dienste eines malaysischen Anbieters nutzt, wie es häufig der Fall ist. Zusätzlich verwenden die Angreifer das autonome System AS44477 (STARK INDUSTRIES SOLUTIONS LTD) für ihre Hosting-Anforderungen.

Erkennen Sie UAC-0050-Phishing-Angriffe, die in der CERT-UA#8338-Warnung behandelt werden

Ein rapider Anstieg von Phishing-Angriffen gegen die Ukraine und ihre Verbündeten, die der Hacking-Gruppe UAC-0050 zugeschrieben wird, stellt eine erhebliche Bedrohung für Organisationen dar, die potenzielle Ziele sein könnten. Eine Welle der letzten Angriffe der Gruppe zeigt ähnliche Verhaltensmuster in Verbindung mit der Nutzung von Remcos RAT innerhalb der Infektionskette. SOC Prime kuratiert eine Sammlung von Erkennungsalgorithmen, um Verteidigern zu helfen, Aktivitäten von UAC-0050 und jegliche Spuren von Remcos RAT-Infektionen in ihrer Umgebung zu identifizieren. Folgen Sie dem untenstehenden Link, um die Sigma-Regeln zur Angriffserkennung zu erreichen, die in der entsprechenden CERT-UA#8338-Forschung behandelt werden:

Sicherheitsingenieure können auch den gesamten Erkennungs-Stack, der mit dem benutzerdefinierten Tag „UAC-0050“ gefiltert ist, über den Detektion erkunden Button aufrufen. Diese Sammlung von Erkennungsalgorithmen ist darauf ausgelegt, Verteidigern dabei zu helfen, ihre Bedrohungserkennungs- und Jagdfähigkeiten zu verbessern und Bedrohungen, die mit der offensiven Aktivität von UAC-0050 verbunden sind, rechtzeitig zu entschärfen. Alle Sigma-Regeln sind mit MITRE ATT&CK®abgestimmt, können automatisiert in Dutzende von Cybersicherheitssprachen konvertiert werden und sind mit maßgeschneiderter CTI angereichert.

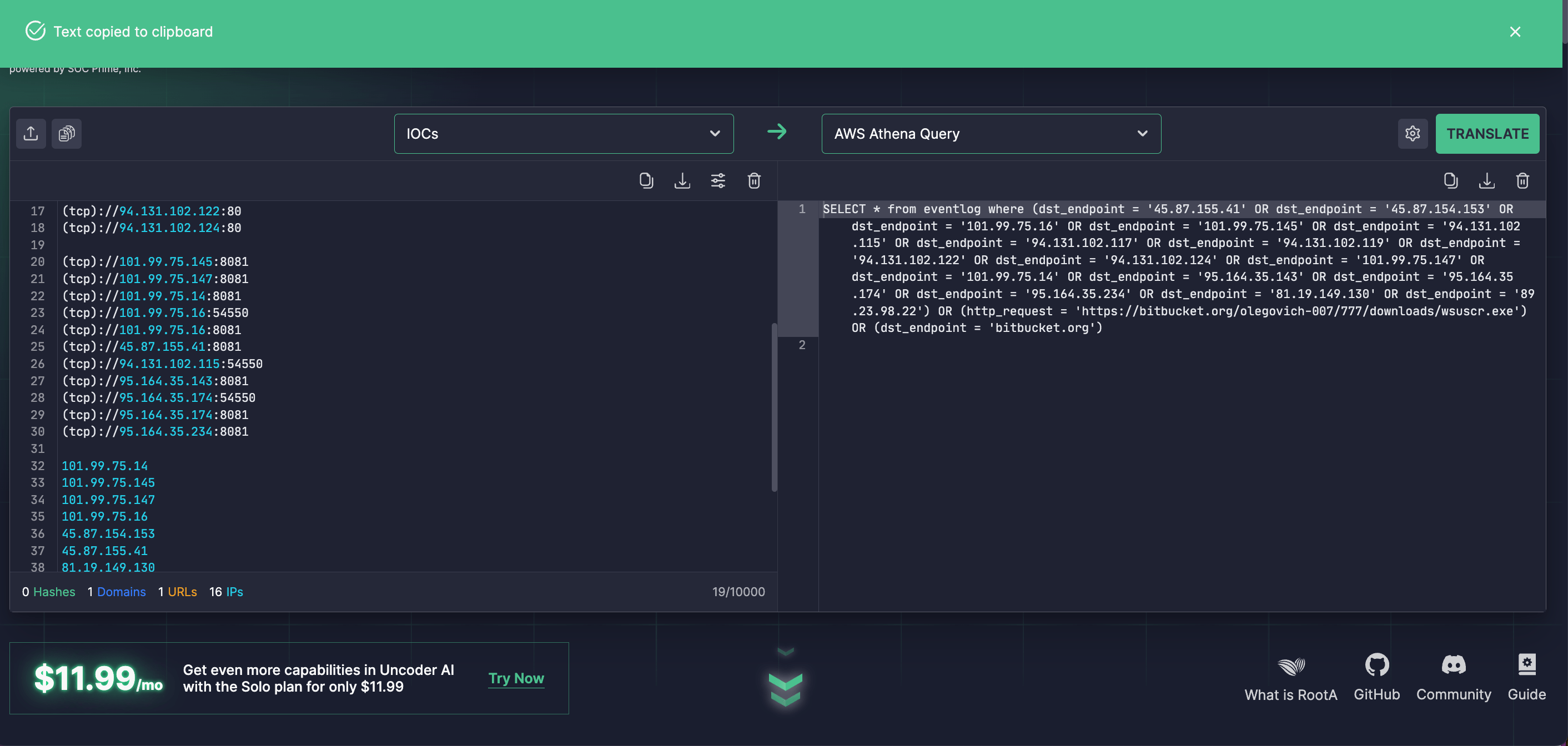

Sicherheitsfachleute können sich auch auf die Open-Source Uncoder IO verlassen, um retrospektive IOC-Abgleiche in großem Umfang durchzuführen. Wählen Sie IOCs im Uncoder IO-Panel links aus, fügen Sie Bedrohungsinformationen aus dem zugehörigen CERT-UA-Alarmein, wenden Sie die Plattform und die Zielsprache, wie OSCF, an und verpacken Sie die Daten sofort in benutzerdefinierte IOC-Abfragen, die bereit sind, nach kritischen Bedrohungen in der gewählten Umgebung zu suchen.

MITRE ATT&CK Kontext

Die Nutzung von MITRE ATT&CK bietet detaillierte Einblicke in den Kontext der jüngsten offensiven Kampagne im Zusammenhang mit UAC-0050. Konsultieren Sie die Tabelle unten für eine umfassende Sammlung von dedizierten Sigma-Regeln, die die entsprechenden ATT&CK-Taktiken, Techniken und Sub-Techniken adressieren.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Scheduled Task / Job (T1053) | ||

User Execution: Malicious File (T1204.002) | ||

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Abuse Elevation Control Mechanism: Bypass User Account Control (T1548.002) | ||

Modify Registry (T1112) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) |