CVE-2023-23397 ist eine kritische Elevation-of-Privilege (EoP)-Schwachstelle in Microsoft Outlook mit einem CVSS-Basiswert von 9,8. Sie wurde erstmals am 14. März 2023 offengelegt und APT28zugeschrieben, auch bekannt als Fancy Bear oder Strontium – ein Bedrohungsakteur, der mit der Hauptnachrichtendirektion des russischen Generalstabs (GRU) in Verbindung steht. Die Schwachstelle zielt hauptsächlich auf die europäischen Regierungs-, Militär- und Energiesektoren ab.

Die Schwere von CVE-2023-23397 wird hauptsächlich auf seine Natur eines Zero-Touch-Exploits zurückgeführt, was bedeutet, dass keine Benutzerinteraktion erforderlich ist, damit ein Bedrohungsakteur die Schwachstelle über eine spezielle E-Mail oder ein an einen Benutzer gesendetes Kalenderelement ausnutzen kann. Als Ergebnis eines erfolgreichen CVE-2023-23397-Exploits kann ein Angreifer auf den Net-NTLMv2-Hash zugreifen, der die verschlüsselten Anmeldedaten des Benutzers enthält. Dies ermöglicht es den Angreifern, sich seitlich im Netzwerk zu bewegen, um sensiblere Informationen zu erhalten.

Heute werden wir diese Outlook-Schwachstelle analysieren und mehrere Optionen zur Minderung und Erkennung von CVE-2023-23397 prüfen.

Erkennung von Exploits für CVE-2023-23397

Um Organisationen proaktiv dabei zu helfen, Versuche der Ausnutzung von CVE-2023-23397 zu erkennen, kuratiert die SOC Prime Plattform zur kollektiven Cyberverteidigung eine Reihe von verifizierten, kontextbereichernden Sigma-Regeln. Indem Sie auf die Erkennungen erkunden Schaltfläche klicken, können Sie sofort für CVE-2023-23397 relevante Sigma-Regeln über registry_event, powershell, process_creation, und cmdlineerreichen. Die Regeln sind auf den neuesten MITRE ATT&CK®-Rahmen abgestimmt und werden durch umfassende Metadaten und relevante Bedrohungsinformationen unterstützt.

Microsoft empfiehlt, ihr Exchange-Scan-Skript als ersten Schritt des Bedrohungssuchprozesses für eine potenzielle Kompromittierung zu verwenden. Es prüft den Exchange-Server auf bösartige Nachrichten, einschließlich E-Mails, Aufgaben und Kalenderelemente.

CVE-2023-23397 IOCs

Wenn Sie keine verdächtigen Werte durch das Scan-Skript identifizieren, können Sie die Indikatoren der Kompromittierung suchen. Untersuchen Sie das folgende anomale Verhalten:

- Beobachten Sie die Telemetrie von Microsoft Defender for Endpoint und Microsoft Defender Identity sowie die Exchange Server-Protokollierung für jede NTLM-Authentifizierung, die externe oder nicht vertrauenswürdige Ressourcen einbezieht.

- Verfolgen Sie Prozessausführungsereignisse für Versuche einer WebDAV-Verbindung.

- Überprüfen Sie SMBClient-Ereignisse auf Protokolleinträge.

- Suchen Sie in den Firewall-Protokollen nach abnormalen ausgehenden SMB-Verbindungen.

Was die Datenquellen betrifft, können Sie das Folgende prüfen:

- Firewall-Protokolle

- Proxy-Protokolle

- VPN-Protokolle

- Azure AD-Anmeldeprotokolle für Exchange Online

- IIS-Protokolle für Exchange Server

- RDP-Gateway-Protokolle

- Endpoint-Daten (z. B. Windows-Ereignisprotokolle für Endbenutzer)

- EDR-Telemetrie (falls verfügbar)

Nachfolgend finden Sie die IP-Adressen, die mit dem CVE-2023-23397-Exploit in Verbindung stehen. Eine umfangreichere Liste finden Sie auf Virustotal.

- 24.142.165[.]2

- 85.195.206[.]7

- 101.255.119[.]42

- 113.160.234[.]229

- 168.205.200[.]55

- 181.209.99[.]204

- 185.132.17[.]160

- 213.32.252[.]221

Um nahtlos nach Indikatoren der Kompromittierung im Zusammenhang mit den Ausbeutungsversuchen von CVE-2023-23397 zu suchen, vertrauen Sie auf Uncoder AI und generieren Sie sofort benutzerdefinierte IOC-Abfragen, die in der ausgewählten SIEM- oder EDR-Umgebung ausgeführt werden können.

CVE-2023-23397 PoC

Bis jetzt können Sie viele CVE-2023-23397 PoCs finden, aber was Sie wissen sollten, ist, wie einfach der Exploit ist. Die Erstellung eines bösartigen Kalendertermins beispielsweise reduziert sich auf Folgendes:

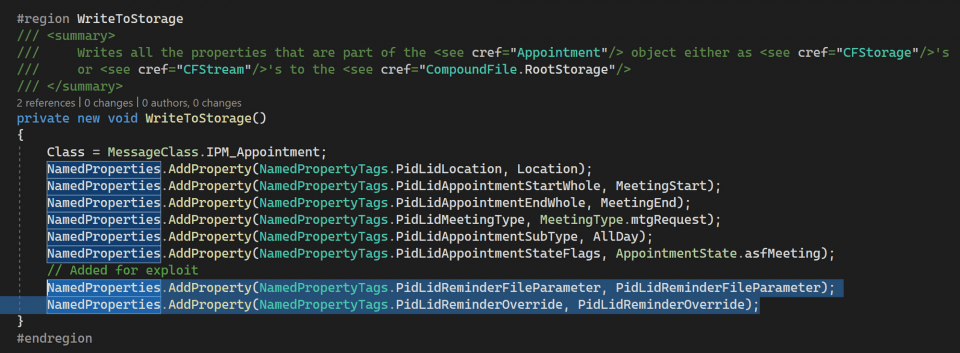

- Erstellen einer Outlook-MSG-Datei,

- Erweitern der Appointment -Klasse, da sie eine definierte Anzahl von Eigenschaften hat,

- Hinzufügen von PidLidReminderOverride and PidLidReminderFileParameter Eigenschaften.

Quelle: MDSec

Microsoft Outlook Schwachstellenanalyse

CVE-2023-23397 ist eine Schwachstelle, die speziell auf Microsoft Outlook auf Windows-Betriebssystemen abzielt. Die Ausnutzung dieser Schwachstelle erfordert die Zustellung einer speziell gestalteten Nachricht (E-Mail, Ereignis oder Aufgabe) an einen Benutzer. Die Hauptschwachstelle befindet sich in der PidLidReminderFileParameter erweiterten MAPI-Eigenschaft. PidLidReminderFileParameter ist ein Dateiname eines Erinnerungstons. Um die Schwachstelle auszunutzen, ändern Bedrohungsakteure die PidLidReminderFileParameter-Eigenschaft und leiten einen UNC-Pfad zu einem Server um, der von den Gegnern über den Server Message Block (SMB) oder TCP-Port 445 kontrolliert wird.

Weiterhin erscheint auf dem Gerät eines Benutzers eine Erinnerung, die die New Technology LAN Manager (NTLM) Authentifizierung auslöst. Der Prozess erfordert keine Interaktion von den Empfängern und bleibt hinter den Kulissen unbemerkt. Nach dem Verbinden mit dem entfernten SMB-Server leckt der Net-NTLMv2-Hash des Benutzers. Mit dem NTLMv2 können Gegner entweder eine laterale Bewegungstaktik (TA0008) verwenden, um sich durch das Netzwerk zu bewegen, oder die verschlüsselte Form des Benutzerpassworts knacken.

Laut Microsofts Richtlinien, können Gegner die Outlook-Schwachstelle nur unter Verwendung des SMB-Protokolls ausnutzen. Gleichzeitig stellt die Interaktion mit dem WebDAV-Protokoll kein Risiko eines Anmeldeinformationslecks an externe IP-Adressen dar, wenn die CVE-2023-23397-Exploitationstechnik verwendet wird. Selbst wenn es eine Net-NTLMv2-Authentifizierungsanforderung gibt, sendet Windows keine Hashes.

In jedem Szenario können Sie mit der richtigen CVE-2023-23397-Minderung die Risiken einer Schwachstellenausbeutung minimieren. Für die Milderungsmaßnahmen empfiehlt Microsoft die folgenden in ihrem Sicherheitsupdate:

- Deaktivieren Sie NTML als Authentifizierungsmethode. Der einfachste Weg, dies zu tun, ist die Erstellung einer Geschützte Benutzer Sicherheitsgruppe und das Hinzufügen Ihrer Benutzer dort. Konzentrieren Sie sich besonders auf Konten mit höheren Berechtigungsstufen (z. B. Domänenadministratoren). Diese Aktion könnte die Arbeit mit den NTLM-erforderlichen Apps stören. Daher müssten Sie einen Benutzer aus der Gruppe entfernen, um diese Einstellungen rückgängig zu machen.

- Blockieren Sie den ausgehenden SMB-Verkehr (TCP 445) in Ihrem Netzwerk. Sie können dies mit Hilfe einer Umgehungs-/lokalen Firewall oder über die VPN-Einstellungen tun. Durch die Verwendung dieser werden die NTLM-Authentifizierungsnachrichten nicht an die entfernten Dateifreigaben gesendet.

Vertrauen Sie auf SOC Prime, um umfassend mit Erkennungsinhalten gegen jede ausbeutbare CVE oder jede TTP, die in laufenden Cyberangriffen verwendet wird, ausgestattet zu sein. Erhalten Sie Zugriff auf über 800 Erkennungsalgorithmen für bestehende CVEs, um sich proaktiv gegen Bedrohungen zu verteidigen, die auf Ihre Sicherheitsbedürfnisse abgestimmt sind. Erreichen Sie sofort über 140 Sigma-Regeln kostenlos auf https://socprime.com/ oder erhalten Sie alle relevanten Erkennungen mit Premium-Abonnements zur SOC Prime Plattform auf https://my.socprime.com/pricing/.