Erstellen von Google Chronicle-Regeln in Ihrer Umgebung

Inhaltsverzeichnis:

Schritt-für-Schritt-Richtlinien

SOC Prime entwickelt sich kontinuierlich weiter Partnerschaft mit Chronicle um Benutzern des Threat Detection Marketplace, die die Sicherheitsanalyseplattform von Google Cloud nutzen, maßgeschneiderte YARA-L 2.0 Erkennungen bereitzustellen, die darauf ausgelegt sind, Bedrohungen mit Google-Geschwindigkeit zu jagen. Derzeit bietet unsere Detection-as-Code-Plattform über 500 Community-YARA-L-Regeln, die vom SOC Prime Team geschrieben wurden. Außerdem können Chronicle-Kunden auf diese kostenlosen Erkennungen unter Chronicle GitHub-Repository betrieben durch die Chronicle Detect-Regelmaschine.

Um Sie bei der Bereitstellung der vorhandenen Erkennungsinhalte in Ihrer Umgebung zu unterstützen und den Prozess der Regelerstellung zu vereinfachen, erweitern wir die Liste der Online-Bildungsressourcen, die in unserem kostenlos verfügbar sind Cyber-Bibliothek. Diese Aufstellung gibt einen kurzen Überblick und einige nützliche Tipps für den Prozess der Chronicle-Regelerstellung. Um zur vollständigen Chronicle-Regelerstellungsanleitungzu gelangen, melden Sie sich in Ihrem Cyber-Bibliothek-Konto an, wählen Sie Google Chronicle aus der vorgeschlagenen Plattformliste und wechseln Sie zur Regel Registerkarte.

YARA-L-Regelformat

Google Chronicle ist eine cloudbasierte Sicherheitsanalyseplattform, die mit der YARA-L-Sprache arbeitet. Diese Sprache wird verwendet, um Regeln zur Bedrohungserkennung in Unternehmensumgebungen zu erstellen. Das Wichtigste an YARA-L und Chronicle ist, dass Sie damit Bedrohungen in einem sehr großen Datenvolumen suchen können. Es ist erwähnenswert, dass YARA-L und YARA zwei verschiedene Dinge sind. Die erste wurde entwickelt, um mit Chronicle zu arbeiten, während die zweite (von Virus Total erstellt) für Datenabfragen und „Malware-Klassifizierung“ gedacht war.

Google Chronicle Regelerstellung

Erste Schritte

Um mit der Erstellung Ihrer eigenen Google Chronicle-Regeln zu beginnen, müssen Sie sich zunächst beim Chronicle-Instanz anmelden. Nach der Anmeldung sehen Sie diesen Bildschirm:

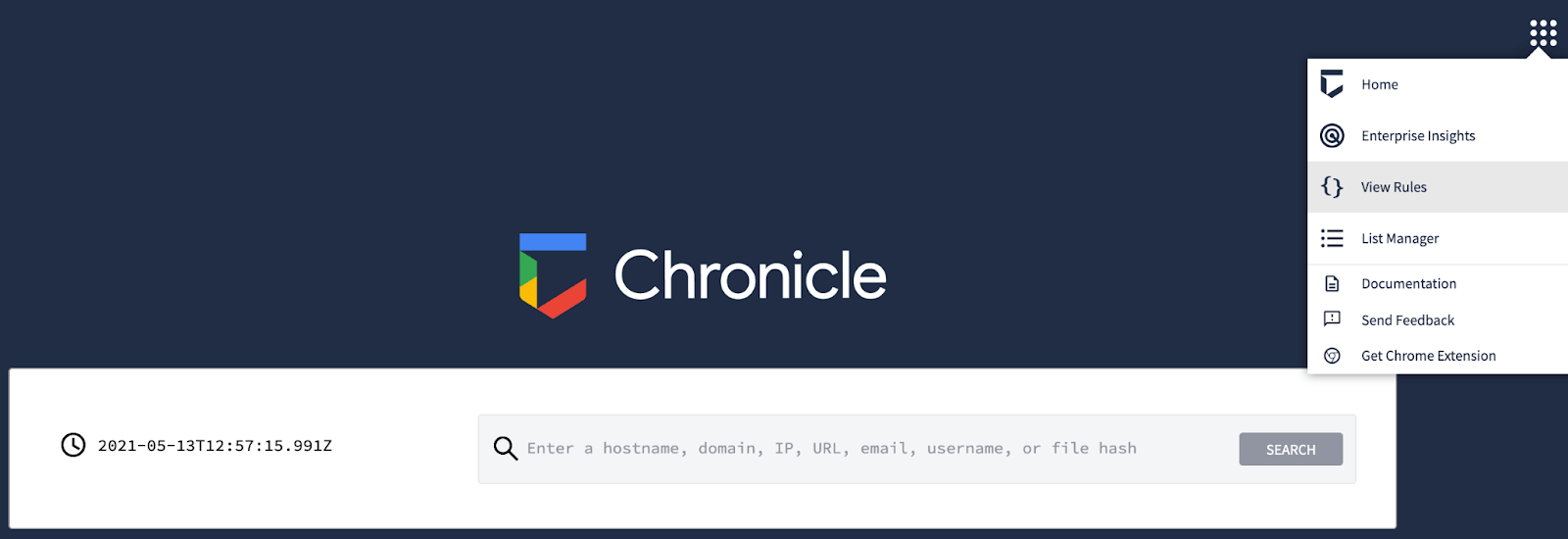

Dann gehen Sie in die obere rechte Ecke des Bildschirms und wählen aus dem Aktionsmenü Regeln anzeigen :

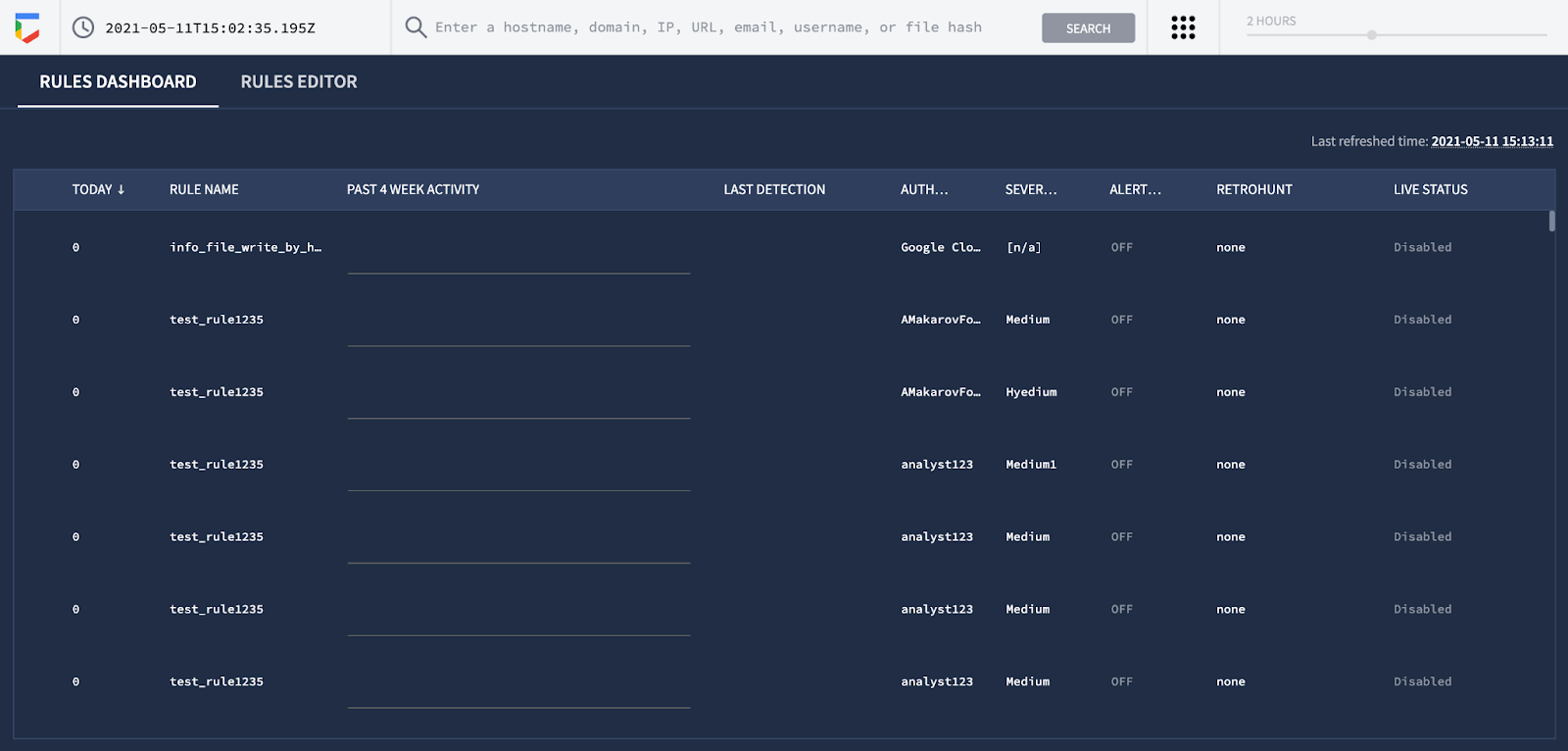

Als nächstes wählen Sie den Regel-Editor Tab aus:

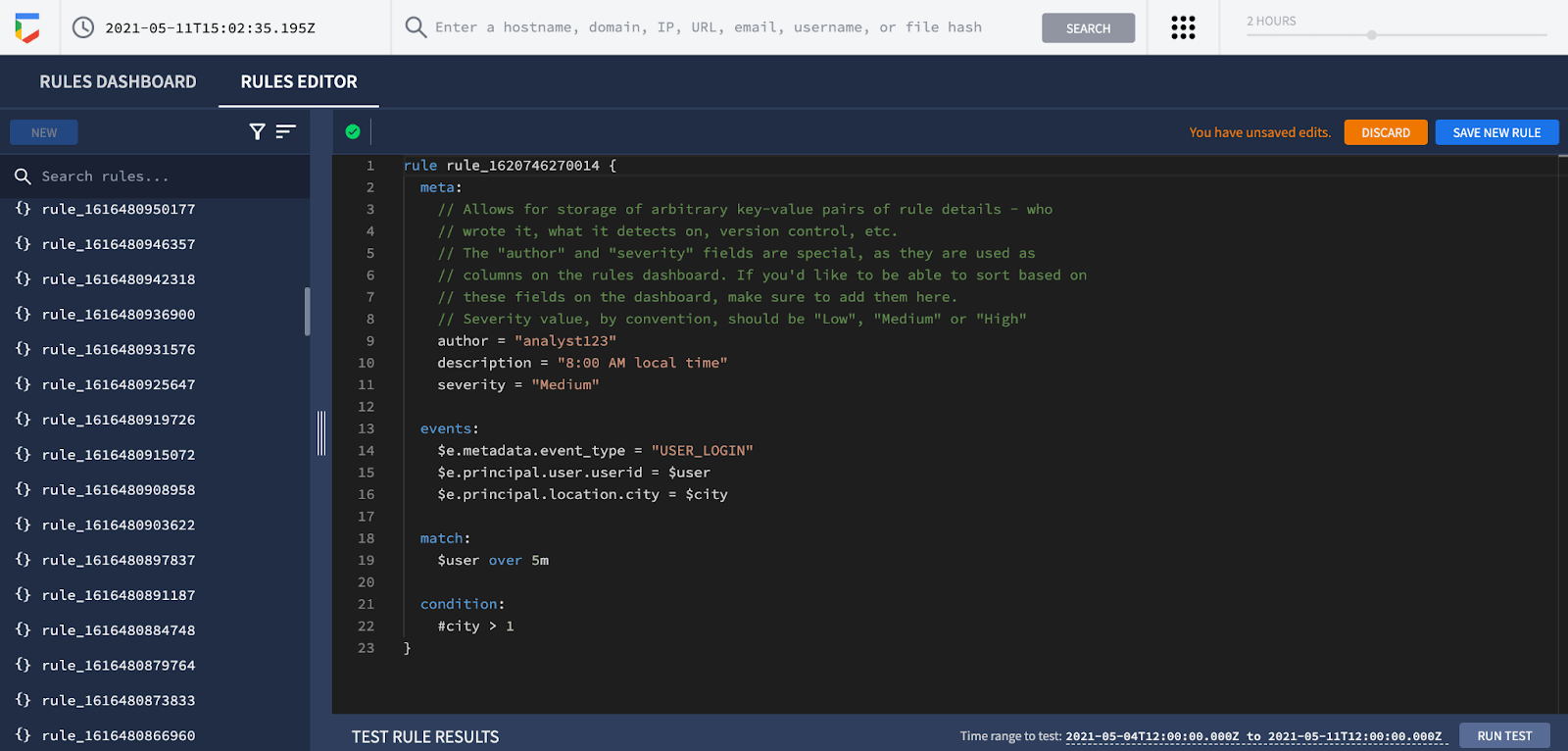

Nach dem Wechseln zur Regel-Editor Registerkarte, klicken Sie auf den New Button.

Das ist es, Sie sind im Google Chronicle Regelassistenten und können beginnen, Ihre eigene Regel zu erstellen.

Parameter zur Erstellung von Google Chronicle-Regeln

Um eine Google Chronicle-Korrelationsregel (oder eine YARA-L-basierte Regel) zu erstellen, müssen Sie die folgenden Regelparameter als Grundlage angeben:

- Regel

- Meta

- Ereignisse

- Übereinstimmung (optional)

- Bedingung

Regel

The Regel Abschnitt ist die erste Interaktion mit unserer zukünftigen und möglichen Regel. Hier müssen Sie einen beschreibenden Regelname angeben, um Ihre Suche danach in der Liste anderer Erkennungen zu erleichtern.

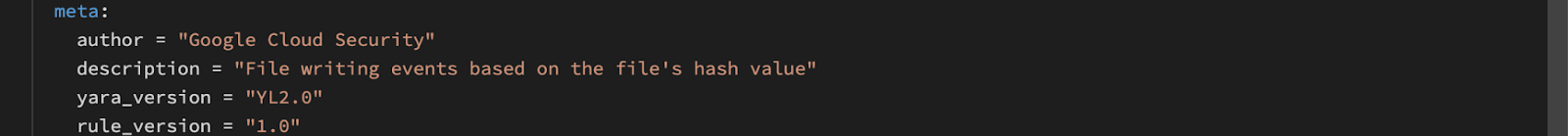

Meta

The Meta Abschnitt enthält die Regeln spezifikationen. Hier können Sie die folgenden Details als entsprechende Schlüssel-Werte-Paare bereitstellen:

- Autor der Regel

- Erstelldatum der Regel

- Kurze Regelbeschreibung

- Produktinformation (z. B. Windows)

Ereignisse

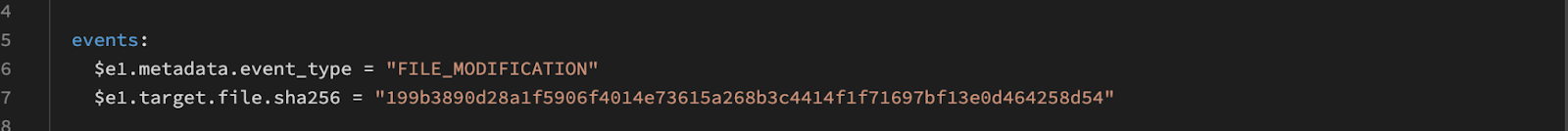

The Ereignisse Abschnitt enthält die Informationen über die spezifischen Google Chronicle-Alerts, nach denen die Regel sucht. Speziell hier müssen Sie die Logik angeben, was Sie mit dieser besonderen Regel erkennen möchten. Dieser Abschnitt enthält in der Regel eine erhebliche Anzahl unterschiedlicher Bedingungen und Variablen. Zum Beispiel, wenn Sie nach einer Dateiänderung Situation suchen möchten (z. B. ein bösartiger Dateiname oder eine Erweiterung, die mit einer Bedrohung verbunden ist), werden Sie diese Art von Logik verwenden:

Ereignisse:

$e1.metadata.event_type = „FILE_MODIFICATION“

$e1.target.file.sha256 = „beliebiger Hash“

In diesem Fall ist der FILE_MODIFICATION Wert bezogen auf die spezifische Aktion, nach der diese Regel sucht. Zum Beispiel eine legitime Datei, die von einem Bedrohungsakteur geändert wurde:

Übereinstimmung

The Übereinstimmung Abschnitt gibt Werte zurück, wenn die relevanten Übereinstimmungen gefunden werden. Dieser Abschnitt ist nützlich, wenn Sie nach Ereignissen in einem bestimmten Zeitraum suchen möchten. Zum Beispiel:

$value1, $value2 über 2m

Zuerst müssen $value1 and $value2 im Ereignisse Abschnitt deklariert werden. Dann sollten diese Variablen im gewählten Zeitraum vorkommende Werte haben, damit die Regel die restlichen Ereignisse ausschließen kann. Mit anderen Worten, der Übereinstimmung Abschnitt hilft Ihnen, Ereignisse zu bereinigen und spezifischer zu sein.

Bedingung

Im Bedingung Abschnitt können Sie die Übereinstimmungsbedingungen über Ereignisse und in der Ereignisse Abschnitt festgelegte Variablen angeben. Hier können Sie alle Prädikate mit den Operatoren „und“ / „oder“ verknüpfen. Zum Beispiel:

$e1 und $value1

Regel

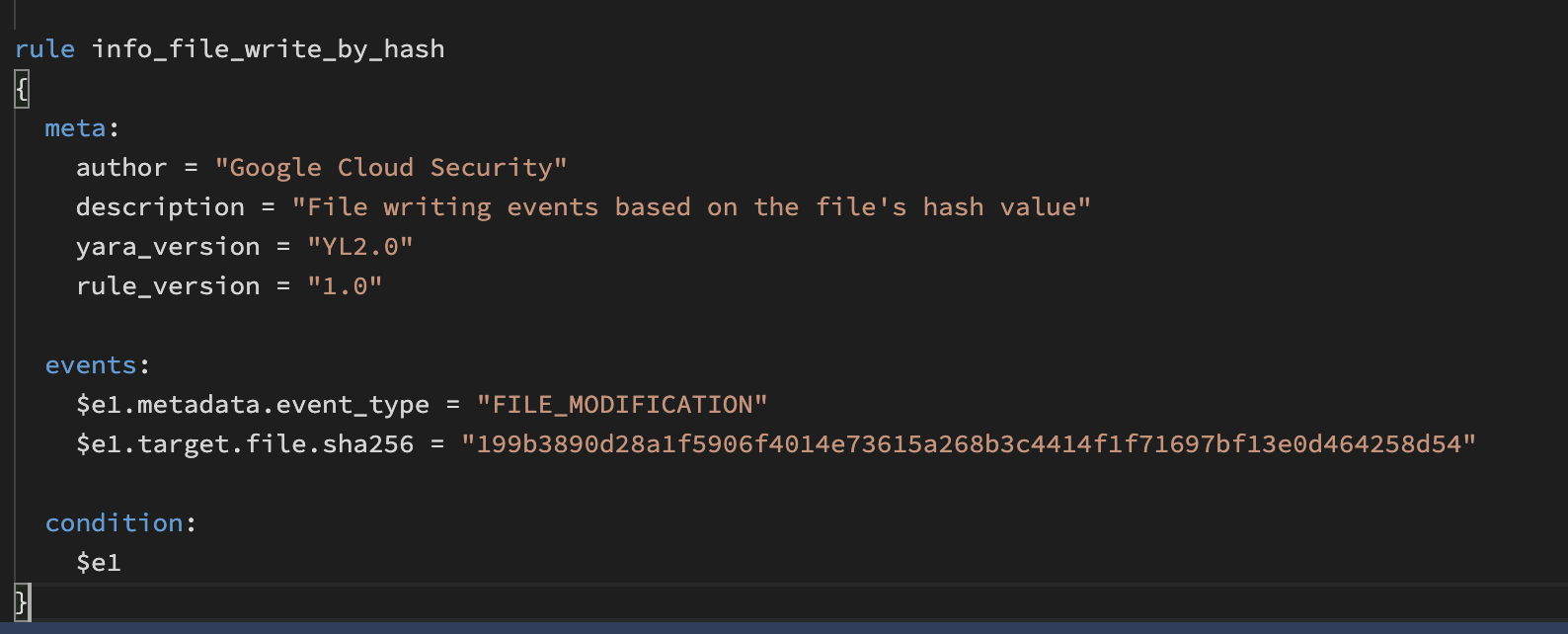

Als Ergebnis erhalten Sie die folgende Regel, die durch die Chronicle Detect-Regelmaschine mit den entsprechenden Parametern erstellt wurde:

Empfehlungen

Um tiefer in die YARA-L-Sprache und den Google Chronicle-Regelerstellungsprozess einzutauchen, lesen Sie die entsprechende Dokumentation zur Chronicle Detect Regelmaschine. Um Ihre Erkennungsfähigkeiten zu verfeinern, beginnen Sie, mit einigen Regeln zu spielen und vergleichen Sie deren Struktur mit dem im Chronicle GitHub-Repoverfügbaren Quellcode. Außerdem finden Sie über 500 YARA-L-Regeln, die vom SOC Prime-Team im Threat Detection Marketplace.

Referenzen

- https://github.com/chronicle/detection-rules

- https://go.chronicle.security/hubfs/YARA-L Overview White Paper.pdf

- https://socprime.com/news/boost-your-google-chronicle-platform-with-soc-prime-detection-rules/

- https://chroniclesec.medium.com/new-soc-prime-detection-rules-available-in-chronicle-434605aa0287

- https://cloud.google.com/blog/products/identity-security/introducing-chronicle-detect-from-google-cloud

Entdecken Threat Detection Marketplace um eine umfangreiche Sammlung von SIEM- und EDR Algorithmen zu erreichen, die auf die Umgebung und das Bedrohungsprofil der Organisation zugeschnitten sind, einschließlich über 500 YARA-L 2.0-Erkennungen für Ihre Chronicle-Instanz. Möchten Sie Ihre Fähigkeiten in der Bedrohungsjagd meistern? Treten Sie unserem Cyber-Bibliothek bei, um direkten Zugriff auf Cybersecurity-Wissen mit aufschlussreichen Anleitungen zu verschiedenen SIEM-, EDR- und NTDR-Lösungen sowie tiefgehenden Online-Webinaren zu erhalten.