Erläuterung des Bedrohungsjagd-Reifegradmodells mit Beispielen

Inhaltsverzeichnis:

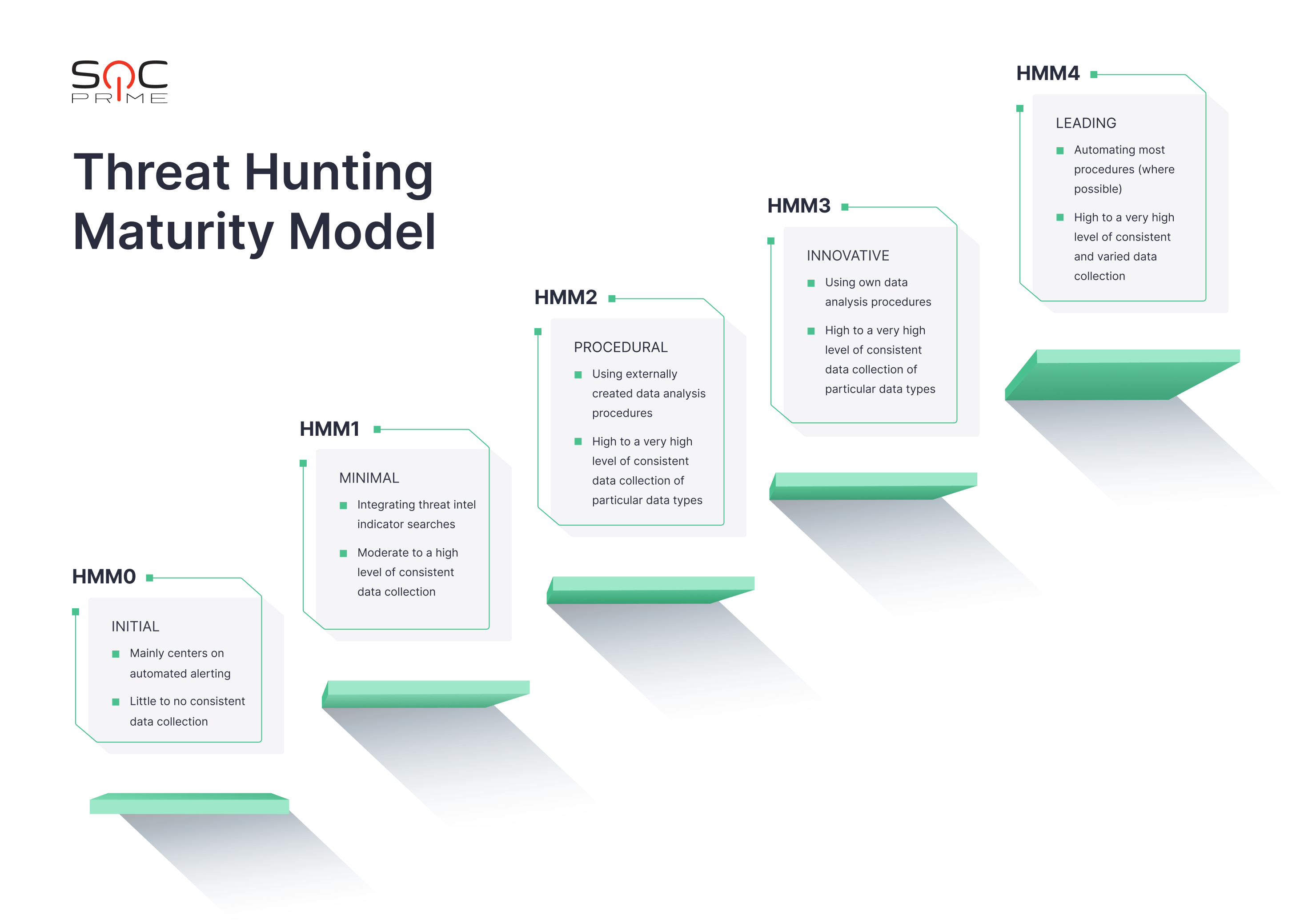

In unserer Serie von Leitfäden zu Threat Hunting Grundlagen haben wir bereits mehrere Themen behandelt, von Techniken and Werkzeugen, die Bedrohungsjagd-Teams nutzen, bis zu den Zertifikaten für Profis und Anfänger. Aber was macht gute Cyber-Jagd, und wie kann man sie bewerten? Einer der Wege, die Effektivität der Jagdverfahren zu messen, ist die Verwendung des Threat Hunting Maturity Model (HMM). Es ist nützlich, um die Kompetenz des Threat-Hunting-Prozesses zu bewerten und Verbesserungsmöglichkeiten zu definieren.

In diesem Blog werden wir sehen, wie Sie das Reifegradniveau Ihrer Organisation bewerten und was geändert werden kann, um die Sicherheitslage zu stärken. Ob Sie neu im Threat Hunting sind oder Ihr aktuelles Setup verbessern möchten, indem Sie sich mit verhaltensbasierter Erkennung aus der SOC Prime Plattform ausstatten, ist nie eine schlechte Idee.

Erkennen & Jagen Bedrohungskontext erkunden

Einführung in das Threat Hunting Maturity Model

Verweis auf Threat Hunting Maturity Modeist eine großartige Möglichkeit, die Cyber-Jagd Ihres Unternehmens aufrechtzuerhalten. Natürlich gibt es keine universellen Jagdsmodelle, da sie sich für verschiedene Unternehmen unterscheiden. Wenn Sie jedoch die Fähigkeit einer Organisation zur Bedrohungsjagd bewerten, sollten Sie immer die folgenden Elemente berücksichtigen:

- Was ist die Qualität und das Volumen der von einer Organisation gesammelten Daten?

- Wie gut kann eine Organisation verschiedene Arten von Daten interpretieren und analysieren?

- Welche automatisierten analytischen Techniken kann eine Organisation nutzen, um die Erkenntnisse des Analysten zu verbessern?

Wann wurde Threat Hunting Maturity Model entwickelt?

Der aktuelle Threat Hunting Maturity Model wurde von Sqrrl im Jahr 2017 erstellt, um die Jagdfähigkeit einer Organisation zu bewerten. Im Besonderen das Sqrrl Threat Hunting Model wurde von David J. Bianco (@DavidJBianco) entwickelt, einem Hunter und Security Architect. Die Hauptidee dieses Threat-Hunting-Frameworks ist es, verschiedene Stufen der organisatorischen Cyber-Jagd Kompetenz zu skizzieren.

Was ist Threat Hunting Maturity Model?

Threat Hunting Maturity Model ist ein fünfstufiges Evaluationssystem, wie effizient eine Organisation in Bezug auf Cyber-Jagdist. Das Sqrrl Threat-Hunting- Modell bewertet die folgenden Kriterien:

- Datensammlung (das Volumen und die Qualität der Daten, die ein Unternehmen aus seiner Umgebung extrahiert)

- Hypothesenbildung (was bei der Erstellung von Hypothesen berücksichtigt wird)

- Werkzeuge und Techniken für die Hypothesenprüfung

- Muster und Taktiken, Techniken und Verfahren (TTPs) Erkennung

- Automatisierung der Analysen (in welchem Umfang die Threat-Hunting-Verfahren automatisiert sind)

The Threat Hunting Maturity Model definiert die Fähigkeit der Organisationen, effektiv Cyber-Jagd und Bedrohungsreaktionen durchzuführen. Je fähiger das Unternehmen ist, desto höher ist der Hunting Maturity Model (HMM)-Level, wobei HMM0 der am wenigsten fähige und HMM4 der effizienteste ist. Schauen wir uns nun jede Ebene im Detail an.

HMM0 – Anfangsstufe von Threat Hunting Maturity Model

Auf HMM0-Ebene nutzen Organisationen im Allgemeinen automatisierte Benachrichtigungssysteme wie IDS, SIEM oder Antivirenprogramme, um schädliches Verhalten zu identifizieren. Die meisten menschlichen Arbeiten auf HMM0 konzentrieren sich auf die Auflösung von Benachrichtigungen.

Diese Unternehmen verwenden vermutlich Bedrohungsintelligenzindikatoren und Threat-Feeds aus Open-Source-Diensten. Diese Indikatoren entsprechen meist den unteren Ebenen der Pyramide des Schmerzes, triviale Daten, die voraussichtlich nicht wiederverwendet werden (Domains, Hashes, URLs, IP-Adressen). HMM0-Organisationen neigen dazu, über keine tatsächliche Bedrohungsintelligenzfähigkeit.

Auf HMM0 verwenden Unternehmen typischerweise eine Plattform wie SIEM zur Protokollaggregation. Es verwendet höchstwahrscheinlich die grundlegende Standardkonfiguration des Anbieters (z. B. Korrelationsregeln für Warnungen). Darüber hinaus sammeln HMM0-Unternehmen nicht viele Daten aus ihren Systemen, was ihre Fähigkeit, Bedrohungen proaktiv zu entdecken, stark einschränkt. Infolgedessen gibt es kaum bis gar keine Sichtbarkeit der Umgebung für diese Organisationen. All dies macht HMM0-Organisationen unfähig zur Bedrohungsjagd.

Wie sieht HMM0 aus? Cyber-Jagd aus?

- Datensammlung: Minimale oder gar keine Datensammlung.

- Hypothesenbildung: Der Prozess reduziert sich auf die Auflösung von Warnmeldungen, die von Antivirenprogrammen, Firewalls, SIEM, IDS usw. erzeugt werden, ohne Hypothesen zu erstellen.

- Werkzeuge und Techniken zur Hypothesenprüfung: Die Verfahren beinhalten keine proaktive Untersuchung. Die Werkzeuge umfassen in der Regel SIEM-Suchen oder Alarmkonsolen.

- Mustererkennung und TTP-Entdeckung: Keine.

- Automatisierung der Analysen: Keine.

HMM1 – Minimale Stufe von Threat Hunting Maturity Model

HMM1 bedeutet, dass Organisationen nach wie vor hauptsächlich automatisierte Benachrichtigungen nutzen, um ihren Vorfallsreaktionsprozess zu leiten. Auf dieser Stufe wird jedoch die Sichtbarkeit der Umgebung besser, hauptsächlich dank der Sammlung einer größeren Vielfalt an Protokollen.

Auf HMM1 verwenden Unternehmen weiterhin SIEM-Plattformen zur Analyse, aber auf dieser Reifestufe ist der SIEM-Inhalt über einfache Korrelationen hinaus diversifiziert. Die Sammlung verschiedener Daten ermöglicht es, Berichte zur weiteren Analyse zu erstellen. Infolgedessen können Analysten Indikatoren aus diesen Berichten ziehen, wenn neue Bedrohungen auftauchen, und historische Daten auf relevante Spuren überprüfen.

Auf der minimalen Ebene des Threat-Hunting-Frameworksbemühen sich Organisationen auch um den Bedrohungsintelligenzfähigkeit indem sie eine Bedrohungsintelligenzplattform integrieren, die ihre individuell generierten IOCs anreichert. Diese Unternehmen verfolgen häufig die aktuellsten Bedrohungsberichte, da sie eine auf Intelligenz basierende Erkennung anstreben.

HMM1 ist das erste Niveau des Sqrrl Threat-Hunting- Modells, bei dem eine Form von Cyber-Jagd stattfindet, wenn auch begrenzt.

Wie sieht HMM1 aus? Cyber-Jagd aus?

- Datensammlung: Grundlegende Datensammlung von den wichtigsten Infrastruktureinrichtungen.

- Hypothesenbildung: Neue Hypothesen werden auf Basis der Bedrohungsintelligenzüberprüfung erstellt.

- Werkzeuge und Techniken zur Hypothesenprüfung: Einfache Abfragesuche mit Log-Analysetools oder SIEMs.

- Mustererkennung und TTP-Entdeckung: Identifizierung der einfachsten IOCs, wie z. B. Domains, Hashes und URLs.

- Automatisierung der Analysen: Grundlegende Bedrohungsintelligenzfähigkeit wird in die automatisierte Alarmierung integriert.

HMM2 – Prozedurales Niveau von Threat Hunting Maturity Model

HMM2 gilt als das am häufigsten vorkommende Niveau der Bedrohungsjagd-Reife unter Unternehmen. Organisationen auf HMM2 verwenden analytische und Jagdprozesse anderer fast regelmäßig. Während sie kleine Änderungen an den Techniken vornehmen können, die anderswoher stammen, sind sie noch nicht in der Lage, ihre eigenen Verfahren zu entwickeln.

HMM2-Unternehmen sammeln in der Regel große (oft sehr große) Datenmengen im gesamten Unternehmen, da die meisten ihrer Methoden auf der Analyse der geringsten Häufigkeiten basieren.

Wie sieht HMM2 aus? Cyber-Jagd aus?

- Datensammlung: Hohe und konsistente Datensammlung bestimmter Datentypen.

- Hypothesenbildung: Bedrohungsintelligenzüberprüfung zur Hypothesenbildung.

- Werkzeuge und Techniken zur Hypothesenprüfung: Verwendung grundlegender Werkzeuge und Histogramme zur Suche und Datenanalyse.

- Mustererkennung und TTP-Entdeckung: Identifizierung der IOCs, die den unteren und mittleren Ebenen der Pyramide des Schmerzes entsprechen. Die Jagdprozesse könnten die Abbildung der Trends der IOCs beinhalten.

- Automatisierung der Analysen: Erstellung einer Bibliothek effektiver Cyber-Jagd Verfahren und regelmäßige Durchführung.

HMM3 – Innovatives Niveau von Threat Hunting Maturity Model

HMM3-Organisationen haben mindestens ein paar Threat-Hunter, die mehrere Arten von Datenanalysetechniken verstehen und sie anwenden können, um bösartiges Verhalten zu erkennen. Diese Organisationen sind typischerweise diejenigen, die Jagdmethoden entwickeln und veröffentlichen, im Gegensatz zu den HMM2-Unternehmen, die sich auf Drittverfahren verlassen. Die analytischen Fähigkeiten reichen von elementarer Statistik bis zu komplexeren Themen wie der Analyse verknüpfter Daten, Datenvisualisierung oder maschinellem Lernen. An diesem Punkt ist es wichtig, dass Analysten wiederholbare Verfahren entwickeln, die dokumentiert und regelmäßig durchgeführt werden.

Auf HMM3 ist die Datensammlung mindestens genauso verbreitet wie auf HMM2, wenn nicht sogar mehr. Bei der Identifizierung und Bekämpfung von Gegneraktivitäten sind HMM3-Organisationen sehr effektiv. Es können jedoch Skalierbarkeitsprobleme auftreten, da das Volumen der Cyber-Jagd Prozesse zunimmt. Alle Verfahren rechtzeitig durchzuführen könnte überwältigend werden, es sei denn, das Bedrohungsjagdteam wächst entsprechend.

Wie sieht HMM3 aus? Cyber-Jagd aus?

- Datensammlung: Hohe und konsistente Datensammlung bestimmter Datentypen.

- Hypothesenbildung: Ständige Bedrohungsintelligenzbewertung und manuelles Cyber-Risiko-Scoring für die Entwicklung neuer Hypothesen.

- Werkzeuge und Techniken zur Hypothesenprüfung: Nutzung von Grafiksuchen und Visualisierungen bei der Entwicklung neuer Jagdverfahren.

- Mustererkennung und TTP-Entdeckung: Fähigkeit, ein breites Spektrum von IOCs zu erkennen, einschließlich derer an der Spitze der Pyramide des Schmerzes.

- Automatisierung der Analysen: Durchführung grundlegender Datenwissenschaftsaktivitäten und Aufbau einer Bibliothek effektiver Cyber-Jagd Verfahren.

HMM4 – Führendes Niveau von Threat Hunting Maturity Model

Der Hauptunterschied zwischen den HMM4- und HMM3-Organisationen ist die Automatisierung. Bei HMM4 sind die meisten Jagdtechniken operationalisiert und werden, wo möglich, in automatische Erkennung umgewandelt. Dies befreit Analysten davon, dieselben Prozesse wiederholt durchzuführen, und ermöglicht es ihnen, sich auf die Verbesserung bestehender Operationen oder die Entwicklung neuer zu konzentrieren.

Organisationen auf der HMM4-Ebene sind effektiv beim Stoppen und Erkennen von Gegneraktivitäten. Dank des hohen Automatisierungsgrades können sich die Jagdteams darauf konzentrieren, ihre Jagd Methodologienstetig weiterzuentwickeln.

Wie sieht HMM4 aus? Cyber-Jagd aus?

- Datensammlung: Hoher Grad an konsistenter und vielfältiger Datensammlung.

- Hypothesenbildung: Ständige Bedrohungsintelligenzbewertung und automatisches Cyber-Risiko-Scoring für die Entwicklung neuer Hypothesen.

- Werkzeuge und Techniken zur Hypothesenprüfung: Fortgeschrittene Grafiksuchen und Visualisierungen mit automatisierten Jagdverfahren.

- Mustererkennung und TTP-Entdeckung: Automatische TTP-Erkennung und mögliche Weitergabe von IOCs an die relevanten Organisationen, die Berichte sammeln.

- Automatisierung der Analysen: Automatisierung wird wo immer möglich angewendet; aktiver Einsatz von Machine Learning (ML) und anderen fortschrittlichen Technologien.

Fazit zu Threat Hunting Maturity Model

Während Unternehmen verschiedene Arten der Bedrohungsjagd Verfahren verbessern, ist es entscheidend, einen genauen Fahrplan zu erstellen. Threat Hunting Maturity Model ist ein großartiger Ausgangspunkt sowohl für reife Organisationen als auch für diejenigen, die gerade erst beginnen, verschiedene Jagdsmodelle,zu überprüfen. Organisationen können diesen Ansatz nutzen, um nicht nur festzustellen, wo sie stehen, sondern auch, wo sie hinmüssen und wie sie dorthin gelangen können.

Um Ihre Bedrohungsjagd-Prozesse zu verbessern, treten Sie SOC Primes Detection as Code Plattform bei, die Ihnen Zugang zur weltweit größten Sammlung kuratierter Sigma-Regeln bietet, die für 25+ SIEM-, EDR- und XDR-Lösungen geeignet sind.