Im Anschluss an die Untersuchung der zunehmenden Aktivitäten von UAC-0212 gegen mehrere Organisationen im Bereich der kritischen Infrastruktur der Ukraine, informiert CERT-UA die globale Gemeinschaft der Cyber-Verteidiger über das Wiederauftauchen einer weiteren Hackergruppe in der ukrainischen Cyber-Bedrohungslandschaft. Die organisierte kriminelle Gruppe, die als UAC-0173 bekannt ist, hat eine Serie von Phishing-Angriffen gegen Notare durchgeführt und sich dabei als Vertreter des Justizministeriums der Ukraine ausgegeben.

Erkennen Sie UAC-0173-Angriffe, die im CERT-UA#13738-Alarm abgedeckt sind

Phishing Angriffe machen immer noch über 80% der Sicherheitsvorfälle in der modernen Cyber-Bedrohungslandschaft aus. Es gibt auch einen deutlichen Anstieg der bösartigen Aktivitäten, die auf ukrainische Organisationen in mehreren Industriezweigen abzielen, indem sie den Phishing-Angriffspfad nutzen, um anfänglichen Zugang zu erlangen.

Die SOC Prime Platform für kollektive Cyberabwehr bietet kuratierte Sigma-Regeln, um Organisationen proaktiv dabei zu helfen, UAC-0173-Angriffe gegen ukrainische Notare zu vereiteln, die im neuesten CERT-UA#13738-Alarm behandelt werden. Klicken Sie Erkundigen Sie sich nach Erkennungen um relevante Sigma-Regeln zu finden, die mit Dutzenden von SIEM-, EDR- und Data Lake-Lösungen kompatibel sind, MITRE ATT&CK® zugeordnet und mit tiefgehenden Bedrohungsinformationen angereichert sind.

Erkundigen Sie sich nach Erkennungen

Organisationen können auch das “UAC-0173” Tag basierend auf der Gruppenkennzeichnung anwenden, um auf der SOC Prime Platform nach weiteren Erkennungsinhalten zu suchen, die mit den offensiven Operationen des Bedrohungsakteurs verbunden sind.

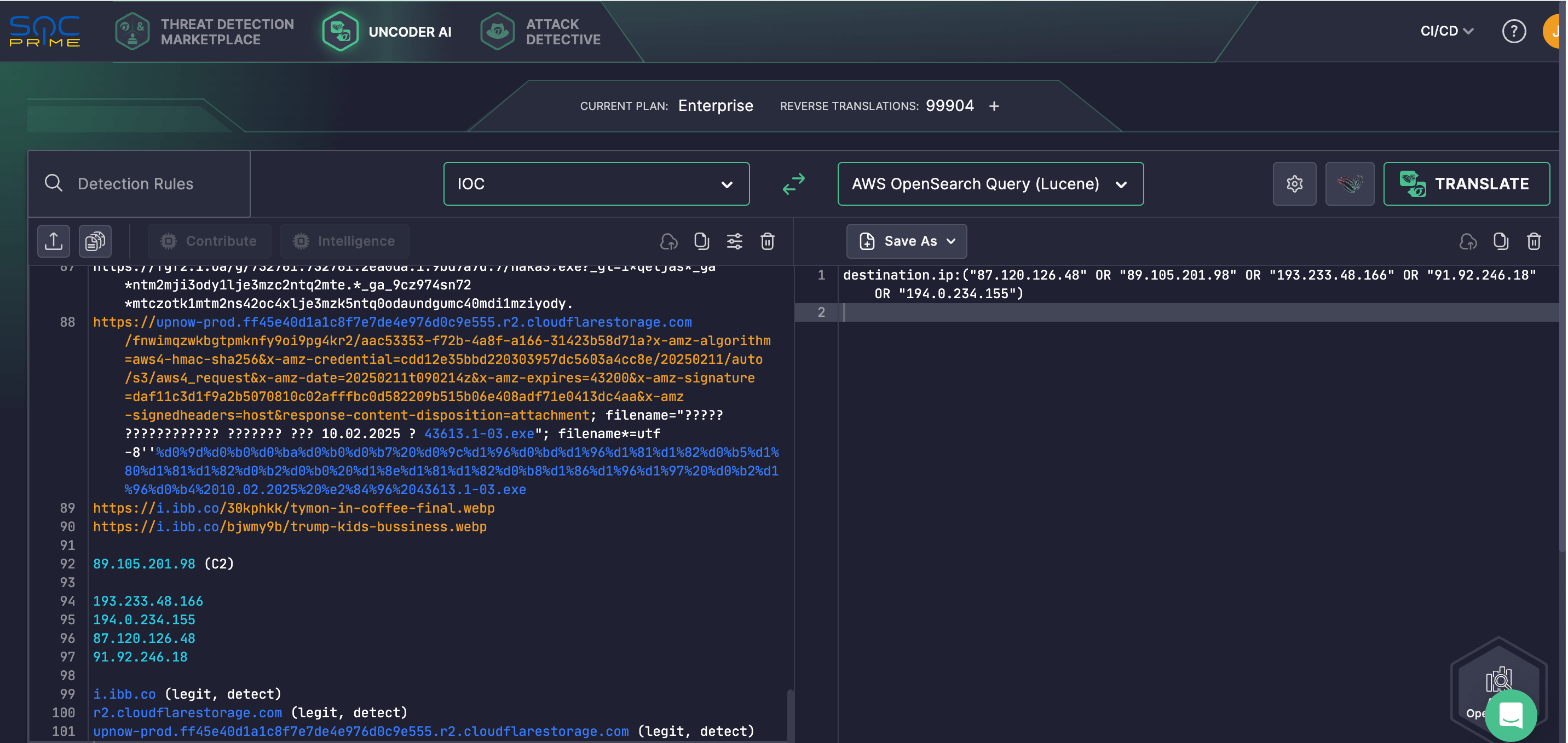

Nutzer der SOC Prime Platform können auch Uncoder AI verwenden, um das IOC-Matching zu beschleunigen und Verteidiger bei der Durchführung retrospektiver Suchen zu unterstützen. Die private IDE und der KI-Co-Pilot ermöglichen es, IOCs, die mit der UAC-0173-Aktivität aus dem relevanten CERT-UA-Bericht in Verbindung stehen, in benutzerdefinierte Abfragen zu konvertieren, die bereit sind, potenzielle Bedrohungen in Ihrer SIEM- oder EDR-Umgebung zu durchsuchen.

UAC-0173-Angriffsanalyse

Am 25. Februar 2025 veröffentlichte CERT-UA einen neuen CERT-UA#13738 Hinweis, der sich auf die zunehmende Aktivität des finanziell motivierten UAC-0173-Hacker-Kollektivs konzentriert. Die Gruppe führt Cyber-Angriffe durch, um finanziellen Gewinn zu erzielen, indem sie die Computer von Notaren angreift, um verdeckte Remote-Zugriffe zu erlangen und später unbefugte Änderungen an staatlichen Registern vorzunehmen.

Bemerkenswerterweise wählten die Gegner im Sommer 2023 ähnliche Ziele und Angriffstechniken, indem sie sich auf die Justizbehörden der Ukraine und Notare wahrten durch massive E-Mail-Verteilung, die bösartige Anhänge enthält, die als offizielle Dokumente getarnt sind.

Am 11. Februar 2025 wurde eine weitere Welle von Phishing-E-Mails versendet, die den Absender als territoriale Niederlassung des Justizministeriums der Ukraine ausgeben. Diese E-Mails enthielten Links zum Herunterladen ausführbarer Dateien, die beim Ausführen darauf abzielten, den Computer mit der DARKCRYSTALRAT (DCRAT)-Malware zu infizieren.

Nachdem der erste Zugriff auf die Arbeitsstation eines Notars erlangt ist, installieren Angreifer zusätzliche Werkzeuge, darunter RDPWRAPPER, was parallele RDP-Sitzungen ermöglicht. In Verbindung mit dem BORE-Dienstprogramm ermöglicht dieses Setup, RDP-Verbindungen direkt aus dem Internet auf den kompromittierten Computer zu etablieren.

Die Gruppe hat auch festgestellt, dass sie Detektionsevasion-Utilities verwendet, um die Benutzerkontensteuerung zu umgehen, sowie Tools wie den NMAP-Netzwerkscanner, den FIDDLER-Proxy/Sniffer zum Erfassen von Authentifizierungsdaten, die auf Weboberflächen staatlicher Register eingegeben wurden, und den XWORM-Keylogger zum Diebstahl von Anmeldeinformationen. In einigen Fällen wurden exponierte Computer später verwendet, um bösartige E-Mails über das SENDEEMAIL-Konsolendienstprogramm zu generieren und zu versenden.

Als Reaktion auf die wachsende Bedrohung hat CERT-UA zusammen mit Partnern umgehend Cybersicherheitsmaßnahmen ergriffen, um schnell infizierte Computer in sechs Regionen zu identifizieren und die Absichten der Angreifer sogar in den letzten Phasen unbefugter notarieller Aktionen zu vereiteln. Durch den Einsatz der SOC Prime Plattform für kollektive Cyberabwehr können Organisationen die Angriffsfläche erheblich reduzieren und gleichzeitig den aufkommenden Bedrohungen durch hochentwickelte Hackergruppen vorausbleiben.

MITRE ATT&CK Kontext

Der Einsatz von MITRE ATT&CK bietet eine detaillierte Einsicht in den Kontext der neuesten UAC-0173-Operation, die auf ukrainische Notare mit der DARKCRYSTAL-Malware abzielt. Erkunden Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die sich mit den entsprechenden ATT&CK-Taktiken, Techniken und Subtechniken befassen.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Impair Defenses: Disable or Modify Tools (T1562.001) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Discovery | Network Service Discovery (T1046) |