Bleiben Sie wachsam! Gegner haben es auf Aspena Faspex abgesehen, eine von großen Unternehmen häufig genutzte IBM-Dateiaustauschanwendung, um Dateiübertragungsverfahren zu beschleunigen. Bedrohungsakteure versuchen insbesondere, eine vorauthentifizierte Remote-Code-Ausführungs-Schwachstelle (RCE) (CVE-2022-47986) auszunutzen, die die App betrifft, um Ransomware-Angriffe durchzuführen. Mindestens zwei Ransomware-Kollektive, darunter IceFire und Buhti, wurden beim Ausnutzen von CVE-2022-47986 gesichtet.

CVE-2022-47986 Erkennung

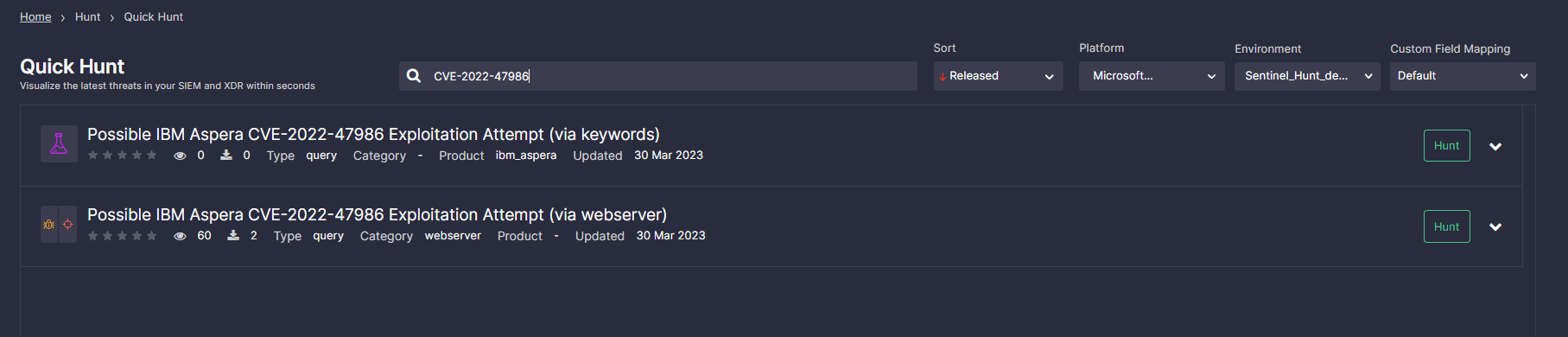

Im Zeitraum 2021-2023ist Ransomware weiterhin einer der dominierenden Trends im Bereich der Cyberbedrohungen, illustriert durch die zunehmende Raffinesse von Eindringversuchen und eine rapide wachsende Anzahl von Ransomware-Partnern. Um die organisatorische Infrastruktur vor aufkommenden Ransomware-Bedrohungen zu sichern, benötigen Cyber-Verteidiger eine zuverlässige Quelle für Erkennungsinhalte, die hilft, potenzielle Angriffe rechtzeitig zu identifizieren. Erkunden Sie die kuratierten Sigma-Regeln der SOC Prime Plattform unten, um Ausnutzungsversuche von CVE-2022-47986 zu identifizieren:

Möglicher IBM Aspera CVE-2022-47986 Ausnutzungsversuch (über Webserver)

Diese Sigma-basierte Threat-Hunting-Anfrage kann in 16 SIEM-, EDR- und XDR-Lösungen verwendet werden und ist gegen den MITRE ATT&CK Rahmenwerk v12 geprüft, das die Taktik des anfänglichen Zugangs mit der entsprechenden Technik Exploit Public-Facing Application (T1190) adressiert.

Möglicher IBM Aspera CVE-2022-47986 Ausnutzungsversuch (über Schlüsselwörter)

Die oben genannte Anfrage ist mit 16 SIEM-, EDR- und XDR-Technologien kompatibel und adressiert ebenfalls die Taktik des anfänglichen Zugangs mit der entsprechenden Technik Exploit Public-Facing Application (T1190).

Durch Klicken auf die Erkennungen erkunden Schaltfläche können Organisationen sofort auf noch mehr Erkennungsalgorithmen zugreifen, die zur Identifizierung des schädlichen Verhaltens im Zusammenhang mit der Ausnutzung von trendigen Schwachstellen beitragen sollen. Für einen reibungslosen Bedrohungsuntersuchungsprozess können Teams auch in relevante Metadaten eintauchen, einschließlich ATT&CK- und CTI-Referenzen.

Um das Beste aus dem SOC Prime Quick Hunt Modul herauszuholen und nach Bedrohungen im Zusammenhang mit der CVE-2022-47986 zu suchen, wenden Sie das benutzerdefinierte Tag „CVE-2022-47986“ an und filtern Sie die Liste der verifizierten Anfragen basierend auf Ihren aktuellen Bedürfnissen. Wählen Sie dann Ihre Plattform und Umgebung aus und vertiefen Sie sich sofort in die Jagd, wodurch Sie wertvolle Sekunden bei der Bedrohungsuntersuchung sparen.

CVE-2022-47986 Analyse

Im frühen Winter 2023 veröffentlichte IBM eine Mitteilung zum Beheben einer Reihe von Sicherheitsproblemen, die die Aspera Faspex-App betreffen. Das berüchtigtste auf der Liste ist CVE-2022-47986, eine vorauthentifizierte YAML-Deserialisierungsschwachstelle, die sich aus Ruby on Rails-Code ergibt. Der Fehler wird als kritisch eingestuft, mit einem CVSS-Wert von 9,8. Laut IBM sind betroffene Produkte Aspera Faspex 4.4.2 Patch Level 1 und darunter.

Der PoC-Exploit kursiert seit mindestens Februar 2023 im Web, wobei mehrere Ausnutzungsversuche von Sicherheitsanbietern gemeldet wurden. Sentinel One Untersuchung beschreibt die IceFire-Ransomware-Kampagne, die CVE-2022-47986 nutzt, um eine neue Linux-Version des schädlichen Strains zu verbreiten. Außerdem berichteten Sicherheitsexperten über die Buhti-Gruppe, die Aspera Faspex-Fehler-Exploits zum Toolset hinzufügt. Die jüngste Forschung von Rapid7 fügt der Zeitleiste der Angriffe in freier Wildbahn hinzu und hebt die Kompromittierung des ungenannten Anbieters hervor.

Angesichts der wachsenden Anzahl und Raffinesse bösartiger Kampagnen, die auf CVE-2022-47986 beruhen, fügte CISA im Februar 2023 das Problem zu ihrem Katalog der bekannten ausgenutzten Schwachstellen (KEV)hinzu, basierend auf Beweisen für aktive Ausnutzung.

Suchen Sie nach Möglichkeiten, allen Cyberbedrohungen voraus zu sein und stets Erkennungen für verwandte gegnerische TTPs zur Hand zu haben? Erhalten Sie Zugriff auf über 800 Regeln für aktuelle und aufkommende CVEs, um die Risiken rechtzeitig zu identifizieren und Ihre Cybersicherheitslage zu stärken. Erreichen Sie 140+ Sigma-Regeln kostenlos oder erkunden Sie die gesamte Liste relevanter Erkennungsalgorithmen auf Abruf unter https://my.socprime.com/pricing/