Übersicht, Analyse und gelernte Lektionen

Am 13. Januar 2021 wurde die Ukraine von einem massiven datenlöschenden Cyberangriff getroffen, der die Online-Vermögenswerte der Regierung des Landes lahmlegte. Bis zum 17. Januar 2021 hatten bis zu 70 Websites aufgrund des Eindringens vorübergehende Leistungsprobleme, darunter das Kabinett, sieben Ministerien, das Finanzministerium, der nationale Notdienst und die staatlichen Dienste. Darüber hinaus sind mehrere gemeinnützige Organisationen und große ukrainische IT-Firmen Opfer des Angriffs geworden.

In diesem Artikel möchten wir einen Versuch machen, Licht auf den berüchtigten Angriff zu werfen, der am 13. Januar 2022 auf ukrainische Regierungsorganisationen abzielte. Wir werden alle uns derzeit vorliegenden Informationen analysieren, indem wir sie mit dem bereits Bekannten und Frühergesehenen vergleichen. Schauen wir uns das MITRE ATT&CK-® Framework an, um weitere Einblicke in den Kontext des Vorfalls zu gewinnen.

Auch wenn die genauen Methoden der Angreifer für den Erstzugang derzeit unbekannt sind, geht das ukrainische CERT davon aus, dass die Bedrohungsakteure höchstwahrscheinlich die Schwachstelle im Oktober-Inhaltsverwaltungssystem (CMS) ausgenutzt haben, um mit dem Eindringen fortzufahren. Diese Software ist die Hauptsoftware, die in der Mehrheit der ukrainischen Regierungsinstitutionen eingesetzt wird. Daher haben die Gegner möglicherweise einen schwachen Mechanismus zur Passwortwiederherstellung für die vergessene Passwortschwachstelle (CVE-2021-32648) verwendet, der seit August 2021 ungepatcht bleibt, um das Admin-Konto-Passwort zurückzusetzen und mit dem Eindringen fortzufahren. Die Ermittlungen laufen noch, und die ukrainischen Behörden prüfen auch die Möglichkeit eines Versorgungsangriffs.

Was steckt hinter WhisperGate: Analyse des Cyberangriffs

Die Untersuchung des Microsoft Threat Intelligence Center (MSTIC) zeigt, dass die Angriffsbetreiber nach dem Gewinn des Erstzugangs eine neuartige datenlöschende Malware namens „WhisperGate“ genutzt haben. Diese zerstörerische Probe kombiniert die berüchtigte MBRLocker-Komponente mit benutzerdefinierten datenzerstörenden Funktionen, um absichtlich die in den angegriffenen Instanzen gespeicherten Daten zu zerstören.

Microsofts Entdeckung der gefälschten Ransomware, die für zerstörerische Zwecke vorgesehen ist, ist ein Schwerpunkt der Untersuchung. Basierend auf ATT&CK-Techniken, werfen wir einen genaueren Blick auf die Haupteigenschaften dieser zweistufigen Malware, hervorgehoben von MSTIC:

- Stufe 1: Überschreiben des Master Boot Records, um eine gefälschte Lösegeldforderung anzuzeigen

Ansprache der Taktik: Wirkung, Techniken/Sub-Technik: Festplattenlöschung / Festplattenstruktur Löschung, ID: T1561.002, https://attack.mitre.org/techniques/T1561/002/)

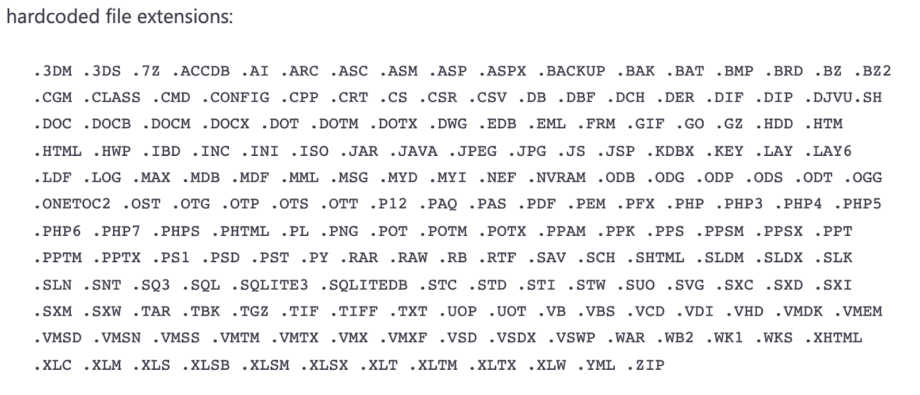

- Stufe 2: Dateikorruptions-Malware (basierend auf der fest codierten Liste von Dateierweiterungen)

Ansprache der Taktik: Wirkung, Techniken: Datenzerstörung, ID: T1485, https://attack.mitre.org/techniques/T1485/)

Es kommt Ihnen bekannt vor, nicht wahr? Diese Techniken wurden bereits in zielgerichteten Cyberangriffen gegen die ukrainische kritische Infrastruktur und Regierungseinrichtungen in den Jahren 2015 – 2018 verwendet, darunter BlackEnergy and NotPetya Kampagnen.

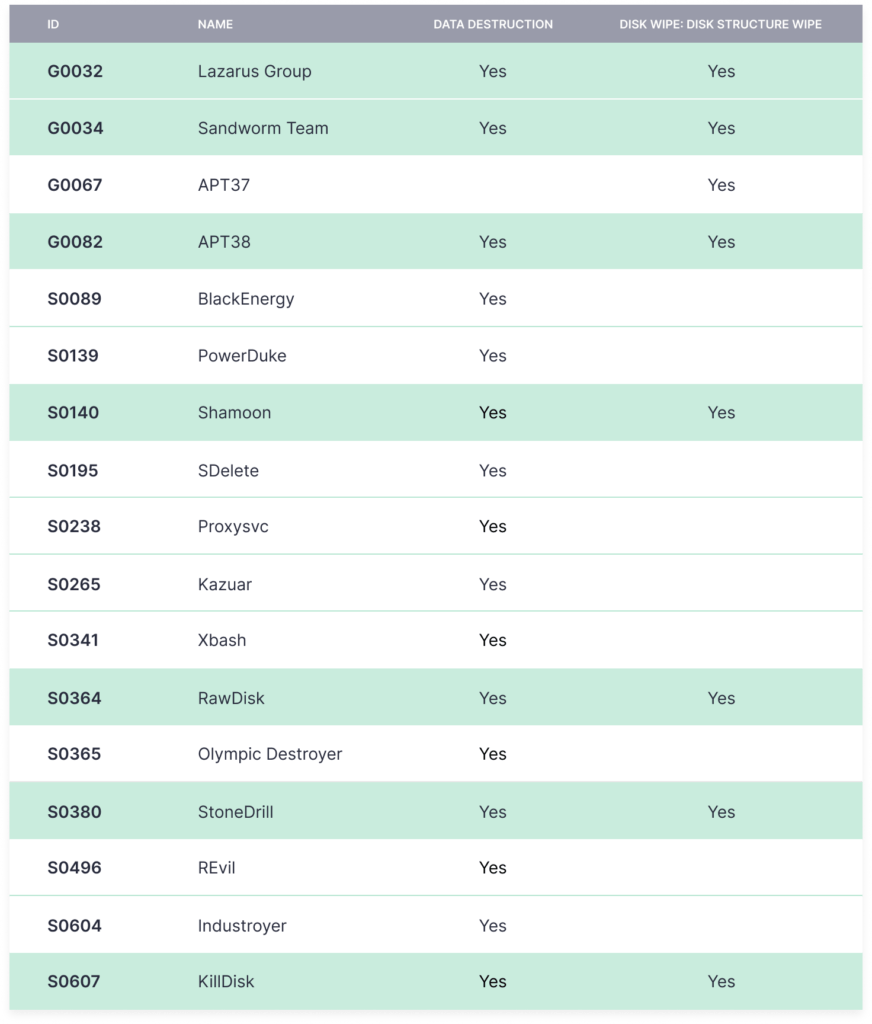

Durch die Nutzung von ATT&CK können wir leicht eine Liste von Bedrohungsakteuren erstellen, die die oben genannten Techniken angewendet haben, und erhalten die folgenden Ergebnisse:

Wenn wir eine einfache Schnittmenge machen, können wir diese Liste auf die folgenden Gruppen eingrenzen:

- Sandworm Team (KillDisk)

- APT38 (Lazarus-Gruppe)

- StoneDrill

- Shamoon (RawDisk)

Alle genannten Bedrohungsakteure sind staatlich geförderte APT-Gruppen, die zugunsten der russischen, nordkoreanischen und iranischen Regierungen agieren.

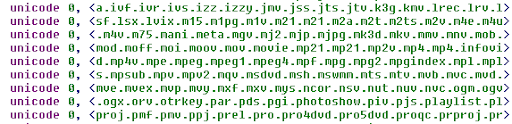

Bei der Analyse des jüngsten Angriffs auf die ukrainische Regierung stellte MSTIC fest, dass Hacker die Methode der fest codierten Dateierweiterungen anwendeten.

Wenn wir zur ATT&CK-Matrix zurückkehren, ist diese Methode nur mit einem einzigen Bedrohungsakteur aus der obigen Liste verbunden, nämlich der russischen nationengeförderten Gruppe KillDisk (Sandworm-Team).

Eine genauere Attribution ist nur mit einer detaillierten Analyse der Angriffsmuster möglich, jedoch wurde keins davon öffentlich mit der Cybersicherheitsgemeinschaft geteilt. Alle öffentlich verfügbaren Informationen über den Angriff beschränken sich auf IOCs, die im Rahmen der Analyse von Microsoft geteilt wurden, sowie auf mehrere Vorschläge, die auf diesem Artikel basieren.

Erkennung der WhisperGate-Wiper-Malware

Basierend auf den bestehenden öffentlichen Informationen hat das SOC Prime Team ein Paket von Sigma-Regeln entwickelt, um Muster und anomalem Verhalten nachzuweisen, die auf die Präsenz der WhisperGate-Wiper-Malware in Ihrem Netzwerk hinweisen. Alle Erkennungsinhalte sind kostenlos auf SOC Primes Plattform für kollaborative Cyberabwehr verfügbar:

Mögliche WhisperGate / DEV-0586 Verhaltensaktivitätsmuster (via cmdline)

Mögliche WhisperGate / DEV-0586 Verhaltensaktivitätsmuster (via file_event)

Mögliche WhisperGate / DEV-0586 Verhaltensaktivitätsmuster (via powershell)

Mögliche WhisperGate / DEV-0586 Verhaltensaktivitätsmuster (via proxy)

Mögliche WhisperGate / DEV-0586 Verhaltensaktivitätsmuster (via dns)

Hier ist der Link zur gesamten Liste der SOC Prime Jagd-Abfragen, die potenzielle Verhaltensaktivitätsmuster von WhisperGate suchen:

https://tdm.socprime.com/expert/?tagsCustom[]=WhisperGate

Obwohl der Angriff in der Nacht vom 13. auf den 14. Januar 2021 stattfand, wurden die ersten Muster erst am 17. Januar 2021 auf VirusTotal hochgeladen. Dieser begrenzte Zugang zu Informationen behindert die Kraft der kollaborativen Cyberabwehr, die bereits erwähnt von mehreren Sicherheitsanalytikern und führenden Köpfen im Bereich der Cybersicherheit.

Wenn dieser kostbare Zeitverlust nicht eingetreten wäre, hätte die weltweite Gemeinschaft bereits Sigma-basierte Inhalte veröffentlicht, die bereit für die Bedrohungsjagd und in Echtzeit-Erkennung durch jedes Team verwendbar sind. In Anbetracht der Erfahrungen mit früheren Angriffen in der Ukraine, die den Sandworm und TeleBots APT-Gruppen zugeschrieben werden, ist dieses Malware-Modul nicht das letzte enthüllte, und es wird noch viel mehr erkannt und aktiviert werden. Nur eine gut koordinierte Zusammenarbeit der Gemeinschaft kann solchen kritischen Bedrohungen standhalten.

Nehmen Sie die Chancen auf produktive Zusammenarbeit mit der globalen Cybersicherheitsgemeinschaft wahr, indem Sie sich der SOC Prime Plattform anschließen, um proaktiv gegen aufkommende Bedrohungen zu verteidigen und die Effizienz Ihrer Bedrohungserkennungsfähigkeiten zu steigern. Möchten Sie die Zusammenarbeit mit Ihren eigenen Bedrohungserkennungsinhalten erhöhen? Bewerben Sie sich für das SOC Prime Threat Bounty Program, um zur weltweiten Cyberabwehr beizutragen, während Sie wiederkehrende Belohnungen für Ihren Beitrag verdienen.