The Hacker-Gruppe UAC-0057, auch bekannt als GhostWriter, tritt erneut in der Cyberbedrohungsarena auf, indem sie eine WinRAR Zero-Day-Schwachstelle ausnutzt, die als CVE-2023-38831 verfolgt wird und seit April bis August 2023 aktiv ausgenutzt wurde. Die erfolgreiche Ausnutzung von CVE-2023-38831 ermöglicht es Angreifern, die Zielsysteme mit einem PicassoLoader -Variante und Cobalt Strike Beacon Malware zu infizieren. Bemerkenswert ist, dass beide bösartigen Strains von UAC-0057 in früheren Angriffen im Sommer 2023 auf die ukrainische Regierung und den Bildungssektor eingesetzt wurden.

Analyse von CVE-2023-38831: UAC-0057-Angriff auf die Ukraine mit Ausnutzung einer WinRAR Zero-Day-Schwachstelle

Am letzten Sommertag 2023 veröffentlichte das CERT-UA-Team eine neue Warnung um Verteidiger über einen laufenden Angriff auf die Ukraine zu informieren, der von den UAC-0057-Hackerngestartet wurde, die auch unter dem Namen GhostWriter bekannt sind. In der jüngsten bösartigen Kampagne missbrauchen die Angreifer CVE-2023-38831, eine Zero-Day-Schwachstelle, die WinRAR-Softwareversionen vor 6.23 betrifft. Die Ausnutzung der Schwachstelle erlaubt es Bedrohungsakteuren, willkürlichen Code auszuführen, sobald Benutzer versuchen, eine harmlose Datei aus dem entsprechenden ZIP-Archiv anzuzeigen. CVE-2023-38831 wurde in realen Vorfällen beobachtet, wobei der PoC-Exploit öffentlich auf GitHub verfügbar ist. Im August 2023 stellten Verteidiger eine zunehmende Anzahl von Ausnutzungsversuchen von CVE-2023-38831 fest, die Risiken für Börsenmakler und Händler weltweit darstellen.

In der jüngsten Kampagne gegen die Ukraine, bei der der WinRAR-Sicherheitsfehler ausgenutzt wird, wird die Infektionskette durch eine Archivdatei mit dem CVE-2023-38831-Exploit ausgelöst. Erfolgreiche Ausnutzungsversuche ermöglichen es Angreifern, eine CMD-Datei auszuführen, die wiederum eine LNK-Datei startet. Diese führt eine HTA-Datei über die mshta.exe-Dienstprogramm aus. Dies führt zur Erstellung eines PDF-Lockvogels mit einem Dateinamen, der sich auf den Russland-Ukraine-Krieg bezieht, und zur weiteren Ausführung von bösartigem JavaScript-Code auf den kompromittierten Instanzen. Letzteres ist ein anderer Variante von PicassoLoader, die bereits von der UAC-0057-Gruppe in Offensivkampagnen gegen die Ukraine eingesetzt wurde, und soll das Herunterladen des SVG-Lockvogelbildes zusammen mit der Entschlüsselung einer bösartigen .NET-Datei ermöglichen, die den Rabbit-Verschlüsselungsalgorithmus nutzt. Die oben genannte .NET-Datei führt zur Verbreitung von Cobalt Strike Beacon auf anfälligen Geräten.

Erkennung von Ausnutzungsversuchen von CVE-2023-38831 im Zusammenhang mit UAC-0057-Angriffen auf ukrainische Einrichtungen

Angesichts des eskalierenden Cyberkrieges war die Notwendigkeit proaktiver Cyberabwehrmaßnahmen noch nie so entscheidend. Die SOC Prime Plattform stattet Cybersecurity-Profis mit fortschrittlichen und kosteneffizienten Werkzeugen aus, um die Kapazitäten von Sicherheitsteams zu verbessern und den ROI von SOC-Investitionen zu optimieren.

Um Cyberverteidigern zu helfen, mögliche Ausnutzungsversuche der WinRAR-Schwachstelle CVE-2023-38831 im Zusammenhang mit der neuesten UAC-0057-Kampagne zu identifizieren, bietet der Threat Detection Marketplace von SOC Prime eine relevante Auswahl kuratierter Sigma-Regeln. Alle Erkennungsalgorithmen sind mit CTI angereichert und auf das MITRE ATT&CK-Frameworkabgestimmt. Darüber hinaus sind die Regeln mit mehreren SIEM-, EDR-, XDR- und Data Lake-Formaten kompatibel, mit Unterstützung für die automatische Konvertierung von Sigma in das native Technologieformat.

Um die Inhaltssuche zu erleichtern, sind alle Erkennungen kategorisiert und mit relevanten Kennungen wie „UAC-0057“ und „CERT-UA#7435“ basierend auf den Identifikatoren der Gruppe und dem CERT-UA-Warnhinweis versehen. Für einen umfassenden Zugriff auf die gesamte Sammlung von Sigma-Regeln, die die neuesten UAC-0057-Angriffe abdecken und mit wertvollem Cyberbedrohungskontext angereichert sind, drücken Sie einfach den Erkennungen erkunden Knopf unten.

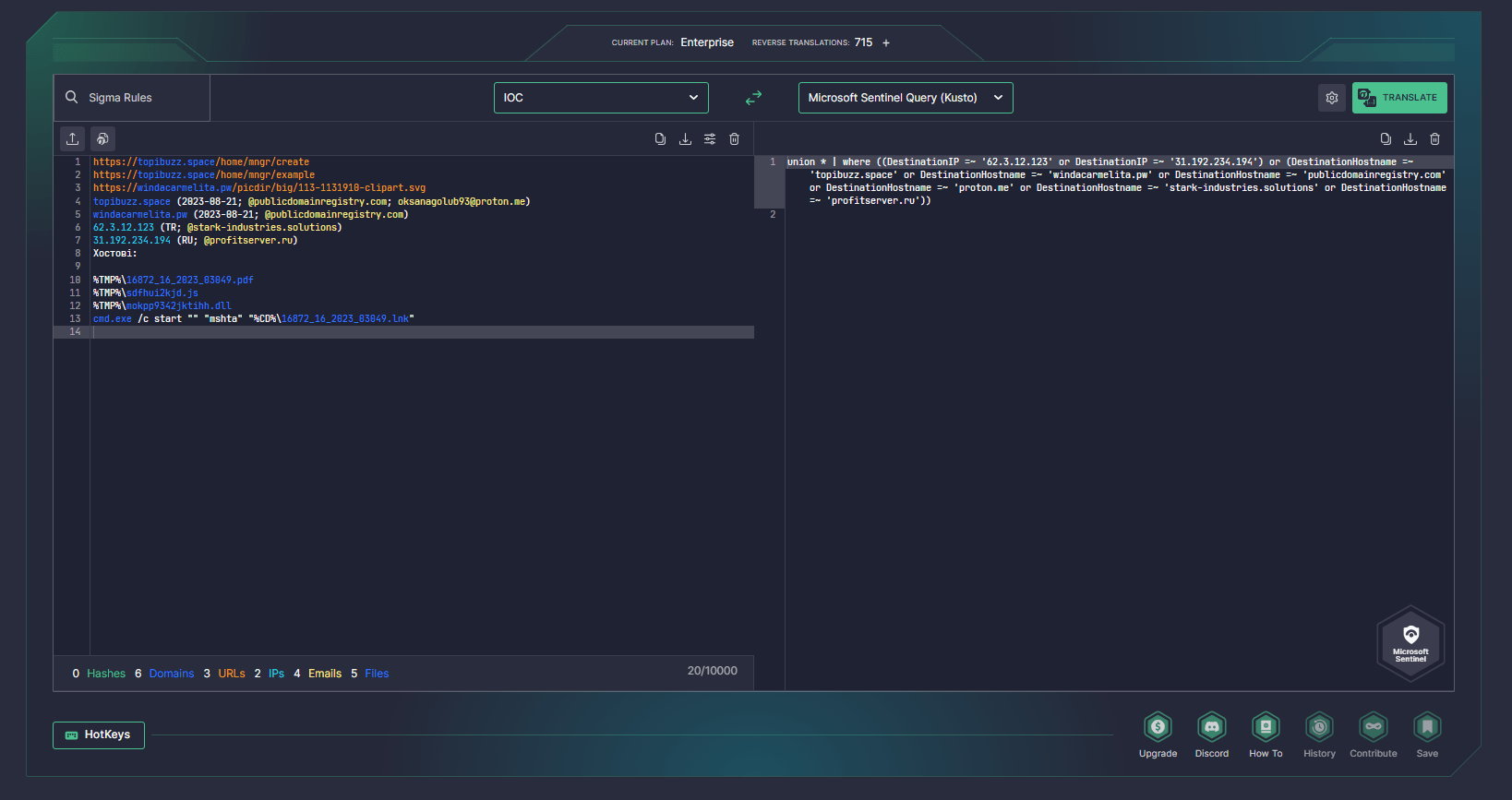

Sicherheitsfachleute sind auch eingeladen, von Uncoder AI, dem erweiterten Intelligenz-Framework von SOC Prime, zu profitieren, um die Bedrohungsforschung mit sofortiger IOC-Abfrageerstellung basierend auf den im neuesten CERT-UA-Alarm vorgeschlagenen Kompromissanzeigen zu beschleunigen.

MITRE ATT&CK-Kontext

SOC-Teammitglieder können auch die im CERT-UA#7435-Alarmabgedeckten Angriffsdaten erkunden. Tauchen Sie in die Tabelle unten ein, um die Liste aller relevanten gegnerischen Taktiken, Techniken und Sub-Techniken zu finden, die mit den oben genannten Sigma-Regeln für eine eingehende Analyse verbunden sind:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Defense Evasion | System Script Proxy Execution (T1216) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Exploitation for Client Execution (T1203) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) |