Nur zwei Tage nach der bösartigen CVE-2022-30190 aka Follinawurde bekannt, berichteten Sicherheitsforscher über Angriffe in freier Wildbahn, bei denen die Exploits genutzt werden, um staatliche Institutionen der Ukraine ins Visier zu nehmen. Am 2. Juni 2022 CERT-UA gab eine Warnung über eine laufende Kampagne zur Verbreitung von Cobalt Strike Beacon Malware durch die Ausnutzung der Windows-CVE-2021-40444- und CVE-2022-30190-Zero-Day-Schwachstellen heraus, die kürzlich im Fokus der globalen Cybersicherheitsgemeinschaft standen.

Ausnutzung der CVE-2021-40444 und CVE-2022-30190 zur Bereitstellung von Cobalt Strike Beacon: Phishing-Angriffsanalyse

Cobalt Strike Beacon Malware taucht erneut auf, um die Ukraine ins Visier zu nehmen. Dieses Mal nutzen die staatlichen Akteure Exploits für die neuartige Follina Zero-Day (CVE-2022-30190) und die berüchtigte Microsoft MSHTML-Schwachstelle (CVE-2021-40444) um Angriffe gegen die ukrainische Regierung durchzuführen und Cobalt Strike Beacon Loader auf die Systeme von Interesse abzulegen.

Der jüngste Cyberangriff, der vom Computer Emergency Response Team der Ukraine entdeckt wurde, beginnt mit einer Phishing-E-Mail, die eine angehängte DOCX-Datei enthält. Das Dokument enthält eine schädliche URL, die ahnungslose Opfer zu einer HTML-Datei mit eingebettetem JavaScript-Code weiterleitet. Wird sie ausgeführt, werden die Schwachstellen CVE-2021-40444 und CVE-2022-30190 ausgenutzt, um einen PowerShell-Befehl zu starten, eine EXE-Datei herunterzuladen und die Zielinstanz mit Cobalt Strike Beacon Malware zu infizieren.

Die Cobalt Strike Beacon Malware wurde häufig von staatlich unterstützten Akteuren in Kampagnen gegen die ukrainische Regierung eingesetzt. CERT-UA-Experten hoben mehrere Eindringversuche hervor, die diesen Malware-Typ im Zeitraum von März bis Juni 2022 lieferten.

Sigma-Regeln zur Erkennung von Cobalt Strike Beacon in der neuesten Phishing-Kampagne

Cyberangriffe, die die kürzlich enthüllte Follina-Zero-Day-Schwachstelle, verfolgt als CVE-2022-30190, ausnutzen, zeigen die beschleunigte Geschwindigkeit, mit der das Offensivteil in neuartige Sicherheitslücken integriert wird und den Umfang seines Arsenals erweitert. Es dauert nur Stunden, bis der neue Exploit in die Kill Chain aufgenommen wird, was bedeutet, dass Sicherheitsanalysten schnell im Datenaustausch und bei der Bewältigung neuer Herausforderungen sein sollten.

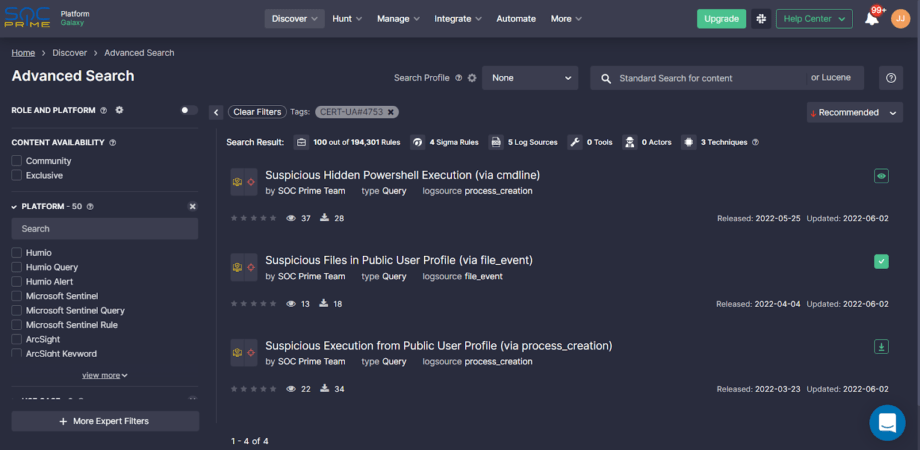

Um dem Angriff, der die CVE-2021-40444 unddie CVE-2022-30190 Zero-Day-Schwachstellen ausnutzt, proaktiv zu widerstehen, nutzen Sie die Kraft der kollaborativen Cyber-Verteidigung und laden Sie eine Reihe dedizierter Sigma-Regeln auf der SOC Prime Plattform herunter. Erkennungsalgorithmen für relevante Schwachstellen sind als #CVE-2021-40444 and #CVE-2022-30190 gekennzeichnet. Stellen Sie sicher, dass Sie sich bei der SOC Prime Plattform anmelden oder registrieren, um Zugang zu diesen Erkennungsregeln zu erhalten:

Sigma-Regeln zur Erkennung von CVE-2022-30190-Ausnutzungsversuchen

Sigma-Regeln zur Erkennung von CVE-2021-40444-Ausnutzungsversuchen

Cyberverteidiger können auch eine Reihe von kuratierten Threat-Hunting-Abfragen erhalten, die darauf abzielen, die mit dieser neuesten Kampagne gegen die ukrainische Regierung verbundenen bösartigen Aktivitäten zu erkennen. Folgen Sie dem untenstehenden Link, um von den dedizierten Jagd-Inhalten zu profitieren, die nach dem benutzerdefinierten Tag gefiltert sind, das den relevanten CERT-UA#4753 Alarm:

Um die Bedrohungsuntersuchung zu verstärken, können Sicherheitspraktiker in ihrer Umgebung sofortige Jagden durchführen, indem sie die oben genannten kuratierten Abfragen über das von SOC Prime bereitgestellte Schnelljagd-Modul.

MITRE ATT&CK® Kontext

Um Einblicke in den Kontext des jüngsten Phishing-Cyberangriffs auf ukrainische Regierungsbeamte zu gewinnen, der Cobalt Strike Beacon verbreitet, sind die oben genannten Sigma-Regeln mit dem ATT&CK-Rahmenwerk abgestimmt, das relevante Taktiken und Techniken adressiert:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Obfuscated Files or Information (T1027) | ||

Hijack Execution Flow (T1574) | ||

Template Injection (T1221) | ||

Modify Registry (T1112) | ||

Process Injection (T1055) | ||

Execution | Command and Scripting Interpreter (T1059) | |

User Execution (T1204) | ||

Exploitation for Client Execution (T1203) | ||

Lateral Movement | Exploitation of Remote Services (T1210) | |

Command and Control | Data Obfuscation (T1001) | |

Ingress Tool Transfer (T1105) |