Die berüchtigte Microsoft Office Zero-Day-Sicherheitslücke, die als CVE-2022-30190 bekannt ist, wird weiterhin aktiv von mehreren Hackerorganisationen weltweit ausgenutzt. Am 10. Juni 2022 hat CERT-UA eine neue Warnung veröffentlicht , die vor laufenden Cyberangriffen auf ukrainische Medienorganisationen warnt. Bedrohungsakteure nutzen weiterhin die CVE-2022-30190-Sicherheitslücke in der neuesten bösartigen E-Mail-Kampagne, die darauf abzielt, die Malware-Variante CrescentImp zu verbreiten und die Zielsysteme zu infizieren. Die bösartige Aktivität wird als UAC-0113 identifiziert, die laut Forschern der russischen Hackergruppe Sandworm zugeschrieben werden kann, die zuvor bei Cyberangriffen auf ukrainische Organisationen beobachtet wurde.

Erkennen Sie die CrescentImp-Malware, die beim letzten Angriff der Sandworm APT-Gruppe alias UAC-0113 verwendet wurde

Cyberangriffe, die die neu entdeckte CVE-2022-30190-Sicherheitslücke ausnutzen und aktiv im Umlauf sind, nehmen in Umfang und Auswirkung zu und setzen somit globale Organisationen in verschiedenen Branchen einem erheblichen Risiko aus. Die Nutzung von E-Mail-Anhängen in bösartigen E-Mail-Kampagnen bleibt einer der beliebtesten Angriffsvektoren, der im neuesten Cyberangriff auf den ukrainischen Mediensektor an Bedeutung gewonnen hat.

Um Organisationen dabei zu unterstützen, CrescentImp-Infektionen in ihrer Infrastruktur rechtzeitig zu erkennen und sich proaktiv gegen die bösartige Aktivität der zugehörigen Sandworm APT zu verteidigen, erkunden Sie die umfassende Liste der von SOC Prime Team und Threat Bounty Program Inhaltsbeiträgern erstellten Erkennungsinhalte:

Sigma-Regeln zur Erkennung der bösartigen Aktivität der Sandworm APT-Gruppe (UAC-0113)

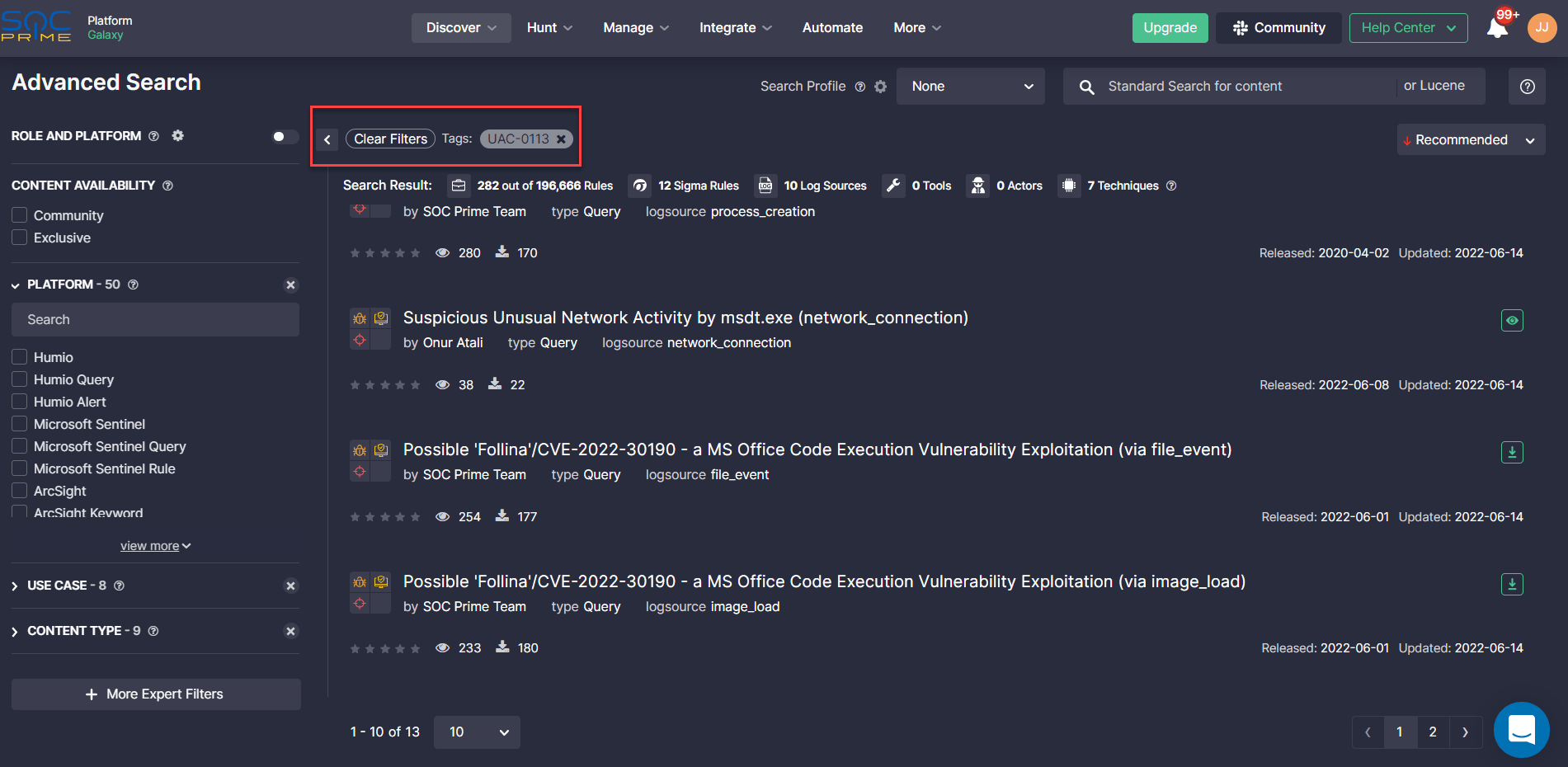

All Sigma-Regeln oben, die in SOC Prime’s Plattform verfügbar sind, sind mit dem MITRE ATT&CK®-Framework für verbesserte Bedrohungssichtbarkeit abgestimmt und mit den führenden SIEM-, EDR- und XDR-Lösungen kompatibel. Für eine optimierte Suche können Cybersicherheitsexperten die Erkennungsinhaltsbibliothek auch sofort nach dem entsprechenden Tag #UAC-0113 durchsuchen, das mit der Gruppenaktivität verbunden ist.

Alternativ können Cyberverteidiger auch eine Reihe von IOC’s nutzen, die von den CERT-UA-Forschern bereitgestellt werden , um CrescentImp-Infektionen zu erkennen. Mit SOC Prime’s Uncoder CTI Modul können Bedrohungsjäger und Cyber-Bedrohungsinformationsspezialisten sofort zugehörige IOC-Abfragen generieren, die in ihrer SIEM- oder XDR-Umgebung ausgeführt werden können.

Registrierte SOC Prime-Nutzer können sofort die vollständige Liste der Erkennungs- und Jagdinhalte für die CVE-2022-30190-Sicherheitslücke alias Follina erreichen, indem sie auf die Detect & Hunt Schaltfläche klicken. Suchen Sie nach den neuesten Trends im Bereich der Cyber-Bedrohungen und den neu veröffentlichten Sigma-Regeln, die sogar ohne Registrierung verfügbar sind? Erkunden Sie SOC Prime’s Cyber Threat Search Engine, um sofort nach einem bestimmten APT, Exploit oder CVE zu suchen, begleitet von relevanten Sigma-Regeln und umfassenden Kontextinformationen.

Detect & Hunt Erforschen Sie die Bedrohungskontext

CrescentImp Beschreibung: Angriffsanalyse zugeschrieben an Sandworm APT/UAC-0113 unter Verwendung von CVE-2022-30190

Anfang Juni 2022 war der globale Cyber-Bedrohungsbereich voller Nachrichten über laufende Wildangriffe, die CVE-2022-30190 alias Follinaausnutzen, wobei Cyberangriffe auf die Ukraine keine Ausnahme waren. Nur zwei Wochen vor der neuesten Malware-Kampagne warnte CERT-UA vor fortlaufenden Phishing-Angriffe auf ukrainische Staatsorgane, die Cobalt Strike Beacon-Malware verbreiten, indem sie die Windows-CVE-2021-40444- und CVE-2022-30190-Zero-Day-Schwachstellen ausnutzen.

In eine neue Welle von Cyberangriffen , die die CVE-2022-30190-Sicherheitslücke nutzen und der Sandworm APT-Gruppe zugeschrieben werden, werden massenhaft von den kompromittierten E-Mail-Adressen der ukrainischen Staatsorgane versendet, wobei bösartige E-Mails die Medienorganisationen, einschließlich Radiosender und Nachrichtenagenturen, ins Visier nehmen. Diese E-Mails enthalten einen Lockvogel-Anhang, der, sobald er geöffnet wird, eine Infektionskette auslöst, indem eine HTML-Datei heruntergeladen und anschließend bösartiger JavaScript-Code ausgeführt wird, der CrescentImp-Malware auf das kompromittierte System liefert. CrescentImp gehört zu den Trojaner-Viren, dennoch werden die Details seiner Herkunft derzeit untersucht.

Die bösartige Aktivität des Russland-verbundenen Sandworm-Hacker-Kollektivs, die auf ukrainische Organisationen zielt, zieht sich seit dem Beginn der vollständigen russischen Invasion in die Ukraine bis April 2022 zurück, als die Gruppe in den zweiten Stromausfall-Cyberangriff der Menschheitsgeschichte involviert war, der Industroyer2 und CaddyWiper Malware-Stämme einsetzte.

Um stets den neusten Bedrohungen voraus zu sein, unabhängig von ihrem Umfang und ihrer Raffinesse, treten Sie bei SOC Primer Plattform für Detection as Code bei und seien Sie bereit, sofort Mehrwert aus erweiterten Bedrohungserkennungs- und Jagdmöglichkeiten zu gewinnen. Suchen Sie nach Möglichkeiten, Ihren eigenen Beitrag zu leisten und Ihre professionelle Expertise zu monetarisieren? Schließen Sie sich SOC Prime’s Crowdsourcing-Initiative an, Threat Bounty Program, und sehen Sie in der Praxis, wie Sie Ihre Bedrohungsjagd-Fähigkeiten in wiederkehrende finanzielle Vorteile umwandeln können.