Erhalten Sie Einblicke in die umfassende Azure Sentinel-Übersicht und erfahren Sie, warum sich die Microsoft-Plattform von anderen beliebten SIEMs abhebt und wie Sie reibungslos loslegen können, um die Cyber-Verteidigungsfähigkeiten zu stärken.

Es gibt einen wachsenden Trend zur Verlagerung von alten, lokalen Sicherheitssystemen in die Cloud, was es Organisationen ermöglicht, Kosten für Infrastruktur, Wartung und Personal zu senken. CISOs, SOC-Manager und Sicherheitsarchitekten suchen nach einer einzigen Lösung für die Datenspeicherung und das Bedrohungserkennungs- und Reaktionsmanagement, die innerhalb einer Cloud-Umgebung erreicht werden kann. Laut Gartner1, „Der Markt für Security Information and Event Management (SIEM) wird durch das Bedürfnis der Kunden definiert, Sicherheitsereignisdaten in Echtzeit zu analysieren, was die frühzeitige Erkennung von Angriffen und Sicherheitsverletzungen unterstützt.“ Azure Sentinel, das cloud-native SIEM, ermöglicht eine zeitnahe und effektive Erkennung und Reaktion auf ständig auftretende Bedrohungen, was es zum perfekten Partner für Sicherheitsverantwortliche macht.

Was ist Microsoft Azure Sentinel?

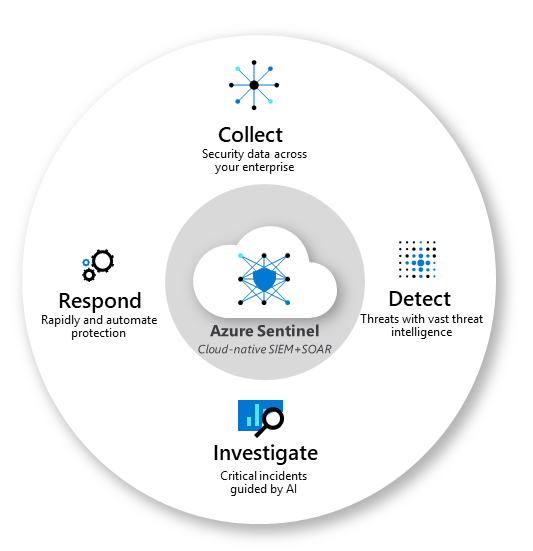

Microsoft Azure Sentinel ist sowohl ein cloud-natives Security Information and Event Management (SIEM) als auch ein Sicherheitsorchestrierungs-automatisiertes Reaktionstool (SOAR) und ermöglicht Echtzeit-Sicherheitsanalysen unter Verwendung integrierter KI-Funktionen. Als KI-gestütztes Next-Gen-SIEM trägt Azure Sentinel zur umfassenden Cyber-Verteidigung in Cloud-Maßstäben bei. Die integrierten Azure Sentinel-Datenkonnektoren ermöglichen eine nahtlose Integration einer Vielzahl von Protokollquellen und eine reibungslose Einführung verschiedener Sicherheitslösungen.

Das cloud-native SIEM von Azure Sentinel kann mit seinen automatisierten Fähigkeiten zur Benutzer- und Entitätsverhaltensanalyse (UEBA) für tiefgründige Sicherheitsanalysen und die rechtzeitige Identifizierung kompromittierter Benutzer und Entitäten glänzen. Integrierte KI und maschinelles Lernen ermöglichen die Reduzierung von bis zu 90 % der Fehlalarme und der Alarmmüdigkeit, was bei herkömmlichen SIEMs ein häufiges Hindernis für effektive Sicherheit darstellt.

Wichtige Meilensteine, die Azure Sentinel dem SOC der Organisation bringen kann:

- Sammeln Sie Daten aus allen Quellen. Azure Sentinel SIEM aggregiert Daten über die gesamte Infrastruktur – aus jeder lokalen oder Cloud-Umgebung.

- Erkennen Sie zuvor aufgedeckte Bedrohungen, während Sie Fehlalarme reduzieren. Die Bedrohungsintelligenz von Microsoft ermöglicht die Erkennung von Bedrohungen, die zuvor erkannt wurden, und erreicht so minimale Fehlalarme und maximale Verwertbarkeit.

- Untersuchen Sie Bedrohungen mit Cloud-Tempo und -Skalierung. Integrierte KI-gestützte Funktionen ermöglichen das Identifizieren und Verfolgen von Bedrohungen in großem Maßstab.

- Reagieren Sie auf Vorfälle schnell und effizient. Azure Sentinel ermöglicht die intelligente und schnelle Bedrohungserkennung und die zügige Reaktion auf kritische Vorfälle mit den integrierten Automatisierungs- und Orchestrierungswerkzeugen.

Wetteifert Azure Sentinel mit lokalen SIEMs?

Was Azure Sentinel von anderen renommierten Sicherheitsanalyseplattformen wie Splunk, Elastic, QRadar und ArcSight unterscheidet, ist die proaktive Bedrohungsjagd-Fähigkeit der Plattform, die es ermöglicht, Bedrohungen zu erkennen und zu verhindern, bevor sie auftreten. Bei den traditionellen lokalen SIEMs geben die hohen Betriebskosten und die langsame Skalierbarkeit Azure Sentinel die Möglichkeit, sich auf dem SIEM-Markt als unübertroffen zu etablieren. Azure Sentinel ermöglicht die Analyse von Sicherheits-Telemetriedaten in der gesamten Infrastruktur mit einer einzigen cloudbasierten SIEM-Lösung, die unvergleichliche Speicher- und Skalierbarkeit bietet.

Die Nutzung einer Sicherheitsanalyseplattform wie Splunk vor Ort ist eine vernünftige Geschäftslösung, aber der Betrieb in der Cloud über AWS oder Azure kann ein Vermögen kosten. Andererseits benötigt das cloud-native SIEM von Azure Sentinel keine Investitionen in alle Server, Speicher, Netzwerke, Ingenieure und Lizenzen, die ein unverzichtbarer Bestandteil der Splunk-Infrastrukturunterstützung sind. Dies war ein Hauptgrund, warum ein führender MSSP der Branche, Insights Enterprises, sich für Azure Sentinel statt Splunk entschied..

Der Umgang mit Sicherheitsoperationen mit dem Azure Sentinel SIEM ermöglicht eine Reduzierung der Infrastrukturkosten um bis zu 48 % im Vergleich zu herkömmlichen SIEMs, und dessen Implementierung erfolgt 67 % schneller.

Ist Azure Sentinel PaaS oder SaaS?

Das Azure Sentinel SIEM kann als SaaS (Security-as-a-Service) angesehen werden, aufgrund seiner hohen Skalierbarkeit, wenn es die Sicherheitsanforderungen verschiedener Organisationen erfüllt. Aus einer übergeordneten Perspektive kann Azure Sentinel jedoch auch als PaaS (Platform as a Service) betrachtet werden, welches eine vollständige Entwicklungs- und Bereitstellungsumgebung in der Cloud bereitstellt und einen vollständigen Softwareentwicklungslebenszyklus ermöglicht. Es ist vollständig über das Microsoft Azure Portal verwaltbar, das den Aufbau, die Bereitstellung und die Verwaltung verschiedener Anwendungen in einem einzigen Cloud-Bereich ermöglicht und Azure Sentinel entsprechend qualifiziert.

Was ist der Unterschied zwischen Azure Sentinel und Security Center?

Microsoft besitzt sein eigenes Azure Security Center (ASC), ein integriertes Sicherheitsmanagementsystem, das allumfassende Sichtbarkeit und Sicherheitskontrolle in hybriden Cloud-Umgebungen ermöglicht. Sein Hauptziel ist die Überwachung der gesamten Infrastruktur, die Überwachung der Cloud-Sicherheitslage und die rechtzeitige Identifizierung von Bedrohungen. Während Microsofts Azure Sentinel sowohl ein cloud-natives SIEM als auch ein SOAR-Tool ist, das weit über die Protokollsammlung und die Vorfallprävention hinausgeht, indem es proaktive Bedrohungsjagd, erweiterte Sicherheitsanalysen und schnelle Vorfallreaktionen ermöglicht.

Was sind die größten Konkurrenten von Azure Sentinel?

Unter den größten Konkurrenten von Microsoft im SIEM- und XDR-Markt kann Google Chronicle als die relevanteste angesehen werden, da es eine cloud-native Lösung mit ähnlichen Skalierungs- und Speichermöglichkeiten bietet.

Laut Gartner Peer Insightsgehören LogRhythm, Splunk und QRadar zu den größten Konkurrenten von Azure Sentinel im Bereich der Sicherheitsanalysen und des SIEM-Marktes, während Microsofts Produkt der Marktführer in Bezug auf die „Gesamtbewertung der Benutzer“ (4,8 von 5) ist und die maximale Bewertung von 100 % auf der Skala „Bereitschaft zur Empfehlung“ erhält.

Wie deploye ich Azure Sentinel?

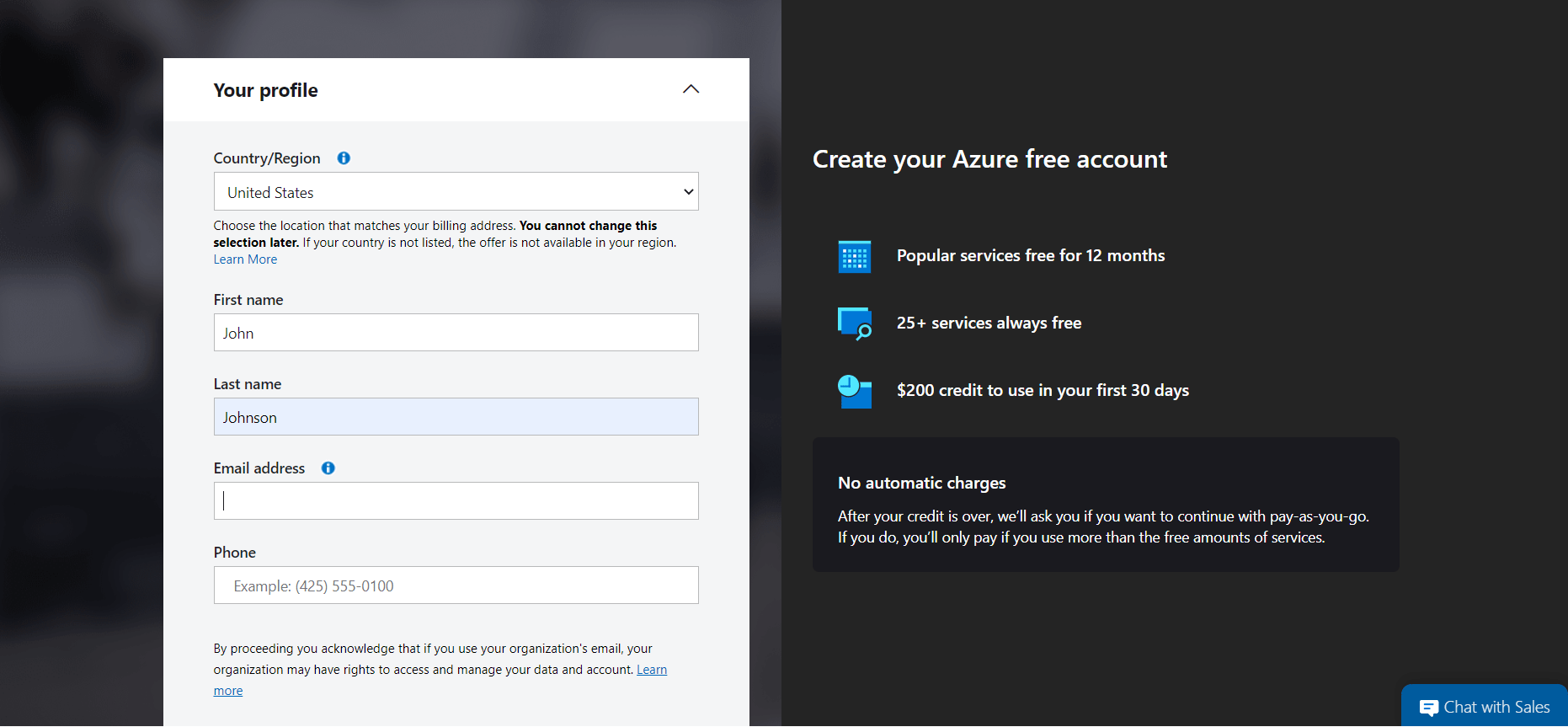

Bevor Inhalte in das cloud-native SIEM von Microsoft bereitgestellt werden, müssen Sicherheitsakteure Azure Sentinel aktivieren, was die folgenden Einstellungen erfordert:

- Ein aktives Azure Sentinel-Abonnement mit einem kostenlosen Azure Sentinel-Konto.

2. Ein Log Analytics Workspace mit den entsprechenden Mitwirkenden- oder Leseberechtigungen für das Azure Sentinel-Abonnement.

3. Verbundene Datenquellen, die möglicherweise zusätzliche Berechtigungen erfordern.

Nach der Aktivierung von Azure Sentinel in der Umgebung und dem Verbinden von Datenquellen können Sie damit beginnen, Daten direkt in die SIEM-Instanz zu streamen und Abfragen mit der Log Analytics-Funktionalität durch Auswahl von Logs im Azure Monitor -Menü zu erstellen.

Wo finde ich Erkennungsinhalte für Azure Sentinel?

Das Hauptprodukt von SOC Prime, Threat Detection Marketplace, verfügt über die weltweit größte Inhaltssammlung von mehr als 100.000 SIEM- und EDR-Algorithmen, einschließlich der Unterstützung für mehr als 7.000 SIEM-native Analyseregeln für Azure Sentinel. Mit der Azure Sentinel-Integration können Sicherheitsakteure die neuesten Inhalte vom Threat Detection Marketplace nahtlos in ihre Azure Sentinel-Instanz bereitstellen. Durch das Nutzen des Continuous Content Management (CCM)-Moduls , das durch die Azure Sentinel-API aktiviert wird, wird die Inhaltsbereitstellung vollständig automatisiert und ermöglicht Microsoft-Benutzern das direkte Streamen neuer und aktualisierter Erkennungen in ihre SIEM-Instanz, um stets über die aufkommenden Bedrohungen informiert zu sein.

Bis Ende 2021 können Azure Sentinel-Nutzer mit einem Promo-Code, der Teil der gemeinsamen Promotion von SOC Prime und Microsoft ist, kostenlos auf die Premium-Inhalte des Threat Detection Marketplace zugreifen..

Microsofts Azure Sentinel-Tutorials und Cyber-Bibliothek

Um sich weiter in Azure Sentinel zu vertiefen, erkunden Sie die Produktdokumentation , die eine reibungslose Einführung in dieses cloud-native SIEM ermöglicht und das Beste aus seinen Cyber-Verteidigungsfähigkeiten herausholt.

SOC Prime verfügt auch über einen dedizierten Bereich, um Bedrohungsjagd-Fähigkeiten mit kostenlosem und direktem Zugang zum Cyber-Sicherheitswissen zu nutzen. Treten Sie der Cyber-Bibliothek bei, die von Threat Detection Marketplace unterstützt wird, um Anleitungen zu Azure Sentinel zu erkunden und zu lernen , wie man Korrelationsregeln erstellt , von Grund auf oder Incident Response-Playbooks bereitstellt und die analytische Regel für die Auslösung des Playbooks konfiguriert.

Quellen:

- https://azurelib.com/what-is-azure-sentinel/

- https://www.linkedin.com/pulse/heres-everything-know-usage-azure-security-center-sentinel-bail

- https://docs.microsoft.com/en-us/azure/sentinel/

- https://socprime.com/blog/creating-microsoft-azure-sentinel-rules-in-your-siem-instance/

- https://socprime.com/news/soc-prime-extends-microsoft-azure-sentinel-promotion/

- https://www.channelfutures.com/mssp-insider/why-insight-chose-microsoft-azure-sentinel-as-core-siem-over-splunk

- https://www.datashieldprotect.com/blog/google-chronicle-vs-microsoft-azure-sentinel

1Gartner, Magic Quadrant for Security Information and Event Management, von Kelly Kavanagh, Toby Bussa, John Collins, 29. Juni 2021.