Mit dem Ausbruch des globalen Cyberkriegs, ist die bösartige Aktivität der Armageddon-Cyber-Spionagegruppe alias Gamaredon oder UAC-0010 im Mittelpunkt der Cyber-Bedrohungsarena, die auf ukrainische staatliche Stellen abzielt, gestanden. Die Hackergruppe startete eine Reihe von Phishing-Cyberangriffen, einschließlich Kampagnen im Mai zur Verbreitung von GammaLoad.PS1_v2 Malware und im April 2022. Am 10. August 2022 veröffentlichte CERT-UA eine neue Warnung , die Cyberverteidiger vor laufenden Phishing-Cyberangriffen auf die Ukraine warnte, bei denen GammaLoad- und GammaSteel-Malware eingesetzt wurde.

Armageddon APT (UAC-0010) Aktivität: Analyse der neuesten Kampagnen zur Verbreitung von GammaLoad- und GammaSteel-Payloads

Im Laufe der ersten Jahreshälfte 2022, seit Russlands umfassender Invasion in der Ukraine, nutzt die berüchtigte, staatlich unterstützte russische APT-Gruppe, die als Armageddon alias UAC-0010 bekannt ist, aktiv den Phishing-Angriffsvektor und startet zahlreiche gezielte bösartige Kampagnen gegen die Ukraine. Die Hackergruppe verteilt massiv HTM-Dropper, die Infektionsketten auslösen und den GammaLoad.PS1-Payload auf den kompromittierten Systemen bereitstellen.

Laut der in der CERT-UA-Warnung behandelten Cybersicherheitsforschung CERT-UA#5134zielen die Angreifer darauf ab, Daten basierend auf der definierten Liste von Erweiterungen sowie Benutzeranmeldeinformationen aus Webbrowsern zu stehlen. Um Zugriff auf diese sensiblen Daten zu erhalten, nutzen Bedrohungsakteure die GammaSteel.PS1- und GammaSteel.NET-Malware, wobei erstere die PowerShell-Iteration des zuvor angewendeten HarvesterX-Infostealers ist.

In den neuesten Kampagnen greift die Armageddon-APT-Gruppe auch auf Angriffe mit Remote-Template-Injektionen zurück, indem sie die Vorlagendatei mittels eines bösartigen Makros infizieren, das eine URL generiert und sie als Anhang zum neu erstellten Dokument hinzufügt. Dies führt zur Infizierung aller auf dem Computer des Opfers erstellten Dateien und deren unabsichtlicher Weiterverbreitung durch den kompromittierten Benutzer.

Bedrohungsakteure verwenden hauptsächlich geplante Aufgaben, den Run-Registrierungsschlüssel und ändern Umgebungen, um Persistenz zu erreichen, Payloads bereitzustellen und bösartige PowerShell-Skripte auszuführen sowie legitime Ausführungsdateien wie wscript.exe or mshta.exe.

Entdeckung der bösartigen Aktivität der Armageddon-APT alias UAC-0010

Aufgrund der eskalierenden Anzahl von Phishing-Kampagnen, die der gegnerischen Aktivität der mit Russland in Verbindung stehenden Armageddon-APT-Gruppe zugeschrieben werden, suchen Cybersicherheitsexperten nach neuen Möglichkeiten, um die bösartige Präsenz der damit zusammenhängenden Malware in ihrer Umgebung rechtzeitig zu identifizieren. SOCs Prime’s Detection as Code Plattform bietet eine kuratierte Liste von Sigma-Regeln , die entsprechend dem Gruppenkennzeichen „UAC-0010“ markiert sind, um die Inhaltssuche nach der damit verbundenen bösartigen Aktivität zu vereinfachen. Hochwertige Warnungen und Jagdabfragen aus dieser Sammlung von Detektionsalgorithmen lassen sich in marktführende SIEM-, EDR- und XDR-Technologien konvertieren.

Folgen Sie dem untenstehenden Link, um sofortigen Zugriff auf den dedizierten Detektionsstack zu erhalten, der direkt über SOC Primes Cyber Threats Search Engine verfügbar ist, zusammen mit umfassenden kontextbezogenen Informationen, angereichert mit MITRE ATT&CK®- und CTI-Referenzen, ausführbaren Binärdateien, die mit Sigma-Regeln verknüpft sind, und weiteren relevanten Metadaten:

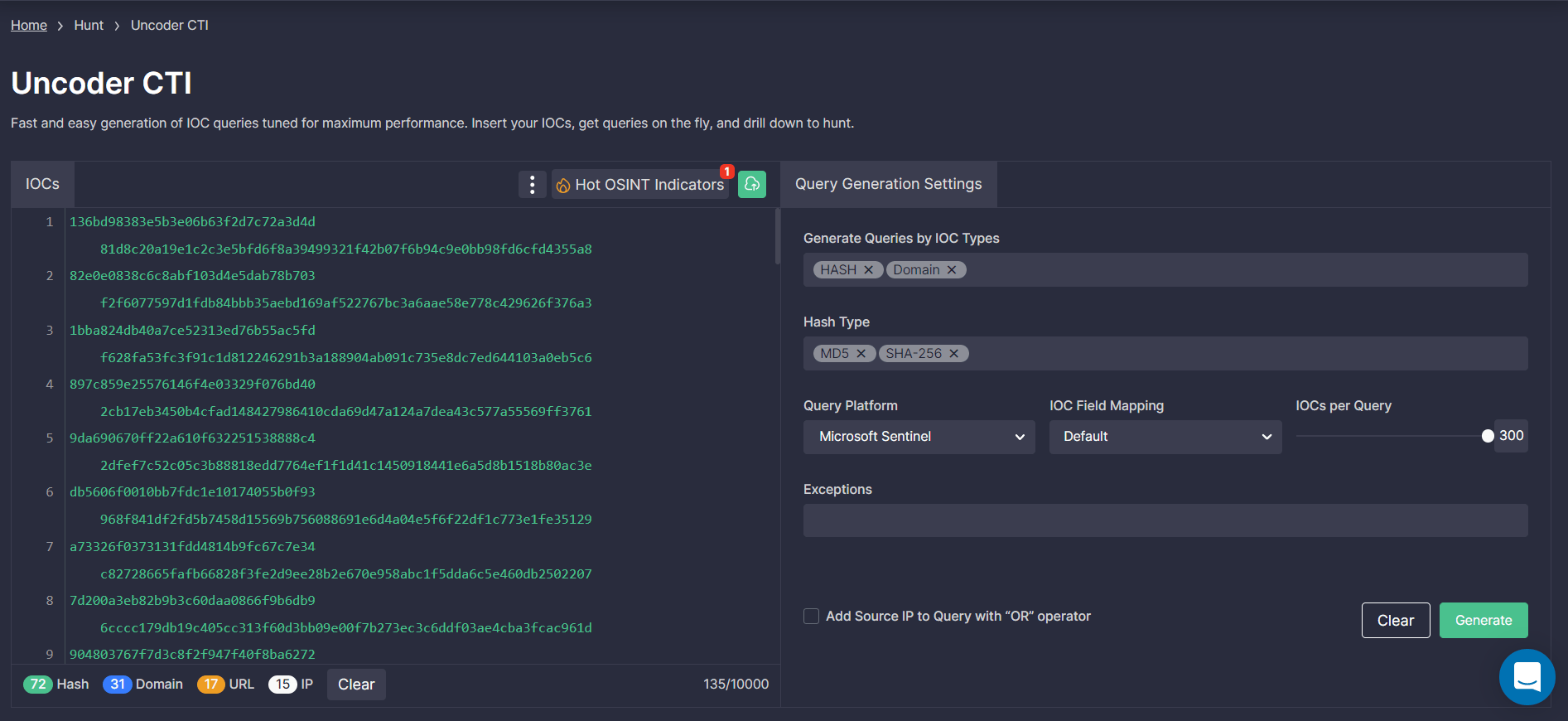

Threat Hunters und Cyber Threat Intelligence-Spezialisten können auch nach Indikatoren für Kompromisse suchen, die mit der bösartigen Aktivität der UAC-0010-Gruppe in Verbindung stehen, die im neuesten CERT-UA Alertbehandelt werden. Darüber hinaus können Teams von Uncoder.CTI profitieren, um relevante benutzerdefinierte IOC-Abfragen zu erstellen, die in der ausgewählten SIEM- oder XDR-Umgebung ausführbar sind.

Um mehr Sigma-Regeln zur Erkennung der bösartigen Aktivität des Armageddon-Hacker-Kollektivs, auch als Gamaredon bekannt, zu erhalten, klicken Sie auf den Erkennen und Jagen -Button. Nicht registrierte SOC Prime-Nutzer können auch sofort auf kontextreiche Detektionen für verwandte Bedrohungen über unsere Cyber Threats Search Engine zugreifen, indem sie unten auf den Bedrohungskontext erkunden -Button klicken.

Erkennen & Jagen Bedrohungskontext erkunden

MITRE ATT&CK® Kontext

Um sich mit dem MITRE ATT&CK Kontext im Zusammenhang mit der bösartigen Aktivität der Armageddon-Bedrohungsakteure (UAC-0010) zu befassen, sind alle Sigma-Regeln in dem oben genannten Detektionsstack mit dem MITRE ATT&CK® Framework ausgerichtet, das die entsprechenden Taktiken und Techniken behandelt: