Im Laufe der zweiten Dezemberhälfte 2023 entdeckten Cybersicherheitsforscher eine Reihe von Phishing-Angriffen gegen ukrainische Regierungsbehörden und polnische Organisationen, die der berüchtigten russischen, staatlich unterstützten APT28 Hacking-Gruppe zugeschrieben werden. CERT-UA hat kürzlich eine Warnung herausgegeben, die einen ausführlichen Überblick über die neuesten APT28-Angriffe gibt, vom ersten Kompromittieren bis hin zur Bedrohung des Domänencontrollers innerhalb einer Stunde.

Beschreibung des APT28 Phishing-Angriffs

Am 28. Dezember 2023 gab CERT-UA eine Sicherheitswarnung heraus , die eine Welle neuer Phishing-Angriffe durch die russland-verbundene staatlich geförderte APT28 Gruppe (auch bekannt als Fancy Bear , APT oder UAC-0028) gegen ukrainische Regierungsbehörden und mehrere Organisationen in Polen abdeckt. Phishing-E-Mails, die von Gegnern gesendet werden, enthalten Links zu schädlichen Dateien, die darauf abzielen, die Zielsysteme mit Malware-Proben zu infizieren.

Die oben genannten bösartigen Links leiten die Zielbenutzer zu einer Website weiter, die dazu führt, dass eine Verknüpfungsdatei über JavaScript und das „search“ („ms-search“) Anwendungsprotokoll heruntergeladen wird. Das Öffnen der Verknüpfungsdatei führt einen PowerShell-Befehl aus, der darauf ausgelegt ist, von einer Remote-(SMB)-Ressource herunterzuladen und ein Ablenkungsdokument sowie den Python-Programmiersprachen-Interpreter und die Python-basierte MASEPIE-Malware zu starten. Letztere lädt und startet OPENSSH zum Tunnelbau, STEELHOOK, ein PowerShell-Skript, das für den Datendiebstahl von Internetbrowsern ausgelegt ist, sowie die Backdoor OCEANMAP. Darüber hinaus werden innerhalb einer Stunde nach dem Ersteingriff IMPACKET, SMBEXEC und andere offensive Werkzeuge erstellt, die Netzwerkaufklärung und Versuche der weiteren lateralen Bewegung erleichtern.

MASEPIE aus dem gegnerischen Werkzeugkasten der Gruppe ist eine Python-basierte Malware mit Kernfunktionen, die für Dateitransfer und Befehlsausführung über das TCP-Protokoll ausgelegt sind. Daten werden über den AES-128-CBC-Algorithmus verschlüsselt. Die Backdoor erreicht Persistenz, indem sie einen „SysUpdate“-Schlüssel im „Run“-Zweig des OS-Registers und eine LNK-Datei im Startverzeichnis erstellt.

Die angewendete OCEANMAP-Backdoor ist eine C#-basierte Malware, die IMAP für die Befehlsausführung verwendet. Befehle sind in E-Mail-Entwürfen in base64 kodiert. Die Malware umfasst einen Konfigurationsaktualisierungsmechanismus, der die Backdoor-Ausführungsdateien patcht und dann den Prozess neustartet. OCEANMAP erreicht Persistenz, indem eine „VMSearch.url“-Datei im Startverzeichnis erstellt wird.

Die beobachteten TTPs sind typisch für die APT28-Gruppe, die seit mindestens Juni 2021 Spear-Phishing-Kampagnen gegen die Ukraine gestartet hat, indem sie Cyber-Spionage-Malware einsetzen , um die Zielnetzwerke zu infizieren.

Bemerkenswert ist, dass die neuesten Angriffskampagnen zeigen, dass die Bedrohungsakteure bestrebt sind, den Umfang der Angriffe zu erweitern und das gesamte Informations- und Kommunikationssystem organisationsweit zu infizieren. Daher kann die Kompromittierung eines beliebigen Arbeitsplatzes eine Bedrohung für das gesamte Netzwerk darstellen.

Erkennung von APT28-Angriffen, die im CERT-UA#8399-Alarm behandelt werden

Die russland-gestützte APT28-Gruppe erkundet kontinuierlich neue offensivstrategische Ziele in der Ukraine und deren Verbündeten im Cyberbereich. Mit der Veröffentlichung des neuen CERT-UA#8399-Alarms, der sich auf die neuesten gegnerischen Aktivitäten gegen ukrainische und polnische Organisationen konzentriert, bietet die SOC Prime Platform eine kuratierte Liste relevanter verhaltensbasierter Erkennungsalgorithmen. Folgen Sie dem untenstehenden Link, um alle dedizierten Sigma-Regeln angezeigt zu bekommen, die nach dem benutzerdefinierten Tag „CERT-UA#8399“ gefiltert sind, erforschen Sie deren plattformübergreifende Übersetzungen und tauchen Sie in den MITRE ATT&CK®-Kontext ein, um eine schnellere Attributierung der Angriffe zu ermöglichen.

Sigma-Regeln zur Erkennung von APT28-Angriffen auf Basis des CERT-UA#8399-Alarms

Um proaktive Cyberabwehrfähigkeiten zu stärken, können fortschrittliche Organisationen den gesamten Erkennungsstapel nutzen, der sich auf die APT28-Offensivoperationen bezieht. Klicken Sie auf Erkennungen erkunden , um auf über 70 kontextangereicherte Sigma-Regeln zuzugreifen, die sich mit bestehenden und aufkommenden Bedrohungen beschäftigen, die der gegnerischen Aktivität der Gruppe zugeschrieben werden.

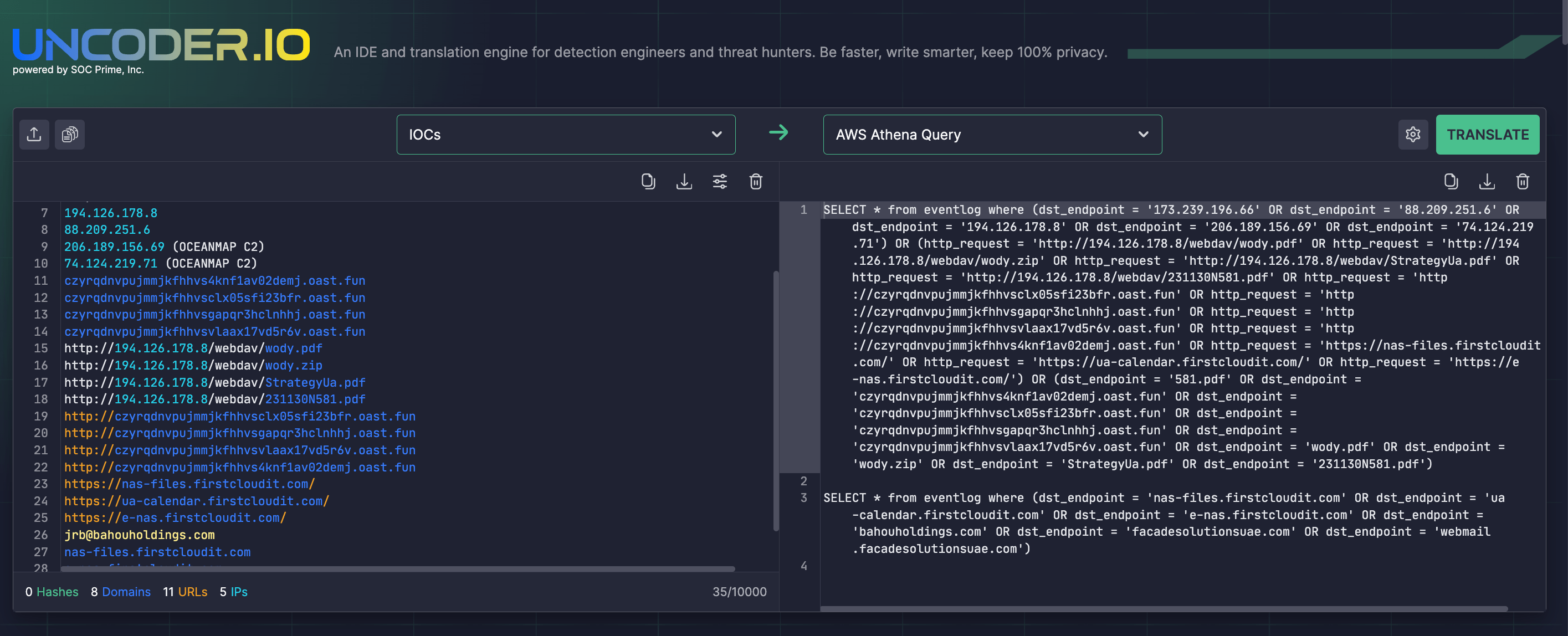

Sicherheitsingenieure können auch das retrospektive IOC-Matching auf Grundlage von Kompromittierungsindikatoren aus dem relevanten CERT-UA-Bericht mithilfe von Uncoder IOoptimieren. Mit der Open-Source-IDE für Detection Engineering können Teams Bedrohungsinformationen aus dem CERT-UA-Alarms parsen und in benutzerdefinierte IOC-Abfragen umwandeln, die auf die verwendete Cybersicherheitssprache zugeschnitten sind.

MITRE ATT&CK Kontext

Die Nutzung von MITRE ATT&CK bietet detaillierte Einblicke in den Kontext von APT28 zugeschriebenen offensiven Operationen. Erkunden Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die sich mit den entsprechenden ATT&CK-Taktiken, -Techniken und -Untertechniken befassen, die in der neuesten Kampagne gegen den ukrainischen öffentlichen Sektor und polnische Organisationen eingesetzt wurden.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | System Binary Proxy Execution: Regsvr32 (T1218.010) | |

Hide Artifacts: Hidden Windows (T1564.003) | ||

Masquerading (T1036) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Protocol Tunneling (T1572) |