Desde una guerra a gran escala en Ucrania, colectivos de hackers respaldados por Rusia han intensificado su actividad maliciosa contra Ucrania y sus aliados en la línea del frente cibernético para llevar a cabo operaciones de espionaje y paralizar los sistemas críticos. Por ejemplo, un infame grupo APT Sandworm (también conocido como UAC-0082, UAC-0145, APT44) ha estado atacando organizaciones ucranianas durante más de una década, centrando sus ataques principalmente en agencias gubernamentales y el sector de infraestructura crítica.

Los investigadores de Symantec y Carbon Black recientemente descubrieron una campaña de dos meses de duración dirigida a una importante empresa de servicios comerciales en Ucrania y un ataque separado de una semana contra un organismo estatal local. Cabe destacar que los atacantes se basaron principalmente en técnicas de Living-off-the-Land (LotL) y herramientas de doble uso para lograr un acceso persistente.

Detecta los últimos ataques contra Ucrania por hackers rusos

Los defensores cibernéticos están enfrentando una presión creciente a medida que los actores de amenazas rusos evolucionan sus tácticas y agudizan sus capacidades de sigilo. Desde el comienzo de la guerra en Ucrania, estos grupos APT respaldados por el Estado han intensificado las operaciones, explotando el conflicto para experimentar y perfeccionar estrategias de ciberataque de vanguardia. Y esta actividad tiene un impacto global, ya que los actores vinculados a Rusia ahora ocupan el segundo lugar a nivel mundial entre las fuentes de ataques APT, según el Informe de Actividad APT de ESET para el Q4 2024–Q1 2025.

Regístrese en la Plataforma SOC Prime para detectar posibles ataques APT rusos en la etapa más temprana posible. Haga clic en el Explorar Detecciones botón a continuación para acceder a un conjunto curado de reglas de detección diseñadas para identificar y responder a la campaña más reciente que aprovecha las tácticas de LotL, herramientas de doble uso y un webshell personalizado vinculado a Sandworm para atacar a organizaciones ucranianas.

Alternativamente, los defensores cibernéticos podrían buscar contenido de detección relevante directamente en el Mercado de Detección de Amenazas utilizando las etiquetas “Sandworm” o “Seashell Blizzard”.

Todas las reglas en la Plataforma SOC Prime son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK®. Además, cada regla está empaquetada con metadatos detallados, incluidas referencias de inteligencia de amenazas , líneas de tiempo de ataques, recomendaciones de triaje y más.

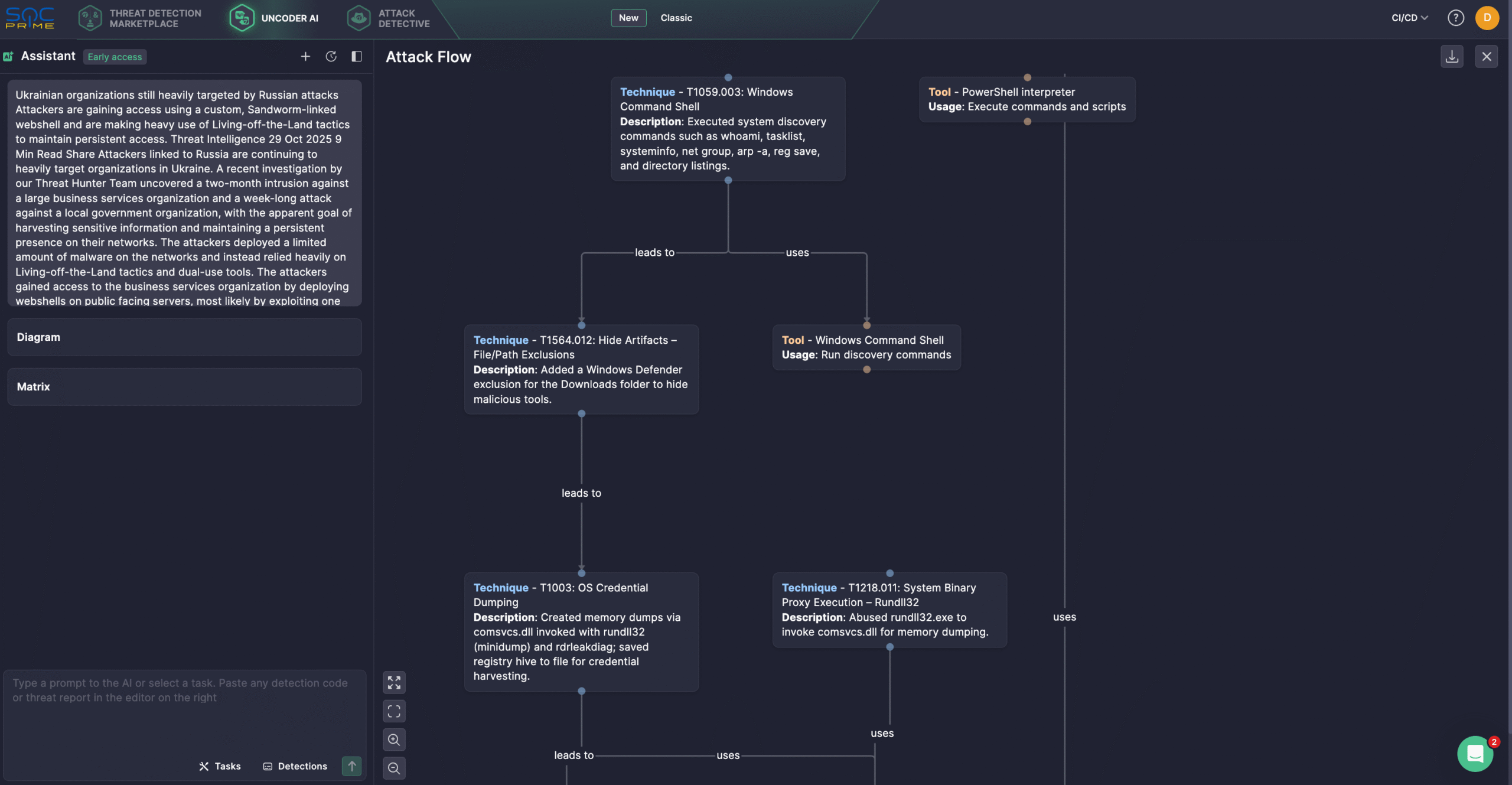

Además, los expertos en seguridad pueden agilizar la investigación de amenazas utilizando Uncoder AI, un IDE privado y copiloto para ingeniería de detección informada sobre amenazas. Genere algoritmos de detección a partir de informes de amenazas en bruto, habilite barridos rápidos de IOC, prediga etiquetas ATT&CK, optimice el código de consulta con consejos de IA y tradúzcalo entre múltiples idiomas de SIEM, EDR y Data Lake. Por ejemplo, los profesionales de seguridad pueden usar el más reciente informe de Symantec y Carbon Black para generar un diagrama de Flujo de Ataque en varios clics.

Ucrania atacada por hackers rusos: Análisis de la última campaña

Los actores de amenazas vinculados a Rusia han estado lanzando ataques intensivos contra organizaciones ucranianas desde la invasión a gran escala de Rusia. El equipo de Caza de Amenazas de Symantec y Carbon Black ha identificado recientemente una campaña persistente de dos meses comprometiendo a una importante empresa de servicios comerciales y una intrusión de una semana en una entidad estatal local. Ambas campañas aparentemente tenían la intención de recopilar datos sensibles y mantener un acceso persistente a la red. En lugar de desplegar malware a gran escala, los adversarios utilizaron principalmente técnicas de LotL y herramientas de doble uso para operar furtivamente dentro de los entornos.

Los adversarios infiltraron la empresa de servicios comerciales instalando webshells en servidores públicamente accesibles, probablemente explotando vulnerabilidades no parchadas. Entre las herramientas utilizadas se encontraba Localolive, un webshell personalizado vinculado previamente por Microsoft a un Sandworm subgrupo (también conocido como Seashell Blizzard) y observado en una campaña de intrusión anterior de Sandworm de larga duración con el nombre en código BadPilot para establecer acceso inicial.

Sandworm APT asociado con la inteligencia militar GRU de Rusia es conocido por operaciones de espionaje y destructivas. El grupo ha sido vinculado a operaciones maliciosas que apuntan a la red eléctrica de Ucrania, los ataques VPNFilter contra enrutadores y la campaña de borrado AcidRain contra módems satelitales de Viasat, y también es conocido por apuntar a dispositivos IoT. En febrero de 2025, el grupo estuvo detrás de otra campaña a largo plazo activa desde 2023, en la que los adversarios emplearon activadores trojanizados del Servicio de Gestión de Claves (KMS) de Microsoft y actualizaciones falsas de Windows para comprometer los sistemas ucranianos.

La actividad maliciosa en la organización objetivo comenzó a finales de junio de 2025, cuando los atacantes intentaron instalar un webshell desde una dirección IP remota. Después de obtener acceso, ejecutaron una serie de comandos de reconocimiento (whoami, systeminfo, tasklist, net group) para mapear el entorno. Luego deshabilitaron los escaneos de Windows Defender para la carpeta Descargas , sugiriendo privilegios a nivel de administrador, y crearon una tarea programada para realizar volcados de memoria periódicos, probablemente para extraer credenciales.

Dos días después, se desplegó un segundo webshell, seguido de un reconocimiento de red adicional. La actividad luego se extendió a otros sistemas. En la segunda computadora, los adversarios buscaron software de Symantec, enumeraron archivos y verificaron procesos de KeePass, indicando un intento de acceder a contraseñas almacenadas. Las acciones subsiguientes incluyeron más volcados de memoria (usando rdrleakdiag), reconfiguración de Windows Defender y la ejecución de binarios sospechosos, como service.exe and cloud.exe, cuyos nombres se asemejaban a webshells utilizados en otras partes de la intrusión. Otro aspecto notable de la intrusión fue el uso de una herramienta legítima de gestión de enrutadores MikroTik (winbox64.exe), que los atacantes colocaron en la carpeta Descargas carpeta de los sistemas afectados. Notablemente, CERT-UA también informó el uso de winbox64.exe en abril de 2024, vinculándolo a una campaña de Sandworm destinada a interrumpir los sistemas de tecnología de la información y comunicación (ICT) del sector de energía, agua y suministro de calor en 20 organizaciones en Ucrania.

Si bien los defensores no encontraron evidencia directa que vincule las recientes intrusiones a Sandworm, asumieron que las operaciones parecían originarse en Rusia. La investigación reveló además el uso de múltiples puertas traseras de PowerShell y ejecutables sospechosos que probablemente representen malware, aunque ninguna de estas muestras ha sido aún recuperada para análisis.

Los adversarios demostraron un profundo conocimiento de las herramientas nativas de Windows, demostrando cómo un operador habilidoso puede escalar actividades y exfiltrar información sensible, incluidas credenciales, mientras permanece en la red con casi ninguna traza visible. Como medidas de mitigación potenciales para reducir los riesgos de ataques respaldados por Rusia, los defensores recomiendan aplicar el Boletín de Protección de Symantec.

Con el aumento de los intentos de los colectivos de hackers respaldados por Rusia para comprometer a Ucrania y sus aliados, las organizaciones deben estar listas para frustrar tales amenazas furtivas antes de que escalen en ataques. Al confiar en la suite completa de productos de SOC Prime respaldada por IA, automatización e inteligencia de amenazas en tiempo real, los equipos de seguridad pueden anticipar ciberataques de cualquier sofisticación y fortalecer las defensas de la organización. Exclusivamente para clientes de MDE, SOC Prime también selecciona un paquete Bear Fence para habilitar la caza automatizada de amenazas para APT28 y 48 más actores patrocinados por el estado de Rusia, permitiendo a los equipos cazar automáticamente a Fancy Bear y sus hermanos a través de un escenario exclusivo de Detective de Ataques utilizando 242 reglas de comportamiento seleccionadas a mano, más de 1 millón de IOCs y un feed TTP dinámico impulsado por IA.