Hackers chineses estão em ascensão, cada vez mais mirando organizações em todo o mundo com técnicas sofisticadas e cadeias de ataque em múltiplos estágios. Campanhas recentes, como UNC5221 mirando organizações legais e de tecnologia dos EUA com o backdoor BRICKSTORM, e UNC6384, que visou diplomatas com o malware PlugX, ilustram a crescente habilidade e persistência desses atores.

Em agosto de 2025, pesquisadores de segurança observaram uma nova campanha em que atores ligados à China exploraram a técnica de envenenamento de logs (injeção de logs) para instalar um web shell China Chopper em um servidor web. Usando o ANTSWORD para acesso, hackers então implantaram o Nezha, uma ferramenta legítima de monitoramento de código aberto, para executar comandos antes de eventualmente entregar o Gh0st RAT—marcando o primeiro uso publicamente relatado do Nezha em compromissos de servidores web.

Detectar Ataques Nezha

O Relatório de Ameaças Global 2025 da CrowdStrike destaca o ritmo acelerado das operações cibernéticas ligadas à China, relatando um aumento de 150% na atividade patrocinada pelo estado e até 300% de aumento em ataques direcionados contra serviços financeiros, mídia, manufatura e setores industriais. A última campanha abusando do Nezha para fins maliciosos reflete essa tendência, demonstrando como esses atores de ameaça continuam a inovar e expandir suas capacidades.

Inscreva-se na Plataforma da SOC Prime para acessar um extenso marketplace de mais de 600.000 regras de detecção e consultas que podem ser usadas em soluções de análise de segurança líderes da indústria, inteligência de ameaças nativa de IA e capacidades avançadas de engenharia de detecção. A Plataforma SOC Prime organiza uma pilha de detecção relevante para ajudar organizações globais a se protegerem contra ataques do nexo China que abusam do Nezha.

Clique no botão Explore Deteções para acessar um conjunto de regras comportamentais mapeadas para o framework MITRE ATT&CK® , juntamente com IOCs e regras geradas por IA, compatíveis com múltiplas plataformas SIEM, EDR e Data Lake em uso.

Para simplificar a investigação de ameaças, especialistas em segurança podem usar Uncoder AI, um IDE e co-piloto para engenharia de detecção. Com o Uncoder, os defensores podem instantaneamente converter IOCs em consultas de caça personalizadas, criar código de detecção a partir de relatórios de ameaças brutos, gerar diagramas de Fluxo de Ataque, habilitar predição de tags ATT&CK, aproveitar a otimização de consultas conduzida por IA, e traduzir conteúdo de detecção em múltiplas plataformas.

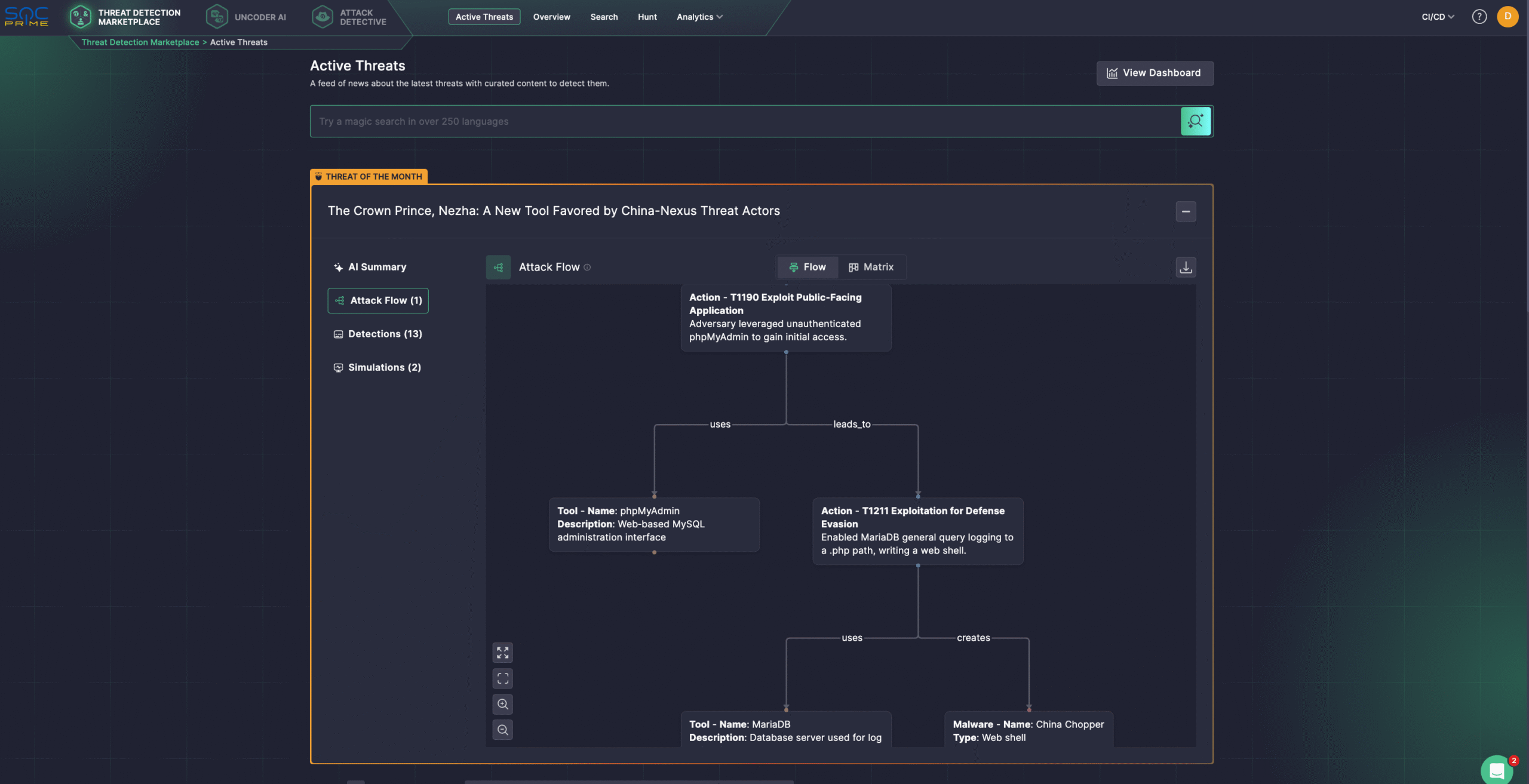

A equipe da SOC Prime nomeou os ataques Nezha como a Ameaça do Mês de outubro de 2025. Profissionais de segurança podem visitar a página de Ameaças Ativas na Plataforma SOC Prime para acessar tudo incluído — regras baseadas em comportamento, IOCs, detecções de IA, Fluxo de Ataque, sumário de IA e simulações avançadas — tudo completamente gratuito como parte da Ameaça do Mês.

Analisando Ataques Nezha para Implantar Gh0st RAT

O último relatório Huntress detalha uma campanha maliciosa em larga escala por atores de ameaça do nexo China, que exploraram a ferramenta legítima de monitoramento de código aberto Nezha para entregar o malware Gh0st RAT. Evidências mostram que o Nezha foi usado durante compromissos de mais de 100 máquinas vítimas, principalmente em Taiwan, Japão, Coreia do Sul e Hong Kong. Concentrações menores de ataques também foram observadas em Singapura, Malásia, Índia, Reino Unido, EUA, Colômbia, Laos, Tailândia, Austrália, Indonésia, França, Canadá, Argentina, Sri Lanka, Filipinas, Irlanda, Quênia e Macau.

Nezha está disponível publicamente e é comercializado como uma ferramenta leve de monitoramento de servidor e gerenciamento de tarefas, mas nesta campanha, foi reaproveitado para facilitar atividades maliciosas após intrusões na web.

A cadeia de ataque começou com a exploração de um painel phpMyAdmin publicamente exposto e vulnerável. Os atacantes definiram o idioma da interface para Chinês Simplificado, e embora este tenha sido o único ponto de entrada observado, metadados das instalações de Nezha exploradas por pesquisadores indicam que métodos adicionais provavelmente foram usados para obter acesso inicial a sistemas que não executam phpMyAdmin.

Após obter acesso, os atores chineses aproveitaram a interface de consulta SQL do servidor para executar rapidamente múltiplos comandos SQL, caindo em um web shell PHP em um diretório acessível pela internet. Ao habilitar o log de consultas gerais e nomear o arquivo de log com uma extensão .php, o web shell poderia ser executado diretamente via requisições POST.

O acesso via o web shell ANTSWORD permitiu que os atores do nexo China realizassem reconhecimento nos servidores comprometidos, incluindo a execução do comando whoami para determinar os privilégios do servidor web. Essas informações foram usadas para guiar a implantação do agente Nezha de código aberto. Uma vez instalado, o agente Nezha forneceu controle remoto total sobre o host infectado ao conectar-se a um servidor de comando e controle externo (“c.mid[.]al”), permitindo que os atacantes executassem comandos e orquestrassem os estágios subsequentes da campanha.

O agente Nezha foi utilizado para executar scripts interativos do PowerShell, que modificaram configurações do sistema para criar exclusões no Microsoft Defender Antivirus, garantindo persistência e reduzindo a probabilidade de detecção. Esses scripts então implantaram Gh0st RAT através de um loader e dropper, que lidaram com a configuração, instalação e execução da carga principal do malware. Este processo em múltiplos estágios ilustra a capacidade dos atacantes de combinar ferramentas legítimas com scripts personalizados para evadir defesas, manter a persistência e atingir objetivos operacionais. A campanha destaca a tendência crescente de atores do nexo China abusarem de ferramentas publicamente disponíveis, como o Nezha, para expandir suas capacidades de ataque e atingir uma ampla gama de organizações globais.

Com grupos de hackers chineses adotando amplamente novas táticas ofensivas e aumentando a sofisticação de seus ataques, as organizações são instadas a fortalecer defesas proativas para identificar ameaças nos estágios iniciais do ataque e proteger sua postura geral de cibersegurança. Ao aproveitar o conjunto completo de produtos da SOC Prime , respaldado pela melhor expertise em cibersegurança, IA, capacidades automatizadas e inteligência de ameaças em tempo real, as organizações podem defender-se proativamente contra ataques APT e outras ameaças críticas que mais antecipam.