Em 16 de junho de 2023, os pesquisadores do CERT-UA emitiram um novo alerta cobrindo a atividade maliciosa recentemente descoberta, que tem como alvo a Universidade Nacional de Defesa da Ucrânia, nomeada em homenagem a Ivan Cherniakhovskyi, a principal instituição educacional militar do país. Nesta campanha em andamento, os agentes de ameaça espalham PicassoLoader e Cobalt Strike Beacon nos sistemas comprometidos por meio de um arquivo malicioso contendo uma macro e uma imagem isca com o emblema da universidade. A atividade maliciosa é atribuída ao coletivo de hackers rastreado como UAC-0057, também conhecido como GhostWriter.

Análise do Ataque UAC-0057, também conhecido como GhostWriter

O início do verão de 2023 intensificou a atividade no cenário de ameaças cibernéticas. No início de junho, o CERT-UA alertou a comunidade global de defensores cibernéticos sobre as operações de ciberespionagem em andamento contra organizações ucranianas e da Ásia Central vinculadas ao grupo UAC-0063. Em meados de junho, outra onda de ataques cibernéticos causou comoção na arena de ameaças cibernéticas coberta no correspondente alerta CERT-UA#6852.

Pesquisadores de cibersegurança descobriram recentemente um arquivo PPT contendo uma macro maliciosa e uma imagem de emblema da Universidade Nacional de Defesa da Ucrânia, nomeada em homenagem a Ivan Cherniakhovskyi, atraindo os representantes visados da instituição educacional correspondente a abrir o documento. A cadeia de infecção começa ao abrir o documento e ativar a macro maliciosa que leva à geração de um arquivo DLL junto com um arquivo de atalho para iniciar o primeiro. O arquivo DLL malicioso é identificado como malware PicassoLoader, comumente usado pelo grupo de hackers UAC-0057, também conhecido como GhostWriter. PicassoLoader baixa e inicia um instalador de malware .NET, que por sua vez, descriptografa e inicia outro arquivo DLL. Este último é usado para descriptografar e lançar o infame Cobalt Strike Beacon malware em sistemas comprometidos. Os agentes de ameaça mantêm a persistência do arquivo DLL acima mencionado por meio de uma tarefa agendada ou criando um arquivo LNK na pasta de inicialização automática.

De acordo com a pesquisa do CERT-UA, os servidores de acesso remoto do malware estão localizados na Rússia, no entanto, os nomes de domínio estão escondidos por meio das capacidades do Cloudflare.

Detectando a Atividade Maliciosa do Grupo UAC-0057 Cobrada no Alerta CERT-UA#6852

À luz do surto incessante de ataques cibernéticos contra a Ucrânia e seus aliados, os defensores da cibersegurança estão fazendo esforços concentrados para aumentar a conscientização e mitigar rapidamente os riscos associados. Em resposta ao novo alerta CERT-UA#6852 cobrindo a atividade maliciosa do grupo de hackers UAC-0057, também rastreado como GhostWriter, a plataforma SOC Prime lançou regras Sigma curadas disponíveis no link abaixo:

Regras Sigma para detectar a atividade adversária do UAC-0057 coberta no alerta CERT-UA#6852

Os algoritmos de detecção estão alinhados com o framework MITRE ATT&CK® v12, enriquecido com inteligência e metadados relevantes, e podem ser aplicáveis em diversas tecnologias SIEM, EDR e XDR. Para agilizar a busca pelas regras Sigma mencionadas, os engenheiros de segurança podem aplicar as tags de filtro personalizadas com base no ID do grupo (“UAC-0057”) ou no alerta CERT-UA correspondente (“CERT-UA#6852”).

Para acessar a coleção completa de regras Sigma para detecção de atividades GhostWriter, clique no botão Explorar Detecção abaixo. Confira links ATT&CK, CTI e mais contexto de ameaças cibernéticas para sempre ficar por dentro.

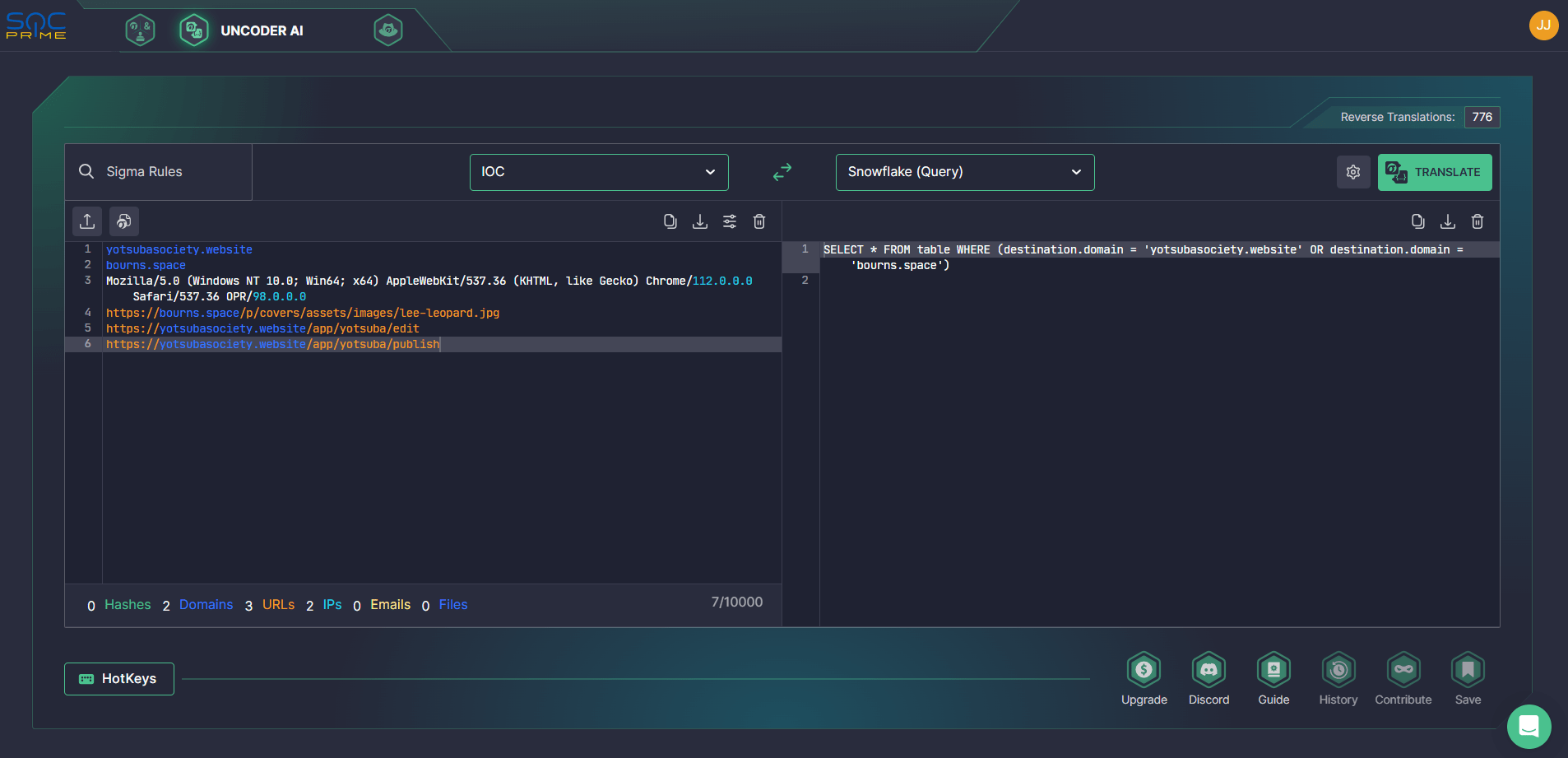

Especialistas em cibersegurança também podem procurar, sem esforço, indicadores de comprometimento relacionados à atividade adversária UAC-0057 fornecidos na última pesquisa CERT-UA. Confie na Uncoder AI para gerar instantaneamente consultas personalizadas de IOC prontas para serem executadas no ambiente SIEM ou EDR selecionado e identificar oportunamente a infecção por PicassoLoader и Cobalt Strike Beacon na sua infraestrutura.

Contexto MITRE ATT&CK

Para explorar o contexto por trás da recente campanha maliciosa UAC-0057 relatada no alerta CERT-UA#6852, todas as regras Sigma dedicadas são automaticamente marcadas com ATT&CK abordando as táticas e técnicas correspondentes: