Desde o início da guerra cibernética global, órgãos estatais da Ucrânia e seus aliados tornaram-se alvos de diversas campanhas maliciosas lançadas por múltiplos coletivos de hackers. Especialistas estimam um aumento de 250% nos ataques cibernéticos contra a Ucrânia em 2022 e mais de 2.000 deles lançados por atores de ameaças afiliados à Rússia desde o começo da invasão em grande escala.

Em 29 de abril de 2023, o CERT-UA emitiu um novo alerta cobrindo um ataque cibernético massivo que abusava do WinRAR e dependia do script malicioso RoarBat para interromper a infraestrutura de TI das organizações governamentais ucranianas. O CERT-UA supõe que o Sandworm APT, apoiado pela Rússia, possa ser responsável pela intrusão devido a sobreposições significativas com o ataque contra o sistema de informação e comunicação da Agência Nacional de Informação “Ukrinform” que ocorreu em janeiro de 2023.

Análise do Último Ataque Cibernético Destrutivo Contra a Ucrânia pelo Grupo UAC-0165 (Sandworm APT)

O último alerta CERTUA#6550 avisa os defensores cibernéticos de um ataque cibernético massivo destinado a paralisar a infraestrutura de TI do setor público ucraniano. Especificamente, o equipamento de servidor e os sistemas de armazenamento de dados foram interrompidos como resultado da mais recente operação maliciosa atribuída ao grupo Sandworm APT.

Particularmente, sistemas Windows foram alvos do script RoarBat .BAT que pesquisava recursivamente por arquivos em discos ou em diretórios específicos, posteriormente arquivando-os com o programa legítimo WinRAR usando o recurso “-df”. Isso resultou na exclusão tanto do arquivo original quanto dos arquivos criados. Simultaneamente, sistemas Linux foram atacados com o script BASH utilizando uma ferramenta padrão “dd” para sobrescrever arquivos com bytes zero.

Especialistas do CERT-UA estimam que esta operação destrutiva tem muito em comum com o ataque contra o sistema de informação e comunicação da Agência Nacional de Informação “Ukrinform”. Consequentemente, o último ataque contra o setor público ucraniano, com um nível moderado de confiança, é atribuído ao Sandworm APT apoiado pela Rússia. No entanto, para o rastreamento de ataques focados, o CERT-UA usa o identificador UAC-0165.

Notavelmente, os adversários conseguiram avançar com sucesso com o ataque devido à falta de autenticação multifator durante a conexão VPN remota e à segmentação insuficiente da rede. Os usuários são instados a melhorar as proteções de cibersegurança de acordo com as recomendações do CERT-UA.

Detecção de Atividade Maliciosa UAC-0165 Coberta no Alerta CERT-UA#6550

Para ajudar as organizações a identificar pontualmente a atividade maliciosa associada ao UAC-0165, a SOC Prime Platform criou um conjunto de regras Sigma relevantes. Todos os algoritmos de detecção são filtrados pelos tags personalizados correspondentes “CERT-UA#6550” e “UAC-0165” com base no alerta do CERT-UA e nos identificadores do grupo para otimizar a seleção de conteúdo SOC.

Clique no botão Explore Detections para acessar toda a coleção de regras Sigma dedicadas à detecção do último ataque UAC-0165. Todas as regras estão alinhadas com o framework MITRE ATT&CK® v12, enriquecidas com contexto aprofundado de ameaças cibernéticas e compatíveis com mais de 28 soluções SIEM, EDR e XDR para atender às necessidades específicas de segurança.

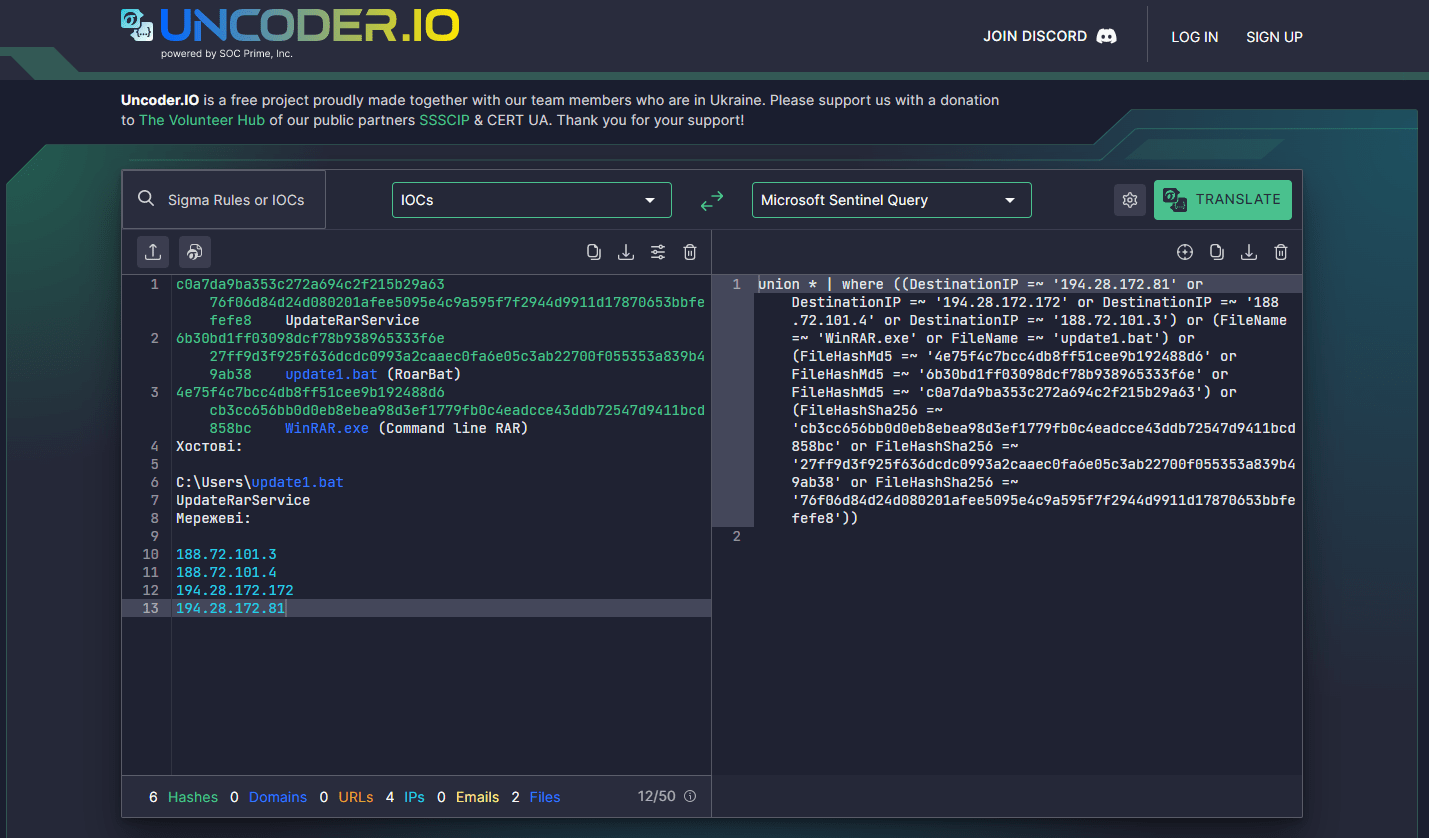

Os defensores cibernéticos também podem automatizar suas atividades de caça a ameaças buscando indicadores de comprometimento (IoCs) associados à última operação Sandworm contra órgãos governamentais ucranianos usando Uncoder.IO. Basta colar o arquivo, host ou rede IOCs fornecidos pelo CERT-UA na ferramenta e selecionar o tipo de conteúdo da consulta alvo para criar instantaneamente consultas de IO optimizedas para execução no ambiente escolhido.

Contexto MITRE ATT&CK

Para compreender o contexto aprofundado por trás do ataque cibernético destrutivo do UAC-0165 coberto no último alerta do CERT-UA, todas as regras Sigma mencionadas acima estão marcadas com ATT&CK v12 abordando as táticas e técnicas relevantes: Tactics Techniques Sigma Rule Defense Evasion Virtualization/Sandbox Evasion (T1497) File and Directory Permissions Modification (T1222) System Script Proxy Execution (T1216) Indicator Removal (T1070) Hide Artifacts (T1564) Subvert Trust Controls (T1553) Deobfuscate/Decode Files or Information (T1140) Domain Policy Modification (T1484) Execution Scheduled Task/Job (T1053) Impact Inhibit System Recovery (T1490) System Shutdown/Reboot (T1529) Data Manipulation (T1565) Data Destruction (T1485)