Malware significa software malicioso e denota software projetado para executar instruções de computador que são destrutivas para o sistema de um usuário ou de qualquer outra forma perigosas para indivíduos e empresas alvo.

O rápido desenvolvimento tecnológico trouxe uma proliferação de vários tipos de malware. Ele pode fazer uma série de coisas prejudiciais, como roubar informações sensíveis, espionar, desabilitar ativos digitais, adulterar dados e muito mais.

Os desenvolvedores de malware são geralmente chamados de atacantes cibernéticos, hackers ou adversários. Essas pessoas e grupos escondem suas identidades para escapar da responsabilidade legal. No entanto, às vezes eles querem fazê-lo para fazer uma declaração; é por isso que eles tornam públicas suas atividades maliciosas.

Agora que descobrimos o que é malware, vamos explorar alguns tipos comuns de malware. É importante entender os vetores de ataque para poder usar a defesa cibernética adequada. Para as organizações que praticam a cibersegurança em nível empresarial, regras de Detecção de Ameaças oportunas são necessárias para ficar à frente dos atacantes. Descubra a plataforma Detection as Code da SOC Prime, bem como o Motor de Busca da SOC Prime para detectar malwares conhecidos e caçar exploits furtivos que ainda não foram corrigidos.

Detectar & Caçar Explorar Contexto de Ameaças

Quais são os Tipos de Malware?

Existem tantos tipos de malware hoje em dia que parece que criar novos tipos é uma nova tendência digital (seguindo os desafios do TikTok). Todos os dias você verá outro artigo de jornal com uma nova palavra -ware. Cryware, spyware, scareware, rogueware, você escolhe. Neste post do blog, descreverei os tipos de malware mais amplamente utilizados que podem atingir qualquer pessoa hoje. Melhorar as medidas de defesa cibernética contra esses tipos de malware é uma tarefa de alta prioridade para qualquer equipe SOC.

Os termos listados abaixo também podem ser usados de forma intercambiável. Por exemplo, um vírus pode ser ransomware, spyware pode ser um trojan e ransomware pode ser um botnet.

Vírus

A vírus é um tipo de malware que pode se replicar inúmeras vezes e precisa de um hospedeiro para se executar. Os vírus querem rodar como parte de processos legítimos. Muitas vezes, o usuário não sabe nada sobre a atividade viral até que seja tarde demais.

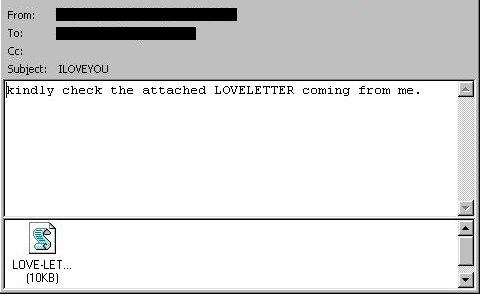

Os vírus são conhecidos desde os primeiros dias da Internet e ainda continuam infectando milhões de computadores em todo o mundo. Há mais de vinte anos, a famosa cepa ILOVEYOU infectou mais de 10 milhões de computadores, incluindo aqueles em instituições renomadas. Como qualquer amor verdadeiro, ele não pediu nada para si mesmo – apenas desativou aqueles computadores, o que trouxe bilhões em danos.

Ao contrário desses antigos vírus, os novos são mais orientados financeiramente. Statista mostra que a maior parte de todos os vírus em todo o mundo pertence a mineradores de criptomoedas. Os vírus podem ser comprados na dark web, então é justo sugerir que para muitos atacantes, é mais sobre um empreendimento comercial do que uma experiência de código de gênio maligno.

Worms

Worms também podem se replicar várias vezes, cavando mais fundo nas redes e consumindo sua largura de banda. Ao contrário dos vírus, eles não se anexam a outros programas e não requerem interação humana, como clicar em um link ou um arquivo. Worms frequentemente exploram vulnerabilidades em sistemas operacionais que permitem que eles abusem de rotinas automatizadas e se espalhem de forma descontrolada.

WannaCry é talvez o maior worm de ransomware que recentemente teve como alvo o Windows OS. Ele usou o exploit EternalBlue que foi roubado da NSA. Curiosamente, o exploit foi corrigido na época em que a campanha de ataque começou. Lição aprendida: nunca ignore as atualizações.

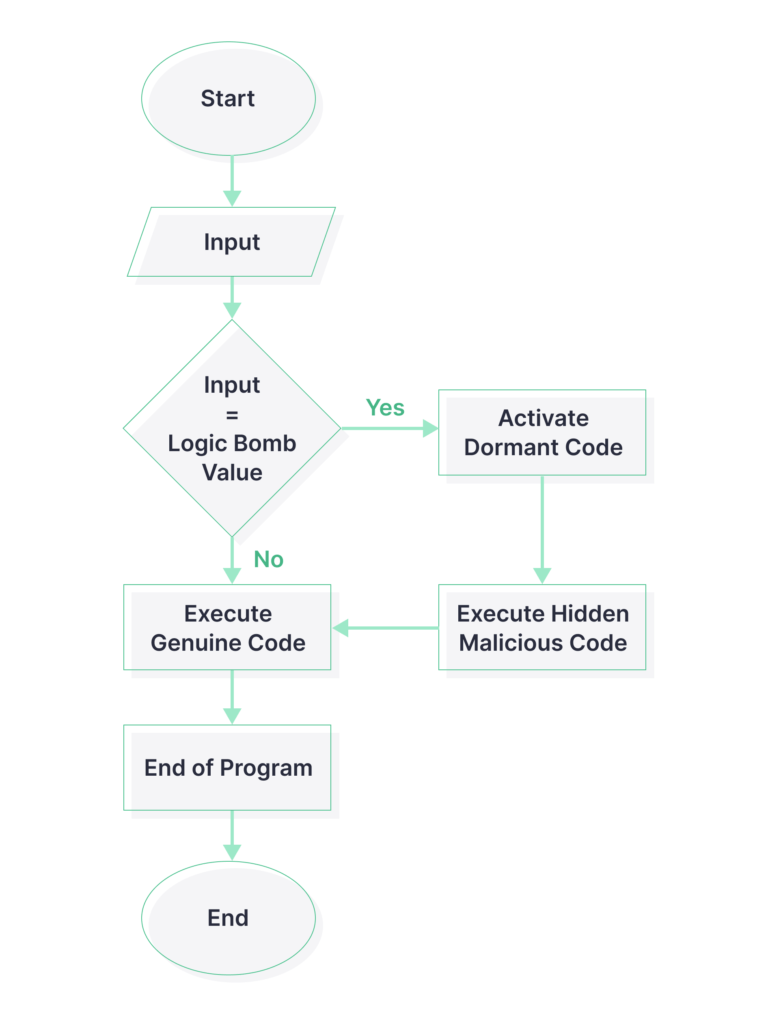

Bombas Lógicas

Bomba lógica é um tipo de malware que executa sob certas condições. Pertence a um novo tipo de malware “sem arquivo” já que é suficiente injetar uma sequência de código ou um script para que a bomba lógica comece a funcionar.

Um caso famoso de bomba lógica conta a história de um desenvolvedor de software que foi demitido por uma das empresas. Assim que saiu, um enorme limpador de dados atingiu a rede da empresa. Análise de malware mostrou que o gatilho da bomba era a ausência do nome do funcionário na folha de pagamento.

Backdoors

Como o nome indica, um backdoor é um tipo de malware que permite que atacantes contornem um método padrão de autenticação e autorização. Basicamente, eles podem entrar e sair do sistema infectado sem serem percebidos até que a atividade suspeita seja detectada. Backdoors são frequentemente instalados por arquivos de malware relacionados que primeiro pretendem ganhar Acesso Inicial e depois se conectar a um servidor malicioso. Backdoors podem operar por um longo tempo, servindo como portais para múltiplas cargas maliciosas.

No entanto, alguns backdoors estão disponíveis como um recurso padrão em software e hardwarelegítimos. Obviamente, os atacantes usam essa funcionalidade com prazer. Existe também uma visão geral interessante de backdoors comuns feita pelo OWASP Top 10 – definitivamente vale a pena considerar.

Trojans

Trojão são vírus que se disfarçam de algo que a vítima deseja ter. Pode ser um jogo ou um software baixado de uma fonte não confiável. Um dos exemplos mais desagradáveis é um programa antivírus gratuito que na verdade é um vírus. Ele pode até vir como uma extensão de navegador. Pesquisadores também se referem a documentos Word infectados como trojans. Eles são enviados em e-mails de phishing.

A carga de um trojan pode variar dependendo dos objetivos dos atacantes. Pode exigir pagamentos, roubar ou criptografar dados, bloquear a tela, consumir recursos do sistema, desativar controles e distribuir outros vírus. Um dos maiores botnets de malware, o Emotet, começou como um trojan bancário e reapareceu mesmo após uma operação especial em massa conduzida pelos governos de vários países.

RAT

RAT significa Ferramenta de Acesso Remoto. Permite que adversários assumam controle remoto do sistema da vítima. Danos imediatos ou ganhos financeiros raramente são o objetivo principal de tal malware. Nesse caso, os atacantes podem levar tempo para descobrir outras máquinas na rede, bem como usuários e seus privilégios. Eles podem se mover lateralmente para ativos mais importantes que são mais críticos para a infraestrutura. RATs também podem registrar credenciais, pressionamentos de teclas, mensagens em e-mails e chats, e tirar screenshots. Depois que os dados são obtidos, eles podem ser enviados para um servidor malicioso. Alguns tipos de malware como SUNBURST podem se comunicar com um servidor C&C em um cronograma especial, chamado de beaconing.

Ransomware

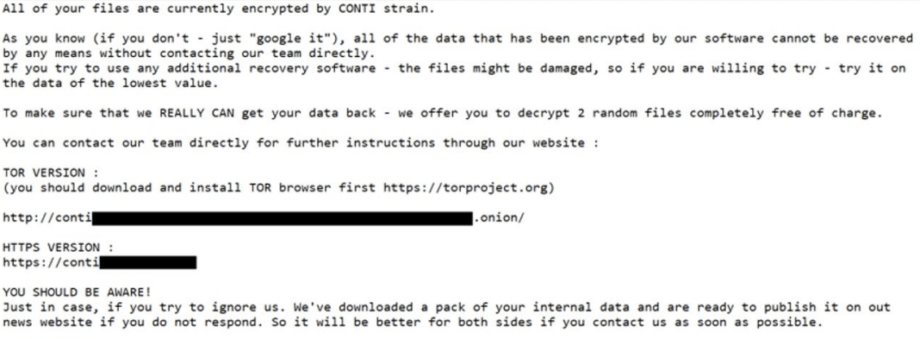

Ransomware é um tipo de malware que criptografa e bloqueia os dados da vítima e exige um resgate para que as coisas voltem ao normal. As últimas estatísticas de ransomware mostram que esse tipo de malware tem seus altos e baixos, possivelmente devido a picos em campanhas de ataque. É um dos maiores mercados de ataques cibernéticos. A infraestrutura de ransomware consiste em botnets e redes de Ransomware-as-a-Service, bem como em grupos que competem entre si por uma fatia maior do mercado.

Outro negócio lucrativo são os serviços de negociação de resgate, que são administrados principalmente por advogados. Um dos maiores resgates pagos (US$ 40 milhões) pela CNA Financial Corp. diz-se ser uma redução de US$ 60 milhões. Alguns negociadores não têm medo de sujar as mãos também. A Bloomberg relatou um caso em que hackers exigiram provas documentadas do valor do resgate dos negociadores. Acontece que os hackers foram enganados pelos negociadores antes. Estes últimos disseram que as vítimas estavam prontas para pagar um valor inferior e embolsaram a diferença entre a soma real e o que deram aos atacantes. Como Bloomberg coloca, “Scammers said they were worried about being scammed.”

Ransomware também tem suas tendências. Por exemplo, extorsão dupla e tripla. Extorsão dupla é quando um atacante rouba e criptografa os dados, ameaçando vendê-los se o resgate não for pago. Extorsão tripla é quando os atacantes ameaçam não apenas a empresa que hackearam, mas também as partes terceiras afetadas.

Às vezes, milagres acontecem também. Por exemplo, o resgate da Colonial Pipeline foi quase totalmente recuperado pelo DOJ de um blockchain de Bitcoin anteriormente “confiável” que foi usado por adversários com muita frequência.

Para permanecer resiliente, as organizações precisam implementar procedimentos de recuperação de dados e sempre ter backups em locais que se destacam em segurança. A propósito, especialistas sugerem que a reprodutibilidade da infraestrutura deve se tornar uma métrica cibernética comum a ser acompanhada.

Keyloggers

Keylogger é a abreviação de registrador de teclas. Em outras palavras, é malware que registra cada ação no teclado de um computador. No entanto, ele pode registrar outras entradas também:

- Tudo que é copiado para a área de transferência

- Cliques do mouse

- Atividade (programas, pastas, etc., abertos)

- Pode fazer capturas de tela

- Pode recuperar valor de texto (senhas ocultas)

Keyloggers podem querer registrar credenciais, números de cartão de crédito, conversas em chats e e-mails, histórico de navegação e até mesmo controlar remotamente a máquina de uma vítima. O malware pode ser baixado sem o usuário perceber e rodar discretamente em segundo plano. Os logs geralmente são armazenados em arquivos, então uma maneira de detectar um keylogger é examinar arquivos que atualizam com frequência. Esses arquivos também são enviados para um servidor C&C, portanto faz sentido procurar por uma conexão estabelecida.

Spyware

Spyware é um tipo de malware que é projetado para monitorar, registrar, criptografar e exfiltrar os dados pessoais da vítima para um servidor malicioso. Também pode fazer beaconing e notificar o servidor C&C quando baixar malware adicional. Spyware está interessado em comportamentos humanos, então seu alvo principal é um computador pessoal ou um dispositivo móvel.

No entanto, spyware avançado pode infiltrar uma grande organização em vez de mirar em indivíduos. Um exemplo amplamente conhecido é um malware supostamente patrocinado por um estado que infectou a rede de hotéis Starwood e depois se espalhou para a Marriott assim que adquiriram a Starwood. Esse malware poderia obter informações sobre detalhes de passaporte, podendo rastrear a aparência, localização e registros financeiros de uma pessoa.

No geral, spyware pode espiar todas as possíveis peças de informação: navegação na web, entradas e saídas de dados, localização, e software em uso. Pode reunir conteúdo audiovisual, além de ligar secretamente microfones e câmeras e gravar por conta própria. Alguns exemplos incluem capacidades como sequestrar contas privilegiadas e fazer consultas em bancos de dados se estiver espionando uma organização.

Talvez, um dos exemplos de spyware mais notórios seja o projeto Pegasus. A versão mais recente pode explorar falhas de zero clique e não deixar traços detectáveis em um dispositivo alvo. Cerca de um ano atrás, a Amnesty International publicou um relatório detalhado com diretrizes de detecção do Pegasus.

Adware

Adware pode assumir diferentes formas. Parte dele é benigno, significando que não pretende causar dano algum, mas coleta dados e exibe publicidade dentro do aplicativo de software. Por exemplo, pode ser uma versão gratuita de um aplicativo móvel no qual você concorda em ver aplicativos, mas você pode fazer upgrade para uma versão premium para parar de ver aqueles. No entanto, para o propósito deste artigo, vamos dar uma rápida olhada no adware malicioso.

Alguns sites que oferecem conteúdo gratuito, como músicas e vídeos, foram amplamente infectados com tipos comuns de malware, como o adware. A maioria dos usuários reconhecerá essa história: você visita um site, clica em play, e de repente é redirecionado para outra página da web, e inúmeros pop-ups aparecem. Em um cenário pior, o adware pode abrir anúncios irritantes que não podem ser fechados, bloquear a tela, exigir pagamento e realizar algumas ações em segundo plano, como adicionar o dispositivo da vítima a uma infraestrutura de botnet.

Bots e Botnets

A bot em si também não é uma coisa ruim. Vários bots de suporte ao cliente permitem que você fale com um robô antes de um funcionário humano real. Os rastreadores de mecanismos de busca do Google também são bots. No entanto, no mundo da cibersegurança, existem diferentes tipos de malware chamados bots. Eles secretamente sequestram os controles do computador da vítima para executar tarefas maliciosas.

A botnet é uma rede interconectada de bots que trabalham juntos para alcançar um objetivo comum. Eles são frequentemente orquestrados por um servidor C&C malicioso ou uma rede de tais servidores. Bots têm a capacidade de se autorreplicar, assim como vírus e worms. Uma vítima pode não saber que sua máquina faz parte de uma botnet. Alguns sinais, como falhas repentinas, processo de desligamento lento, execução lenta de software ou tráfego lento de Internet sem motivo aparente, podem indicar uma conexão com uma botnet.

A situação piora quando os bots se tornam parte de uma infraestrutura P2P em vez de simplesmente estarem conectados a um servidor malicioso. Nesse caso, é mais difícil detectar a fonte de um ataque cibernético. Além disso, uma vítima pode realizar o trabalho de um atacante sem nem saber. Por exemplo, GameOver Zeus usou um movimento especialmente predatório utilizando um algoritmo de geração de domínios (DGA) para comunicação de botnet.

Rootkits

Rootkit é um tipo de malware que ganha acesso não autorizado ao diretório raiz de um computador, também conhecido como kernel. Este é o coração de qualquer sistema operacional, então, como você já deve imaginar, é possível causar muito transtorno uma vez que o adversário ganha acesso root.

Primeiramente, um rootkit pode bloquear chamadas de antivírus para o sistema. Como resultado, o relatório de verificação do antivírus diz que tudo está bem, enquanto o malware ganhou controle total sobre o dispositivo da vítima. Um rootkit típico é uma coleção de malware contendo keyloggers, botnets, backdoors, ferramentas de colheita e exfiltração de dados, substituições de bootloader, devoradores de RAM e mais. No modo kernel, o rootkit pode alterar configurações do sistema e ser impossível de remover. Um dos rootkits amplamente discutidos é o Stuxnet, que levou a problemas sérios na planta nuclear do Irã e em outras instalações industriais.

Cryptojacking & Cia

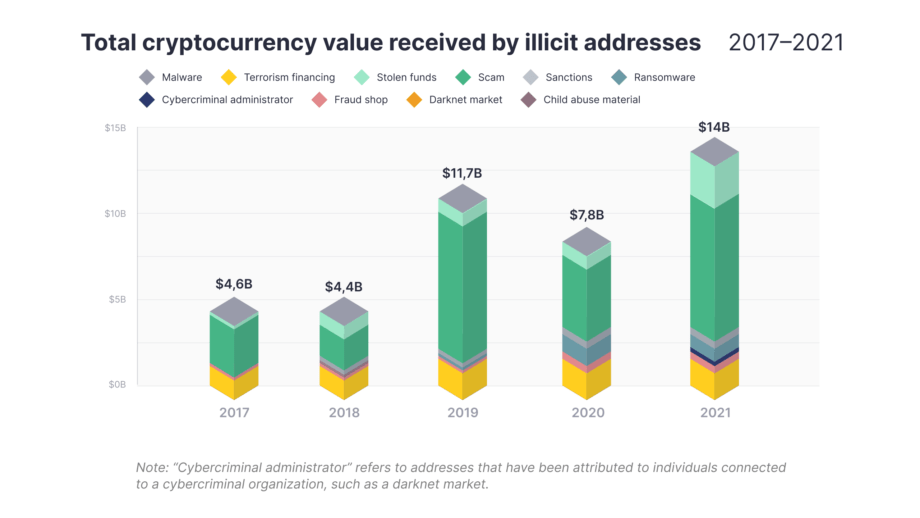

Máxima histórica é uma palavra comumente usada na indústria de criptografia. No entanto, ultimamente, não tem sido apenas sobre preços de criptomoedas, mas também sobre crimes de criptografia, com endereços ilícitos recebendo $14 bilhões em 2021.

Como você pode ver, fraudes, fundos roubados e mercados da dark net foram dominantes em 2021. Ataques de malware orientados para criptografia aplicam-se em todos esses casos. Então, quais são esses tipos?

- Fraudes – podem fazer parte de ataques de engenharia social

- Fundos roubados – podem se referir a muitos tipos de malware. Eles geralmente tentam se infiltrar em um dispositivo com acesso a uma carteira quente

- Ransomware – operadores recebem resgates em moedas digitais.

Cryptojacking refere-se a um tipo de malware projetado para minerar criptomoedas silenciosamente em um dispositivo da vítima. Consome recursos do sistema e tenta permanecer disfarçado pelo maior tempo possível.

Quanto a roubar fundos, as formas comuns de malware incluem keyloggers que querem encontrar uma combinação de uma chave pública e privada (às vezes uma frase-semente) e obter acesso a uma carteira criptográfica. Ladrões de informações também podem escanear memória do sistema, documentos de texto, sessões de navegador, expressões regulares – qualquer coisa que lhes dê alguma pista de credenciais. Carteiras não custodiais são geralmente mais suscetíveis a roubo do que as custodiais. E se um atacante realiza uma transação de blockchain – ela é irreversível. Se você está interessado em ataques de criptomoedas, confira relatório da Microsoft com detalhes de superfície de ataque e exemplos de cadeias de destruição comuns.

Detecção de Malware com SOC Prime

Uma vez registrado na plataforma SOC Prime Detection as Code , você terá acesso a milhares de regras de detecção baseadas em Sigma que também são traduzidas para 26+ formatos específicos de fornecedor. Mais de 7000 organizações em todo o mundo usam essas regras diariamente para otimizar seus processos de detecção de ameaças. Novos itens de detecção direcionados a diferentes tipos de malware aparecem na plataforma dentro de 24 horas após uma divulgação oficial.

Consultas de Caça a Ameaças são desenvolvidas pelos principais profissionais de segurança do setor e são destinadas a buscas personalizadas em plataformas SIEM, EDR e XDR. Descubra novas ameaças não divulgadas dentro de uma rede antes que os atacantes causem algum dano. Cada consulta de busca e regra de detecção vem com contexto de inteligência de ameaças e mapeamento MITRE ATT&CK® que permite que equipes SOC analisem rapidamente e de forma eficiente novas ameaças.

Profissionais de Caça a Ameaças estabelecidos e Engenheiros de Detecção também se juntam ao Threat Bounty – nossa iniciativa de crowdsourcing que reúne conteúdo de detecção sensível ao tempo em uma escala global de cenário de ameaças. Os autores de conteúdo recebem pagamentos recorrentes por seus esforços e os usuários da plataforma Detection as Code desfrutam dos benefícios de uma defesa cibernética colaborativa que os liberta de uma abordagem de segurança isolada e suas consequências.