Algumas táticas do MITRE ATT&CK precisam de atenção especial por parte dos especialistas em segurança, e o Acesso Inicial é uma delas. Porque se os atacantes não invadirem, não poderão levar sua cadeia de ataque a outro nível.

No início deste ano, a Microsoft pagou US$ 13,7 milhões em recompensas por bugs em troca da descoberta de 1.091 vulnerabilidades e impressionantes US$ 200.000 por uma vulnerabilidade não divulgada do Hyper-V. Isso mostra o quão valiosa é a defesa cibernética proativa. E muito provavelmente, uma grande parte dessas novas vulnerabilidades diz respeito ao acesso inicial. Porque, como você verá mais adiante neste post, é muito mais do que apenas credenciais roubadas. O acesso inicial está potencialmente em todo lugar.

Pontos de Entrada Comuns para Acesso Inicial

Acesso Inicial é, mais comumente, o próximo passo após táticas como Reconhecimento and Desenvolvimento de Recursos. Em outras palavras, antes de realmente entrar pela porta, alguém precisa decidir para onde ir e, uma vez feito isso, decidir por qual porta entrar e como. O mesmo é verdade para os ataques cibernéticos. Primeiro, os atacantes podem escanear ativamente a rede e ver se há algum ponto vulnerável que possam explorar. Em caso de sucesso no reconhecimento, eles selecionariam alvos específicos, por exemplo, IPs, e escolheriam o método de invasão.

Pense que, se você aplicar uma abordagem baseada em APT, suas atividades de detecção de ameaças devem se expandir além das capacidades do comportamento de um determinado atacante na fase de acesso inicial. Em resumo, uma vez que alguém obtenha o acesso inicial, uma variedade de coisas pode ser feita. Até mesmo aquelas incomuns para um ator de ameaça suspeito. Por exemplo, grupos chamados Corretores de Acesso Inicial se especializam apenas em comprometer redes e depois vender o acesso para outros atores de ameaça. Vamos dar uma olhada em alto nível em como eles ganham acesso inicial.

Antes de mergulhar na teoria, não se esqueça de verificar o que o nosso Motor de Busca de Ameaças Cibernéticas tem a respeito da tática de Acesso Inicial. Você também pode procurar por qualquer palavra-chave relacionada a ameaças ou vulnerabilidades de sua preferência, explorando informações relevantes e algoritmos de detecção.

Phishing

Induzir um usuário legítimo a realizar uma ação comum, como abrir um documento em um e-mail, é uma das maneiras mais fáceis para os atacantes plantarem malware com uma backdoor ou até mesmo um carregamento direto (T1566).

E-mails infectados por malware muitas vezes não se parecem em nada com spam ou falsos. Esta forma de acesso inicial existe há décadas, e é realmente surpreendente por que profissionais qualificados que trabalham em grandes organizações ainda “caem nessa” e clicam em links maliciosos ou baixam anexos. A questão é que os adversários colocam muito esforço em fazer com que as mensagens de phishing pareçam confiáveis.

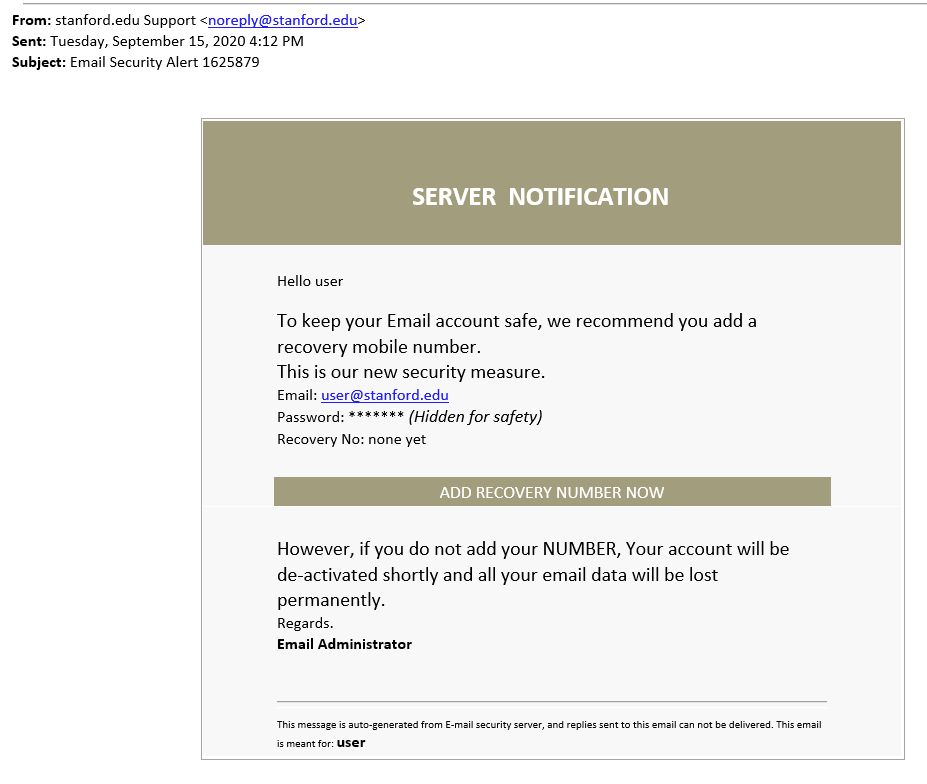

Fonte: Stanford

Perceba que o e-mail vem de noreply@stanford.edu , que parece um endereço legítimo. O e-mail imita um alerta de segurança que urge o destinatário a agir rapidamente.

A propósito, pode nem mesmo ser um e-mail – o MITRE ATT&CK mostra casos em que malware foi entregue por meio de ofertas de trabalho falsas e mensagens em redes sociais.

Links maliciosos podem ser construídos com base em uma variedade de modelos de ameaça, dependendo dos objetivos das campanhas de ataque. Às vezes, eles levam o usuário a uma página de login falsificada ou a uma página de cobrança para fazer um pagamento. Outras vezes, eles roubam silenciosa sessão tokens ou iniciam um download drive-by. Quando se trata de anexos como documentos Word trojanizados, arquivos zip, imagens e executáveis, o ATT&CK os adicionou a uma sub-técnica de Spearphishing Attachment (T1566.001). Spearphishing implica em um alvo preciso das vítimas. No entanto, anexos maliciosos também podem ser enviados em campanhas massivas sem foco específico em empresas ou indivíduos.

Comprometimento por Drive-By

Uma técnica (T1189) no framework MITRE ATT&CK descreve um cenário quando os atacantes tentam entregar um código de exploração por meio de um navegador enquanto a vítima realiza alguma atividade normal, como navegar na Internet.

Você provavelmente já ouviu falar de typosquatting – um tipo de ataque quando um domínio desonesto é registrado que parece quase como um legítimo, mas inclui um pequeno erro de digitação que é difícil de reconhecer. No entanto, domínios genuínos também podem ser comprometidos se adversários injetarem código malicioso em JavaScript, iFrames ou cross-site scripting (XSS).

Alguns outros exemplos de iniciar um download drive-by incluem propaganda maliciosa e abuso de interfaces de aplicações web para ataques de injeção. Qualquer tipo de campo de entrada é uma oportunidade para os atacantes fazerem um sistema alvo ler algum script ou código arbitrário.

Exemplos de uma interface de aplicativo web:

- CLI – interface de linha de comando

- GUI – interface gráfica do usuário

- MDI – interface menu-driven

- FBI – interface baseada em formulário

- NLI – interface de linguagem natural

Outro tipo de ataque que lida com acesso inicial é chamado de watering hole – é quando os adversários querem plantar malware em um site que hospeda conteúdo para uma comunidade de pessoas. É um “bom negócio” porque, em vez de atacar cada vítima separadamente, eles atacam apenas o fornecedor e, uma vez comprometido, isso faz o trabalho por eles.

Exploitation of Public-Facing Applications

A técnica (T1190) é dedicada a uma gama de explorações sofisticadas em um nível de software voltado para a Internet . Os atacantes tentam explorar bugs, falhas, colisões e defeitos de design para entrar nos sistemas das vítimas. Se o comprometimento ocorre em uma nuvem, que é frequentemente usada hoje em dia, eles tentarão escapar da instância ou contêiner subjacente e se mover lateralmente ou mais para baixo até o host.

Para ter uma ideia do tipo de software que pode ser comprometido potencialmente, dê uma olhada na tabela abaixo.

|

Vulnerabilidade |

Software Associado |

|

CVE-2017-3066 |

Biblioteca Apache BlazeDS |

|

CVE-2017-7269 |

Microsoft Windows Server 2003 R2 |

|

CVE-2017-10271 |

Servidor Oracle WebLogic |

|

CVE-2018-13379 |

Fortinet FortiOS e FortiProxy |

|

CVE-2019-0604 |

Microsoft SharePoint |

|

CVE-2019-19781 |

Citrix Application Delivery Controller |

|

CVE-2019-11510 |

Pulse Connect Secure |

|

CVE-2019-9670 |

Synacor Zimbra Collaboration Suite |

|

CVE-2019-18935 |

ASP.NET AJAX |

|

CVE 2020-0688 CVE-2021-26855 CVE-2021-26857 CVE-2021-26858 CVE-2021-27065 CVE 2020-17144 |

Microsoft Exchange Server |

|

CVE-2021-44228 |

Apache Log4j2 |

|

CVE-2020-10189 |

Zoho ManageEngine Desktop Central |

|

CVE-2020-5902 |

BIG-IP |

See https://cve.mitre.org/ para descobrir versões afetadas e descrições técnicas detalhadas.

Como pode ver, na fase de acesso inicial, os atacantes tendem a explorar softwares para comunicação, gerenciamento, serviços web e até mesmo soluções de segurança. É por isso que atualizar aplicações voltadas para o público assim que novas versões estão disponíveis é crucialmente importante. Caso contrário, é muito desafiador manter a postura de cibersegurança. Para lidar de forma eficaz com vulnerabilidades não corrigidas, as equipes de desenvolvimento estão cada vez mais considerando deslocar-se para a esquerda e aplicar práticas de código seguro e testes de segurança ao longo de todo o pipeline CI/CD.

A tabela acima é apenas uma pequena parte do que tem acontecido no cenário de ameaças. Compreensivelmente, é difícil acompanhar as flutuações e mutações de uma variedade esmagadora de vulnerabilidades. Especialistas em segurança têm tentado reduzi-las a tendências para facilitar. Por exemplo, OWASP Top 10 and CWE Top 25 destacam os tipos de explorações mais “populares”, para que você possa pensar em como mitigar famílias inteiras de vulnerabilidades em vez de esperar o inesperado em cada produto, biblioteca ou utilitário que utiliza.

Comprometimento de Contas de Usuário Legítimas

Contas Válidas a técnica (T1078) descreve uma situação quando os atacantes ganham acesso comprometendo contas de usuários reais. Estas podem ser contas de funcionários, bem como contas confiáveis de terceiros, como parceiros de negócios ou contratantes. Esta técnica é geralmente de múltiplos estágios e implica a combinação de outras técnicas de Acesso Inicial, como Phishing, Comprometimento por Drive-By, Serviços Remotos Externos e Exploração de Aplicações voltadas para o Público.

Por exemplo, de acordo com pesquisas, uma violação notória da Uber envolveu alguns passos:

- Um dispositivo pessoal de um contratado da Uber foi infectado com malware que expôs credenciais.

- Um atacante comprou um login/senha de um contratado da Uber na dark web.

- Lançou um ataque de fadiga de MFA na vítima escolhida com uma conta corporativa. O adversário bombardeou o usuário com notificações e aplicou engenharia social (fingindo ser um membro da equipe de TI no WhatsApp) até que a vítima se rendesse e desse o passo final de autenticação.

- Depois disso, o atacante registrou seu próprio dispositivo para MFA e ganhou acesso à intranet da Uber através de uma conexão VPN interna.

- O ator localizou scripts PowerShell contendo credenciais de admin embutidas.

- Usando essas credenciais, eles fizeram login em uma plataforma de Gerenciamento de Contas Privilegiadas (PAM).

- A partir daí, eles puderam navegar livremente através de múltiplos ambientes de nuvem da organização.

Nossa equipe criou regras para detectar possíveis inundações de MFA – a exploração no início do ataque da Uber. Confira-as no nosso Motor de Busca de Ameaças Cibernéticas.

Exploração de Serviços Remotos Externos

Técnica T1133 é sobre tentativas de acesso inicial por meio de serviços remotos. Como você pode imaginar, acesso remoto a um ativo interno por meio de um canal criptografado sem a necessidade de quebrar qualquer coisa é exatamente o que os adversários precisam. Mas como eles realmente se infiltram?

A maneira mais direta de fazer isso é obter acesso a uma conta de usuário legítima, que também se relaciona a uma técnica de Contas Válidas (T1078).

Quando se trata de ambientes containerizados, a autenticação pode não ser necessária para o acesso inicial. Em vez disso, os atacantes podem explorar uma API exposta de um servidor Docker ou Kubernetes, aplicação web ou kubelet. Por exemplo, Doki é um backdoor relacionado à criptomoeda que entrou furtivamente através de uma porta de API de daemon do Docker aberta. Ao observar mais de perto Exemplos de Procedimentos no ATT&CK do MITRE, você poderá notar que conexões VPN são usadas na maioria dos casos de acesso inicial. Outras conexões mencionadas são SSH, VNC, RDP, OWA e Citrix.

By further observing Procedure Examples in MITRE ATT&CK, you might notice that VPN connections are used in the majority of cases of initial access. Other mentioned connections are SSH, VNC, RDP, OWA, and Citrix.

Comprometimento da Cadeia de Fornecimento de Software

O software moderno está constantemente em fluxo, então a superfície de ataque para cadeias de fornecimento continua aumentando também. Como demonstrado por Google, vulnerabilidades podem ser encontradas em múltiplos pontos dos processos de desenvolvimento. E eles têm a ver com múltiplas táticas do ATT&CK do MITRE, incluindo Acesso Inicial e sua técnica correspondente, Comprometimento da Cadeia de Fornecimento (T1195).

O acesso inicial através do comprometimento da cadeia de fornecimento diz respeito a utilizar métodos sofisticados que não necessariamente envolvam hackeamento das ferramentas de gerenciamento de identidade e acesso. Por exemplo:

- Malware é embalado dentro de um bom software, como no caso do SolarWinds. O ataque teria começado com uma injeção de código.

- Exploitation of the project infrastructure. Um exemplo destacado é a confusão de dependência, revelada pelo pesquisador Alex Birsan.

- Aplicando novos vetores para vulnerabilidades corrigidas. Por exemplo, o APT MERCURY iraniano tem explorado Log4j 2 através de aplicativos SysAid para acesso inicial, o que não havia sido observado antes.

Pontos de entrada para ataques de acesso inicial em cadeias de fornecimento podem incluir sites comprometidos, autoridades de certificação digital, bibliotecas de código aberto, buckets de armazenamento público em nuvem configurados incorretamente, e mais. Uma referência rápida do Centro Nacional de Contrainteligência e Segurança (NCSC) pode ser útil.

Comprometimento de Canais de Negócios Confiáveis

Parcerias Confiáveis em um nível de software incluem colaboração com Provedores de Serviços Gerenciados (MSP) que têm acesso privilegiado aos recursos digitais das organizações. Esses provedores têm sido alvos de atacantes como um vetor primário (T1199) para ganhar acesso a alvos de maior perfil.

Faz sentido para os adversários encontrarem uma vítima menos protegida que tenha uma relação de confiança com uma organização maior e violá-la primeiro. Para fazer isso, eles podem aplicar uma variedade de técnicas que também estão associadas a uma tática de Acesso a Credenciais (TA0005).

Ataques direcionados incluem sequências intrincadas de atividades maliciosas, com exploração de relações de confiança integral a uma operação sofisticada. Por exemplo, o grupo Sandworm usou spearphishing no início de seus ataques e continuou com uma variedade de cepas de malware como NotPetya. Eles até tentaram mascarar seu próprio malware para fazê-lo parecer amostras de Lazarus. Durante um dos estágios do ataque, eles usaram uma conexão dedicada entre organizações governamentais para se mover de uma rede para outra.

Exploitation of Removable Media and Hardware

Técnicas chamadas Replicação Através de Mídia Removível (T1091) e Adições de Hardware (T1200) descrevem principalmente o uso de mídia física e firmware para obter acesso ilícito a infraestruturas digitais corporativas. Por que os adversários querem explorar diferentes tipos de dispositivos para a tática de Acesso Inicial? Principalmente, é sobre uma característica nativa – execução automática. Por exemplo, assim que uma peça de mídia removível é inserida em outro sistema, ele automaticamente começa a executar certos processos. Então, se um executável de malware é plantado em um dispositivo, ele irá imediatamente infectar um host alvo.

Por exemplo, um backdoor modular apelidado de CHOPSTICK foi usado pelo APT28 em várias campanhas. Essencialmente, eles podem escolher quais variantes usar e quando, compilando malware antes da execução e também em tempo de execução. Uma das amostras de CHOPSTICK estava abusando de redes de air-gap/redes fechadas, roteando mensagens entre um registro, diretórios locais e dispositivos USB.

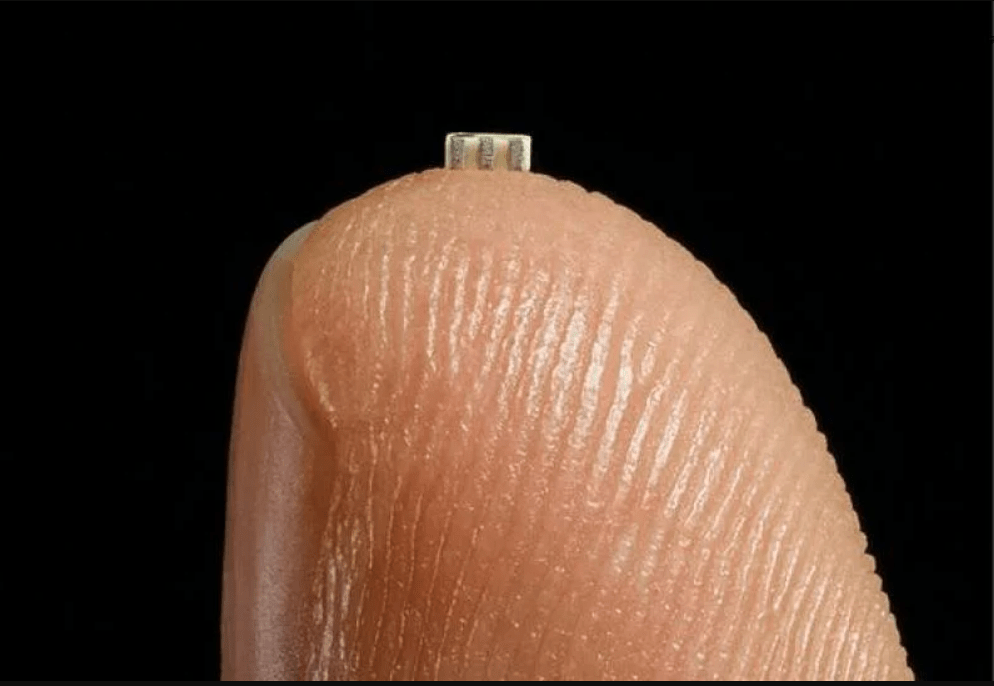

Plantar hardware malicioso para hackear uma empresa pode parecer impossível, mas os pesquisadores mostram que pode custar a um atacante apenas $200. O prova de conceito (PoC) publicada na Wired sugere como um pequeno chip menor que uma unha do dedo mindinho pode ser adicionado perfeitamente a uma placa-mãe legítima de um firewall Cisco. Este PoC é inspirado por uma revelação fascinante que indica que microchips chineses foram encontrados nas placas-mãe de um dos principais fabricantes. Alguns outros tipos de adições de hardware incluem pwn plugs, skimmers de cartão de ATM, WiFi Pineapples e turtles LAN.

Crédito da imagem: Bloomberg. O tamanho do chip espião chinês.

Como Detectar Acesso Inicial

Desde que você tenha todos os dispositivos de registro necessários, software e configurações em vigor, vamos tentar resumir os padrões de detecção de Acesso Inicial em alguns pontos gerais:

- Assim como no caso do Uber, tente detectar a contagem de eventos de notificação por push de MFA por ID de sessão/usuário único em um curto período de tempo, além de seus respectivos resultados de sucesso/fracasso. Outliers podem significar um ataque de fadiga MFA.

- Outro problema do Uber que se tornou uma lição para todos é credenciais codificadas em scripts PowerShell. Use ferramentas de análise de código-fonte e descompiladores para detectar segredos codificados e aplicar as melhores práticas de mitigação. Veja as recomendações da MITRE sobre como fazer ambos.

- Validação de entrada inadequada é uma fraqueza ubíqua que aumenta os riscos de acesso inicial juntamente com todos os tipos de ataques de injeção de código. Veja nosso post no Medium onde analisamos um caso AWS-IAM e oferecemos uma lógica de detecção.

- Monitore a criação de processos, acesso a arquivos, criação de unidades e criação de arquivos em mídia removível.

- Detecção de phishing pode incluir o uso de câmaras de detonação and medidas anti-falsificação .

Vamos também não esquecer que a cibersegurança não é apenas sobre monitoramento de logs, mas também sobre a gestão correta.

Por isso recomendamos explorar as seguintes abordagens para detectar Acesso Inicial:

- Treine seus funcionários. O acesso inicial muitas vezes começa com engenharia social. Os funcionários devem ser devidamente treinados para reconhecer e relatar atividades maliciosas a uma equipe de segurança.

- Faça modelagem de ameaças. Identifique ameaças, probabilidade de ocorrência, prioridade e meios de detectar/remediar. A modelagem de ameaças pode se concentrar em ativos, grupos de cibercrime ou software. Use metodologias para aplicar modelagem de ameaças em um ambiente ágil, torná-la escalável e agilizar a conformidade.

- Seja o “vilão”. Procure ativamente por ameaças aplicando testes de penetração, hacking ético e fuzz testing. Teste de estresse e melhore seus sistemas antes que atacantes tenham a chance de explorá-los.

Agora vamos avançar para as detecções personalizadas mais interessantes da SOC Prime para a tática de Acesso Inicial. Nossa equipe selecionou a dedo as regras Sigma mais recentes que valem a pena explorar agora.

Comprometimento Drive-by – T1189

DLL depositada em local incomum (via file_event)

Exploração de Aplicação voltada ao público – T1190

Tentativa de Exploração Possível CVE-2022-29499 (via servidor web)

Possível acesso bem sucedido a credenciais de usuário do WordPress usando injeção SQL (via proxy)

Senha codificada no Confluence Data Center/Server [CVE-2022-26138] (via proxy)

Serviços Remotos Externos – T1133

Adicionar Usuário Suspeito ao Grupo de Usuários de Desktop Remoto

Phishing – T1566

Imagem ISO Maliciosa Possível com LNK (via auditoria)

Atividade possível de navegador da web relacionada a phishing (via process_creation)

Comprometimento da Cadeia de Suprimento – T1195

Processo Filho SolarWinds Incomum (via cmdline)

Contas Válidas – T1078

Possível Escalação de Privilégio de Domínio [CVE-2022-26923] Exploitation (via auditoria)

Criação Suspeita de uma Chave de Acesso de Usuário Root (via cloudtrail)

Prevenindo Acesso Inicial por Hackers

Para estabelecer um modelo de segurança básico para a prevenção de acesso inicial, as organizações podem consultar um Alerta CISA AA22-137A. Para resumir, inclui medidas como

- política de gerenciamento de acesso zero-trust

- Ausência ou proteção multinível de portas RDP abertas

- Controle de acesso baseado em função

- Restrição de acesso administrativo de uma sessão remota

- MFA resistente a phishing

- Alteração ou desativação de credenciais fornecidas pelo fornecedor

- Gerenciamento centralizado de logs

- Programas antivírus

- Ferramentas de detecção de ameaças e varredura de vulnerabilidades

- Gerenciamento de ativos & patch

- Gerenciamento de configuração

Finalmente, saber o que está acontecendo no cenário do crime cibernético é essencial para aproveitar a defesa cibernética proativa. Feeds de inteligência de ameaças podem trazer muito valor se usados em seu máximo potencial. Em um nível básico, informações como IOCs podem ser ingeridas em ferramentas SIEM e/ou de aprendizado de máquina e usadas para detecção automática de ameaças. Em níveis superiores, empresas de inteligência monitorando fóruns da dark web podem ajudar a fazer escolhas de segurança informadas.

Quando se trata de cibersegurança, é sempre bom ter um plano preventivo. No entanto, os atacantes especificamente procuram explorar vulnerabilidades negligenciadas e atingem com força quando menos se espera. Para situações como essa, visite o Motor de Busca de Ameaças Cibernéticas da SOC Prime para encontrar instantaneamente regras de detecção acionáveis enriquecidas por contexto de inteligência de ameaças e mapeadas para o framework MITRE ATT&CK.