Desde que a Rússia lançou sua invasão em larga escala da Ucrânia, as organizações de defesa têm sido fortemente alvejadas por vários grupos de hackers via o vetor de ataque de phishing. Pesquisadores do CERT-UA recentemente esclareceram os ataques mais recentes pelo UAC-0185 (também conhecido como UNC4221) visando organizações ucranianas no setor de defesa-industrial. O novo alerta do CERT-UA cobre ataques cibernéticos usando falsificação de e-mail e mascarando o remetente como a União Ucraniana de Industriais e Empreendedores (UUIE).

Detectar Ataques do UAC-0185 aka UNC4221 Cobertos no Alerta CERT-UA#12414

Em 7 de dezembro de 2024, o CERT-UA emitiu uma nova alerta CERT-UA#12414 notificando os defensores cibernéticos sobre uma série de ataques de phishing contra organizações de defesa ucranianas e mascarando o remetente como UUIE. Para ajudar as organizações progressistas a resistirem a emergentes ataques cibernéticos que aumentaram em volume e sofisticação desde o início da guerra total da Rússia contra a Ucrânia,a Plataforma SOC Prime para defesa cibernética coletiva ajuda as equipes de segurança a adotarem uma estratégia de cibersegurança proativa e se anteciparem às forças ofensivas.

Clique Explore Detecções abaixo para acessar a coleção dedicada de conteúdo SOC para frustrar proativamente ataques cibernéticos pelo grupo UAC-0185 (também conhecido como UNC4221) cobertos no último alerta do CERT-UA. Todos os algoritmos de detecção são mapeados para MITRE ATT&CK® e enriquecidos com CTI acionável para garantir uma investigação aprofundada da ameaça e defesas aprimoradas.

Alternativamente, os defensores cibernéticos podem procurar por regras de detecção abordando TTPs de grupos de hackers com a tag correspondente “UAC-0185” no Threat Detection Marketplace.

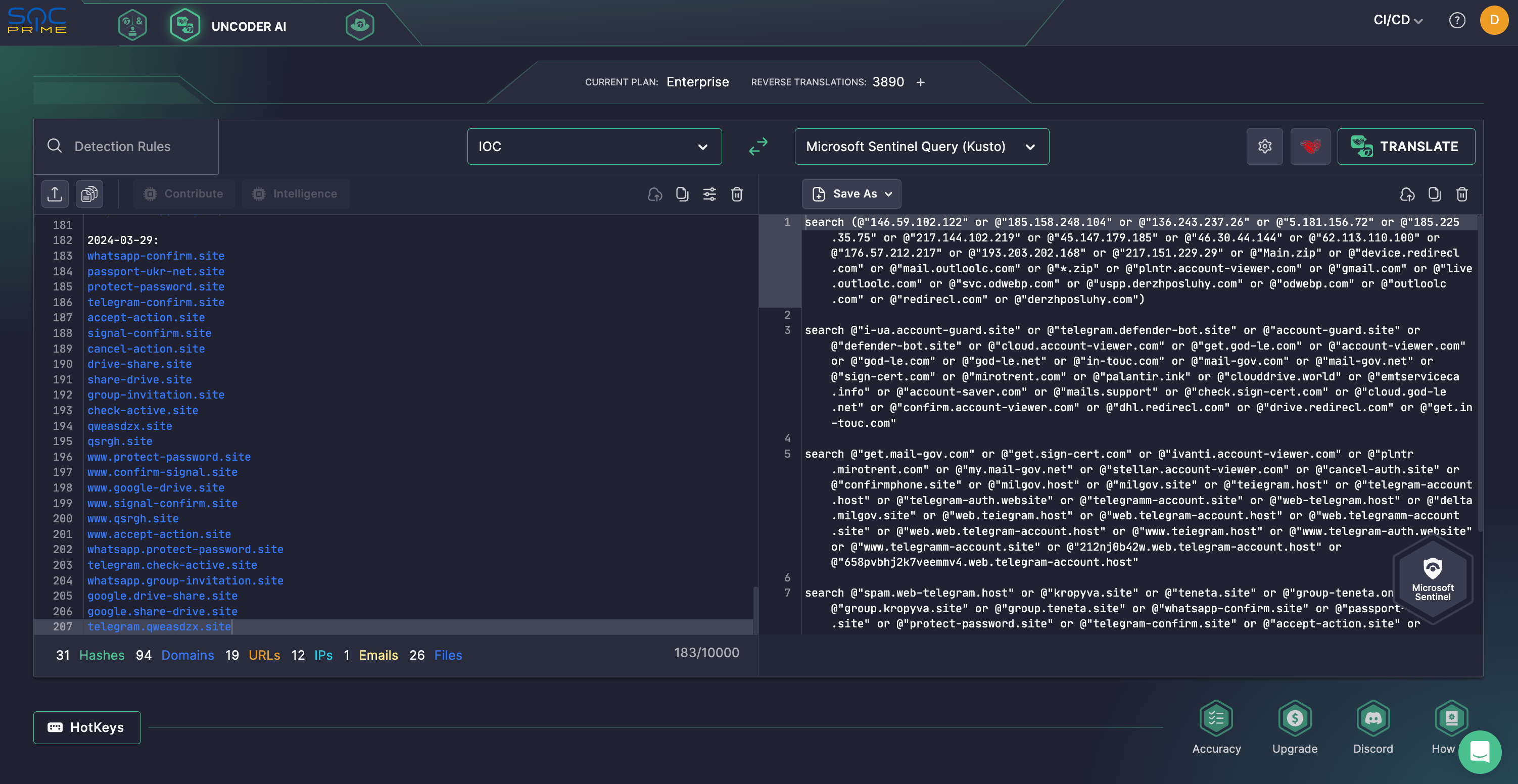

Para prosseguir com a investigação, profissionais de segurança podem iniciar buscas instantâneas usando os IOCs fornecidos no alerta CERT-UA#12414 . Confie no Uncoder AI da SOC Prime para criar consultas personalizadas baseadas em IOC em questão de segundos e trabalhar automaticamente com elas no seu ambiente SIEM ou EDR escolhido. to create custom IOC-based queries in a matter of seconds and automatically work with them in your chosen SIEM or EDR environment.

Análise de Ataques do UAC-0185 aka UNC4221

Em 4 de dezembro de 2024, o CERT-UA recebeu informações da MIL.CERT-UA sobre a distribuição em massa de e-mails utilizando iscas de phishing para encorajar os destinatários a abrir o conteúdo dos emails. Esses e-mails personificaram o remetente como o UUIE e foram disfarçados como convites para a conferência correspondente focada na transição dos produtos da indústria de defesa da Ucrânia para os padrões técnicos da OTAN. A pesquisa sobre a atividade maliciosa revelou que o UAC-0185, também conhecido como UNC4221, pode ser atribuído à campanha de phishing correspondente.

O coletivo de hackers por trás dos ataques cobertos no alerta CERT-UA#12414 está ativo na arena de ameaças cibernéticas desde pelo menos 2022. Os adversários estão principalmente envolvidos no roubo de credenciais via aplicativos de mensagens populares como Signal, Telegram e WhatsApp, bem como sistemas militares como DELTA, TENETA e Kropyva. Além disso, o grupo conduz ataques cibernéticos limitados visando obter acesso remoto não autorizado aos computadores de funcionários relacionados ao setor militar-industrial e às Forças de Defesa da Ucrânia. UAC-0185 comumente emprega ferramentas personalizadas, incluindo MESHAGENT e UltraVNC.

Os emails continham um link de isca para atrair a atenção das vítimas e clicar nele. Uma vez clicado, ele acionava o download de um arquivo de atalho no computador alvo. Abrir este arquivo LNK iniciava o download e a execução de um arquivo HTA através da utilidade mshta.exe. O arquivo HTA continha código JavaScript projetado para executar dois comandos PowerShell. Um comando fazia o download e abria um documento de engodo semelhante a uma carta do UUIE, enquanto o outro baixava um arquivo chamado “Front.png.” Este último era um arquivo ZIP contendo três arquivos maliciosos. Ao extrair o arquivo, um dos arquivos denominado “Main.bat” era executado.

O arquivo BAT movia outro arquivo chamado “Registry.hta” para o diretório de inicialização, o executava e deletava alguns arquivos baixados. Finalmente, o arquivo HTA mencionado acima lançava um executável identificado como um programa de controle remoto, MESHAGENT. Análise adicional revelou arquivos adicionais e infraestrutura de adversários ligados a ataques cibernéticos datando do início de 2023.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK fornece ampla visibilidade dos padrões de comportamento da mais recente atividade maliciosa do UAC-0185 contra as forças de defesa ucranianas e militares. Explore a tabela abaixo para a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas ATT&CK correspondentes.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys/Startup Folder (T1547.001) | |

Defense Evasion | System Binary Proxy Execution (T1218) | |

Impair Defenses: Disable or Modify System Firewall (T1562.004) | ||

Command and Control | Ingress Tool Transfer (T1105) |