De acordo com a pesquisa da Accenture, cerca de 97% das organizações experimentaram um aumento nas ameaças cibernéticas desde o início da guerra Rússia-Ucrânia em 2022, destacando o impacto significativo das tensões geopolíticas nos negócios globais. Grupos de hackers patrocinados pelo estado têm usado a Ucrânia como um campo de testes, ampliando suas estratégias de ataque para atingir regiões da Europa e da América do Norte. Por exemplo, em outubro de 2023, o grupo russo APT28 (UAC-0001) alvo tanto setores públicos quanto privados na França, explorando as mesmas vulnerabilidades e táticas observadas na Ucrânia durante 2022-2023. Portanto, é crucial para a comunidade internacional de cibersegurança investigar ataques contra organizações na Ucrânia para se antecipar aos mais recentes avanços em kits de ferramentas maliciosas que estão sendo aplicados globalmente.

Descrição do Ataque UAC-0180: Aproveitando GLUEEGG, DROPCLUE e ATERA para Alvejar Contratantes de Defesa Ucranianos

Em 17 de julho de 2024, a CERT-UA emitiu um alerta sobre a escalada de atividade maliciosa do grupo UAC-0180. Este coletivo de hackers tem persistentemente alvejado empresas de defesa ucranianas usando uma ampla gama de malwares.

De acordo com a CERT-UA, os atores da ameaça frequentemente dependem do vetor de phishing para prosseguir com a intrusão. Especificamente, hackers disseminam e-mails fraudulentos com tema de aquisição de UAV para enganar as vítimas a abrirem um arquivo ZIP anexo contendo um documento PDF. No caso de usuários desavisados seguirem um dos URLs maliciosos no PDF, isso dispara o “adobe_acrobat_fonts_pack.exe” que se revela como a carga maliciosa GLUEEGG. A função principal do GLUEEGG é descriptografar e executar o carregador DROPCLUE, que por sua vez solta os arquivos “UA-2024-07-04-010019-a-open.pdf” e “font-pack-pdf-windows-64-bit” EXE no dispositivo alvo. Isso inicia ainda a execução de um arquivo BAT que usa a utilidade padrão “curl.exe” para instalar o arquivo MSI do software legítimo de gerenciamento remoto ATERA.

Apesar da ampla geografia dos ataques do UAC-0180, esses atores de ameaça tentam incessantemente ganhar acesso não autorizado às redes de contratantes de defesa ucranianos e das Forças de Defesa da Ucrânia. Os adversários utilizam um arsenal em evolução de malware desenvolvido em múltiplas linguagens de programação, incluindo C (ACROBAIT), Rust (ROSEBLOOM, ROSETHORN), Go (GLUEEGG) e Lua (DROPCLUE). Além disso, documentos PDF com links maliciosos são frequentemente empregados na fase inicial de infecção.

Detectando Atividade Maliciosa UAC-0180 Coberta no Alerta CERT-UA#10375

O número cada vez maior de ciberataques contra os setores públicos e privados da Ucrânia requer ultra-responsividade dos defensores cibernéticos para identificar e mitigar as ameaças potenciais proativamente. Plataforma SOC Prime capacita as equipes de segurança com ferramentas avançadas e econômicas de detecção de ameaças para aumentar as capacidades de defesa cibernética e maximizar o valor dos investimentos em SOC.

Para detectar os ataques UAC-0180 nas etapas mais iniciais, a Plataforma SOC Prime fornece uma coleção abrangente de detecções selecionadas, enriquecidas com detalhada inteligência de ameaças cibernéticas e mapeada para o framework MITRE ATT&CK®. Esses algoritmos de detecção podem ser facilmente convertidos em vários formatos de SIEM, EDR e Data Lake, com suporte para conversão automatizada.

Cada regra de detecção está etiquetada com identificadores relevantes vinculados a grupos e alertas específicos, como “CERT-UA#10375” e “UAC-0180”. Este sistema de etiquetagem permite que os usuários filtrem e busquem conteúdos de forma eficiente com base em suas necessidades. Para explorar o conjunto completo de regras de detecção relacionadas à campanha UAC-0180 contra contratantes de defesa ucranianos, clique no botão “Explorar Detecções” abaixo.

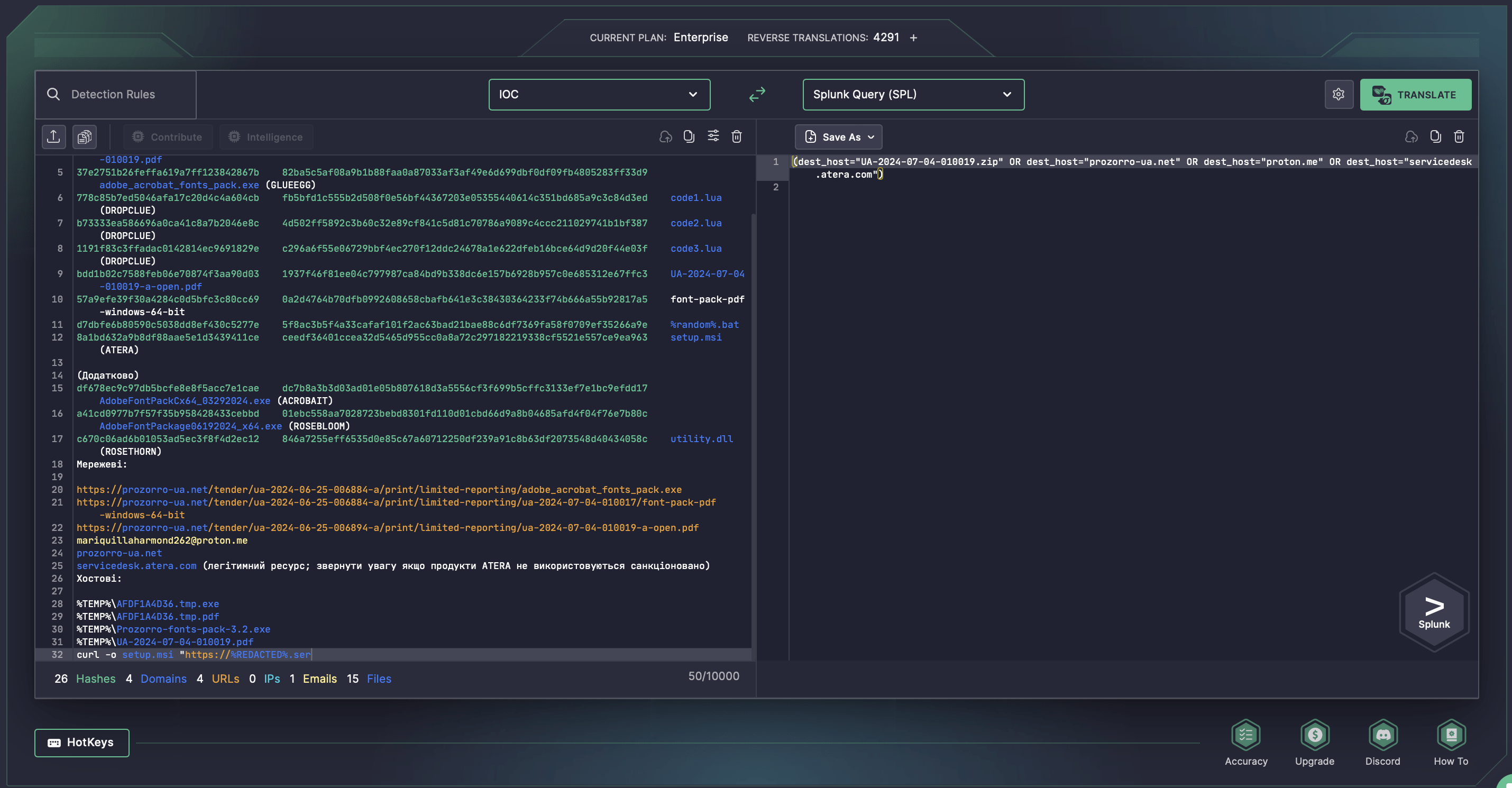

Profissionais de segurança também são bem-vindos a aproveitar Uncoder AI, o IDE para engenharia de detecção da SOC Prime, para acelerar a pesquisa de ameaças com geração instantânea de consultas IOC com base nos indicadores de comprometimento sugeridos nos alertas mais recentes da CERT-UA.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK proporciona visibilidade granular no contexto da operação ofensiva mais recente atribuída ao UAC-0180 e coberta pela pesquisa da CERT-UA. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter (T1059) User Execution: Malicious File (T1204.002) Defense Evasion System Binary Proxy Execution: Msiexec (T1218.007) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Remote Access Software (T1219)