Dois dias antes do 2º aniversário da invasão em grande escala da Rússia, pesquisadores do CERT-UA descobriram um ataque de phishing em andamento contra as Forças Armadas da Ucrânia. A campanha adversária ligada ao grupo UAC-0149 utilizou o malware COOKBOX para infectar sistemas-alvo.

Análise do Ataque UAC-0149 Usando Malware COOKBOX

CERT-UA em coordenação com o Centro de Cibersegurança dos Sistemas de Informação e Telecomunicações da Unidade Militar A0334 revelou um ataque direcionado contra as Forças Armadas da Ucrânia coberto no correspondente alerta CERT-UA#9204. O grupo UAC-0149 vem realizando a operação maliciosa desde pelo menos o outono de 2023.

Em 22 de fevereiro de 2024, vários funcionários militares receberam um arquivo XLS atrativo intitulado “1_ф_5.39-2024.xlsm” relacionado aos desafios do relatório através do mensageiro Signal. Além de um macro legítimo, o arquivo continha código VBA projetado para executar um comando PowerShell responsável por baixar, decodificar e executar o script PowerShell “mob2002.data.”

O script PowerShell baixado do GitHub realiza modificação de registro no sistema operacional (OS), incluindo a escrita da carga principal no formato codificado em base64, escrevendo o lançador decodificador no formato codificado em base64 no ramo “HKEY_CURRENT_USERSOFTWAREMicrosoftXboxCache” e criando uma chave de registro “xbox” no ramo de inicialização automática “Run”, destinada a executar o decodificador, facilitando a execução da carga principal. Este último, após a decodificação, contém outro script PowerShell que realiza descompressão GZIP e executa o programa malicioso COOKBOX.

O malware COOKBOX é um script PowerShell para carregar e executar comandos PowerShell. Para cada dispositivo infectado, um identificador exclusivo é computado usando transformações criptográficas (funções de hash SHA256/MD5) baseadas em uma combinação do nome do computador e número de série do disco. Este identificador é transmitido no cabeçalho “X-Cookie” das solicitações HTTP durante interações com o servidor C2.

A persistência do malware COOKBOX é alcançada por meio de uma chave de registro correspondente no ramo “Run” do registro do sistema operacional. Esta chave é criada durante o estágio inicial de infecção por um script PowerShell de terceiros, incluindo o implantador COOKBOX. Comumente, o código utiliza ofuscação como codificação de caracteres, substituição de caracteres (replace()), codificação base64 e compressão GZIP. Os hackers UAC-0149 aplicam serviços de DNS dinâmico e Cloudflare Workers para o gerenciamento da infraestrutura C2.

Defensores observaram que os adversários conseguiram infectar os sistemas-alvo usando o malware COOKBOX em casos quando a infraestrutura não estava devidamente protegida. Os dispositivos sem bloqueio das tentativas de execução de cmd.exe, powershell.exe, mshta.exe, w(c)script.exe, hh.exe, e outras utilitários executivos estavam mais vulneráveis a ataques. Se os utilitários fossem lançados de dentro de um processo de um dos programas do Microsoft Office (ex., EXCEL.EXE), as chances de ataques aumentavam. Notavelmente, em um caso, as tentativas adversárias falharam devido à proteção adequada do EDR, o que reforça a necessidade de seguir as melhores práticas de cibersegurança e fortalecer a defesa cibernética para resistir efetivamente a tais ataques.

Com o crescimento exponencial dos ciberataques direcionados à Ucrânia e seus aliados principalmente no setor público, organizações que olham para o futuro estão se esforçando para elevar a vigilância cibernética apoiada por uma estratégia proativa de defesa cibernética e capacidades de inovação. Aproveitando Attack Detective, as organizações podem identificar de forma transparente pontos cegos na cobertura de detecção, se beneficiar de capacidades de busca de ameaças automatizadas, e minimizar os riscos de ameaças específicas da organização para reforçar sua postura de cibersegurança.

Detecte o Ataque UAC-0149 Coberto no Alerta CERT-UA#9204

Especialistas em segurança estimam que cerca de 40 grupos APT apoiados pela Rússia atacaram a Ucrânia no 1º semestre de 2023, com intrusões crescendo constantemente em número e sofisticação. Desta vez, as Forças Armadas da Ucrânia se tornaram alvo de outra campanha maliciosa pelo UAC-0149, confiando no malware COOKBOX.

Para ajudar os profissionais de segurança a detectar atividades suspeitas ligadas ao UAC-0149 e COOKBOX, a Plataforma SOC Prime para defesa cibernética coletiva agrega um conjunto de algoritmos de detecção baseados em comportamento acompanhados por metadados detalhados. Todas as regras são mapeadas para MITRE ATT&CK® v14.1 e compatíveis com 28 soluções SIEM, EDR, XDR e Data Lake. Basta pressionar o botão Explore Detections abaixo e explorar o conjunto de regras curado.

Alternativamente, os defensores cibernéticos podem buscar por detecções relacionadas usando as tags “UAC-0149” e “CERT-UA#9204” com base no identificador do grupo e no alerta CERT-UA.

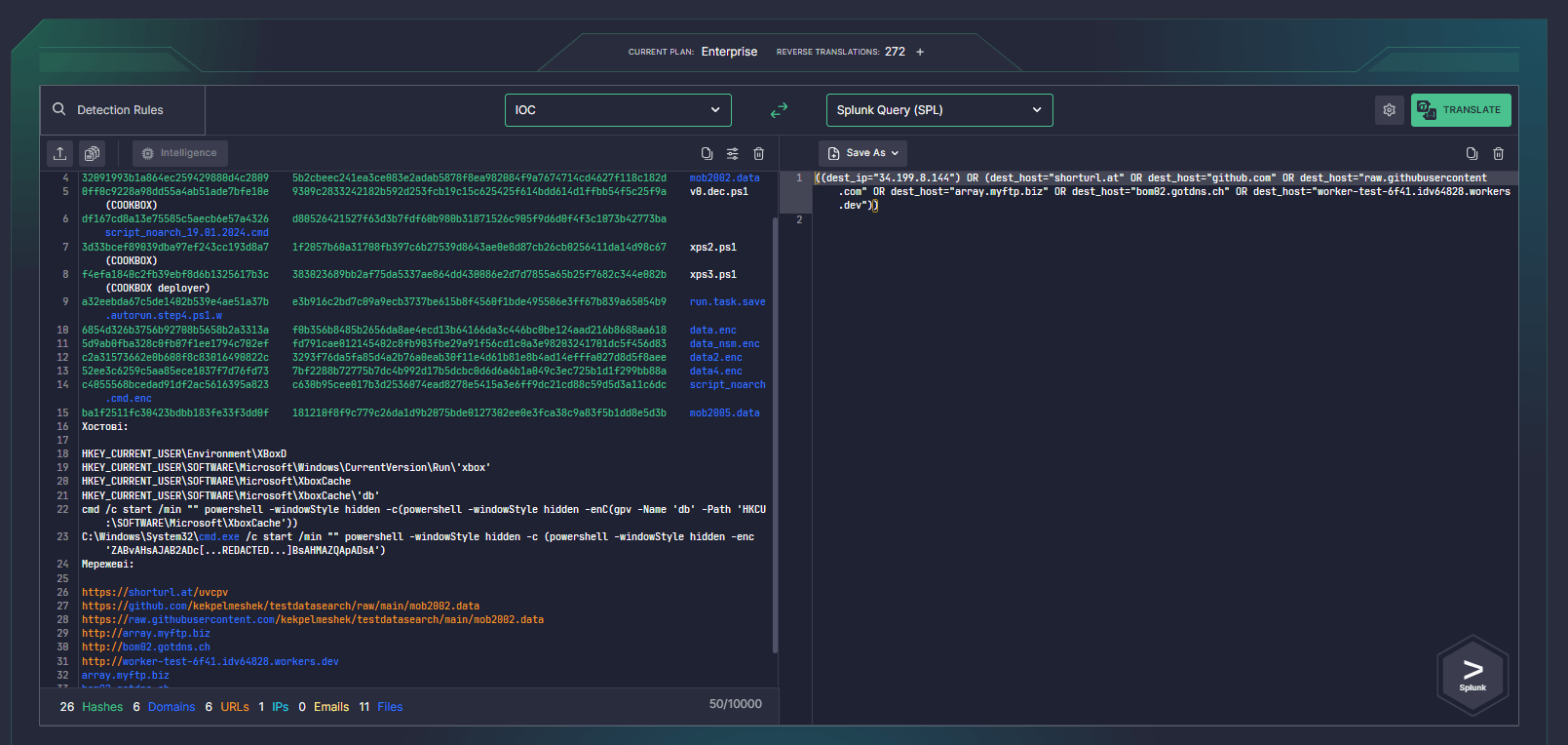

Os engenheiros de segurança também podem simplificar o empacotamento de IOC usando a ferramenta Uncoder AI . Basta colar os IOCs fornecidos pelo CERT-UA e convertê-los automaticamente em consultas otimizadas para desempenho prontas para serem executadas no ambiente escolhido para uma investigação de ameaças tranquila.

Contexto MITRE ATT&CK

Os engenheiros de segurança também podem verificar os detalhes do ataque UAC-0149 usando o malware COOKBOX fornecido no alerta mais recente do CERT-UA. Explore a tabela abaixo para acessar uma lista abrangente de TTPs adversários ligados às regras Sigma relevantes, facilitando uma análise aprofundada:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information (T1027) | ||

Discovery | System Information Discovery (T1082) | |

Command and Control | Proxy: Domain Fronting (T1090.004) | |

Ingress Tool Transfer (T1105) |