Por mais de uma década, o nefasto grupo APT Sandworm apoiado pela Rússia (também conhecido como UAC-0133, UAC-0002, APT44 ou FROZENBARENTS) tem consistentemente mirado organizações ucranianas com foco principal no setor público e em infraestrutura crítica. O CERT-UA revelou recentemente as intenções maliciosas do grupo de interromper os sistemas de informação e comunicação de cerca de 20 organizações de infraestrutura crítica.

Análise de Atividade do UAC-0133 (Sandworm)

Em 19 de abril de 2024, o CERT-UA revelou os vestígios de um planejado ciber sabotagem contra a Ucrânia destinada a paralisar os sistemas de tecnologia da informação e comunicação (TIC) das organizações dos setores de fornecimento de energia, água e calor em 10 regiões do país. O ataque é atribuído ao UAC-0133, o subcluster do notório grupo APT Sandworm da Rússia.

Além do backdoor QUEUESEED, também conhecido como KNUCKLETOUCH, ICYWELL, WRONGSENS ou KAPEKA, descoberto em 2022, o grupo experimenta com um novo conjunto de ferramentas ofensivas. Nos ataques mais recentes, o Sandworm utilizou o malware LOADGRIP e BIASBOAT, que foram instalados em computadores baseados em Linux destinados à automação de sistemas de gerenciamento de processos tecnológicos via software personalizado de produção doméstica. Notadamente, o malware BIASBOAT foi aplicado na forma de um arquivo criptografado específico para um servidor em particular, para o qual os atacantes usaram um valor “machine-id” pré-recebido.

A investigação do CERT-UA revelou pelo menos três cadeias de suprimentos. O acesso não autorizado inicial pode ser conseguido pela instalação do software personalizado dos atacantes contendo backdoors e vulnerabilidades. Outro vetor de ataque inicial que leva ao comprometimento do sistema pode ser causado pela capacidade técnica padrão dos funcionários dos fornecedores de acessar os sistemas TIC das organizações para manutenção e suporte técnico.

Os adversários têm utilizado seu software personalizado para movimento lateral e desenvolvimento adicional do ciberataque contra as redes corporativas das organizações. Por exemplo, os computadores impactados continham diretórios com o web shell PHP pré-criado conhecido como WEEVELY junto com túneis PHP REGEORG.NEO ou PIVOTNACCI.

Notavelmente, os computadores comprometidos executando o sistema operacional Windows foram expostos à infecção pelo malware QUEUESEED e GOSSIPFLOW. Essas cepas maliciosas têm estado no centro das atenções desde 2022 como parte do kit de ferramentas do adversário do grupo UAC-0133 e foram utilizadas em ataques cibernéticos destrutivos visando instalações de abastecimento de água, além da utilidade SDELETE. O conjunto comum de ferramentas ofensivas e padrões de comportamento similares permitem aos pesquisadores considerar o UAC-0133 como um subcluster do UAC-0002 (Sandworm/APT44).

As ferramentas do adversário usadas na planejada campanha ofensiva massiva contra a Ucrânia incluem o malware QUEUESEED, que coleta informações básicas sobre o computador alvo, executa comandos recebidos de um servidor C2 e envia de volta os resultados. O malware alcança persistência por meio de um dropper que cria uma tarefa agendada correspondente ou uma entrada de “Run” no registro do Windows.

Outras ferramentas chave envolvem o malware BIASBOAT, que é uma iteração baseada em Linux do QUEUESEED, LOADGRIP usado para lançar uma carga útil injetando-a via a API ptrace, e GOSSIPFLOW, que atua como um proxy SOCKS5 e é usado para estabelecer um túnel via a biblioteca Yamux multiplexer. Além do malware mencionado acima, o grupo UAC-0133 também aplicou CHISEL, LIBPROCESSHIDAR, JUICYPOTATONG, e ROTTENPOTATONG para prosseguir com os ataques direcionados.

De acordo com os pesquisadores, um conjunto de fatores poderia facilitar o desenvolvimento do ataque, incluindo a segmentação inadequada de servidores, permitindo o acesso entre sistemas de fornecedores e redes organizacionais, e a negligência dos fornecedores em garantir a segurança adequada do software. Este último poderia levar potencialmente à exploração de vulnerabilidades básicas para causar mais RCE.

O CERT-UA também suspeita que o acesso não autorizado aos sistemas TIC de várias entidades de fornecimento de energia, água e calor foi destinado a amplificar o impacto dos ataques de mísseis na infraestrutura da Ucrânia na primavera de 2024.

Detectar Ataques UAC-0133 (Sandworm) Cobertos pelo CERT-UA

O aumento na atividade maliciosa do coletivo de hackers apoiado pela Rússia rastreado como UAC-0133 e considerado um subcluster do Sandworm APT (também conhecido como UAC-0002) alimenta a necessidade de reforçar a defesa cibernética proativa para identificar e impedir a tempo ataques destrutivos contra o setor de infraestrutura crítica. A plataforma SOC Prime trama regras Sigma relevantes para detectar a atividade mais recente envolvendo as intenções ofensivas de sabotage cibernético massivo contra o setor de infraestrutura crítica ucraniana abordadas na pesquisa CERT-UA. Faça login na Plataforma para acessar algoritmos de detecção dedicados enriquecidos com metadados relevantes e mapeados para o framework MITRE ATT&CK®. Todas as detecções disponíveis via o botão Explorar Detecções abaixo podem ser usadas em várias soluções SIEM, EDR e Data Lake para acelerar as operações de Engenharia de Detecção.

Para elevar as capacidades de detecção de ameaças, as organizações também podem contar com conteúdo SOC adicional: usando as tags personalizadas correspondentes baseadas nos identificadores de adversário: UAC-0133, Sandworm, UAC-0002, APT44, FROZENBARENTS.

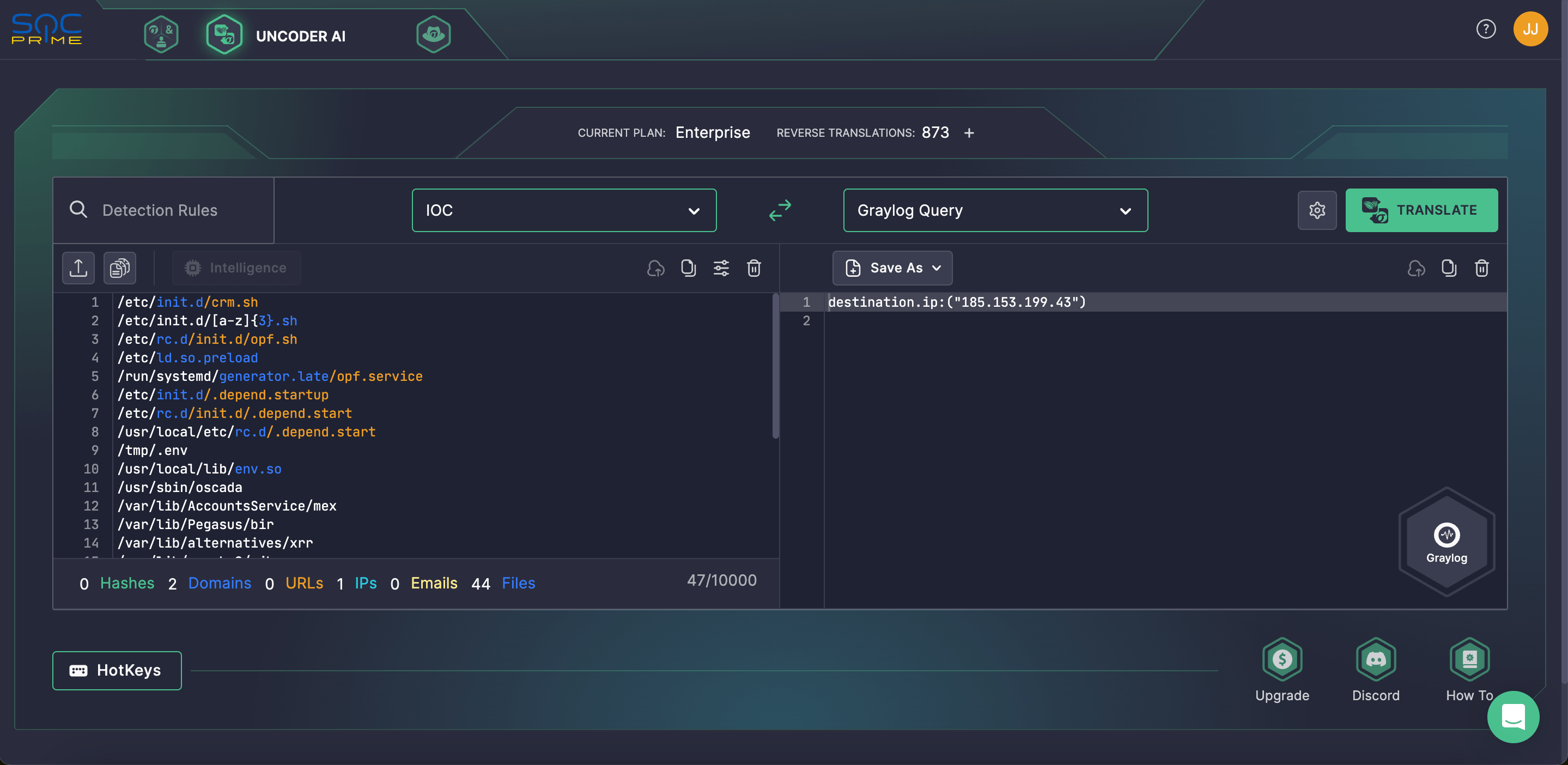

Os defensores que procuram maneiras de otimizar a caça a ameaças baseada em IOC podem aproveitar o Uncoder AI da SOC Prime, que oferece pacotes avançados de IOC. Basta colar os IOCs do relatório relevante do CERT-UA e convertê-los instantaneamente em consultas personalizadas no formato SIEM ou EDR que preferir, para que possa caçar ameaças em seu ambiente de forma contínua.

Contexto do MITRE ATT&CK

Aproveitar o MITRE ATT&CK fornece uma visibilidade granular do contexto das operações ofensivas atribuídas ao UAC-0133. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas que abordam as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | System Services: Service Execution (T1569.002) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Create or Modify System Process: Systemd Service (T1543.002) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Boot or Logon Initialization Scripts: RC Scripts (T1037.004) | ||

Office Application Startup: Add-ins (T1137.006) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Privilege Escalation | Access Token Manipulation (T1134) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Protocol Tunneling (T1572) | |