Desde o início da guerra cibernética global, órgãos estatais da Ucrânia e seus aliados tornaram-se alvos de diversas campanhas maliciosas lançadas por diversos coletivos de hackers. Os atores da ameaça frequentemente utilizam vetores de ataque de phishing para realizar suas campanhas adversárias, como nos ataques cibernéticos de dezembro de 2022 que distribuíram DolphinCape and FateGrab/StealDeal malware.

Em 1º de fevereiro de 2023, pesquisadores de cibersegurança do CERT-UA emitiram um novo alerta CERT-UA#5909, no qual chamaram a atenção dos defensores para uma página falsa incentivando usuários-alvo a baixar software disfarçado como utilitários de escaneamento de vírus. Hackers utilizam esta página web fraudulenta, que imita um recurso oficial do Ministério das Relações Exteriores da Ucrânia, como isca para espalhar malware nos sistemas comprometidos. O coletivo de hackers por trás desses ataques pode incluir cibercriminosos ligados à Rússia.

Atividade UAC-0114/Winter Vivern: Análise da Última Campanha Alvejando Órgãos Estatais

Logo após outra campanha maliciosa do notório grupo APT Sandworm apoiado pela Rússia (também conhecido como UAC-0082), órgãos estatais ucranianos estão novamente sob ataques de phishing juntamente com as organizações governamentais da República da Polônia.

O último alerta CERT-UA#5909 detalha a campanha maliciosa em andamento que tem como alvo organizações governamentais ucranianas e polonesas. Neste ataque cibernético, hackers aproveitam-se de uma página web falsa que se faz passar pelo recurso oficial de órgãos estatais ucranianos para atrair vítimas a baixarem software malicioso.

A cadeia de infecção começa ao seguir um link de isca para o software falso de escaneamento de vírus, o que resulta no download do arquivo malicioso ‘Protector.bat’. Este, por sua vez, inicia um conjunto de scripts PowerShell, um dos quais aplica um algoritmo de busca recursiva para percorrer o catálogo da área de trabalho por arquivos com extensões específicas, incluindo .edb, .ems, .eme, .emz, .key, etc. O script também é capaz de capturar e exfiltrar dados via HTTP. Os adversários também utilizam um conjunto de técnicas de persistência de malware usando tarefas agendadas, o que representa um desafio para a detecção do ataque.

A cooperação com o CERT Polska e o CSIRT MON permitiu que os defensores cibernéticos descobrissem recursos web de phishing semelhantes imitando páginas oficiais de entidades governamentais ucranianas e polonesas, incluindo o Ministério das Relações Exteriores da Ucrânia, o Serviço de Segurança da Ucrânia (SBU) e a Polícia Polonesa. Notavelmente, em junho de 2022, uma página de phishing similar disfarçou-se como a interface do serviço de correio do Ministério da Defesa da Ucrânia.

A atividade maliciosa está sendo rastreada como UAC-0114, atribuída ao coletivo hacker Winter Vivern. As TTPs adversárias utilizadas nessas campanhas de phishing são bastante comuns, incluindo o uso de scripts PowerShell e a isca no assunto do email relacionado ao escaneamento de malware. Também é altamente provável que o grupo de hackers mencionado acima inclua membros de língua russa, já que um dos softwares de malware aplicados, o APERETIF, inclui uma linha de código típica de padrões de comportamento de adversários afiliados à Rússia.

Detectando a Atividade Maliciosa do UAC-0114 Cobrida no Alerta CERT-UA#5909

A SOC Prime está na linha de frente ajudando a Ucrânia e seus aliados a defenderem-se proativamente contra atividade maliciosa afiliada à Rússia. A plataforma Detection as Code da SOC Prime organiza um conjunto de regras Sigma para ajudar as equipes a identificar a presença de malware em tempo hábil relacionado à campanha de phishing recente pelo grupo UAC-0114 coberta no alerta dedicado CERT-UA#5909. Todas as detecções são alinhadas com o framework MITRE ATT&CK® v12 e são compatíveis com as tecnologias líderes da indústria SIEM, EDR e XDR.

Clique no botão Explorar Detecções para acessar uma lista abrangente de regras Sigma para detectar TTPs típicos do grupo UAC-0114, que está por trás de ataques de phishing contra a Ucrânia e a Polônia. Para uma pesquisa de conteúdo simplificada, todos os algoritmos de detecção são filtrados pelos tags personalizados correspondentes ‘CERT-UA#5909’ e ‘UAC-0114’ com base no alerta e nos identificadores de grupo CERT-UA. Além disso, engenheiros de segurança podem se aprofundar no contexto relevante da ameaça cibernética, incluindo referências ATT&CK e CTI, mitigações e metadados operacionais, para facilitar sua pesquisa de ameaças.

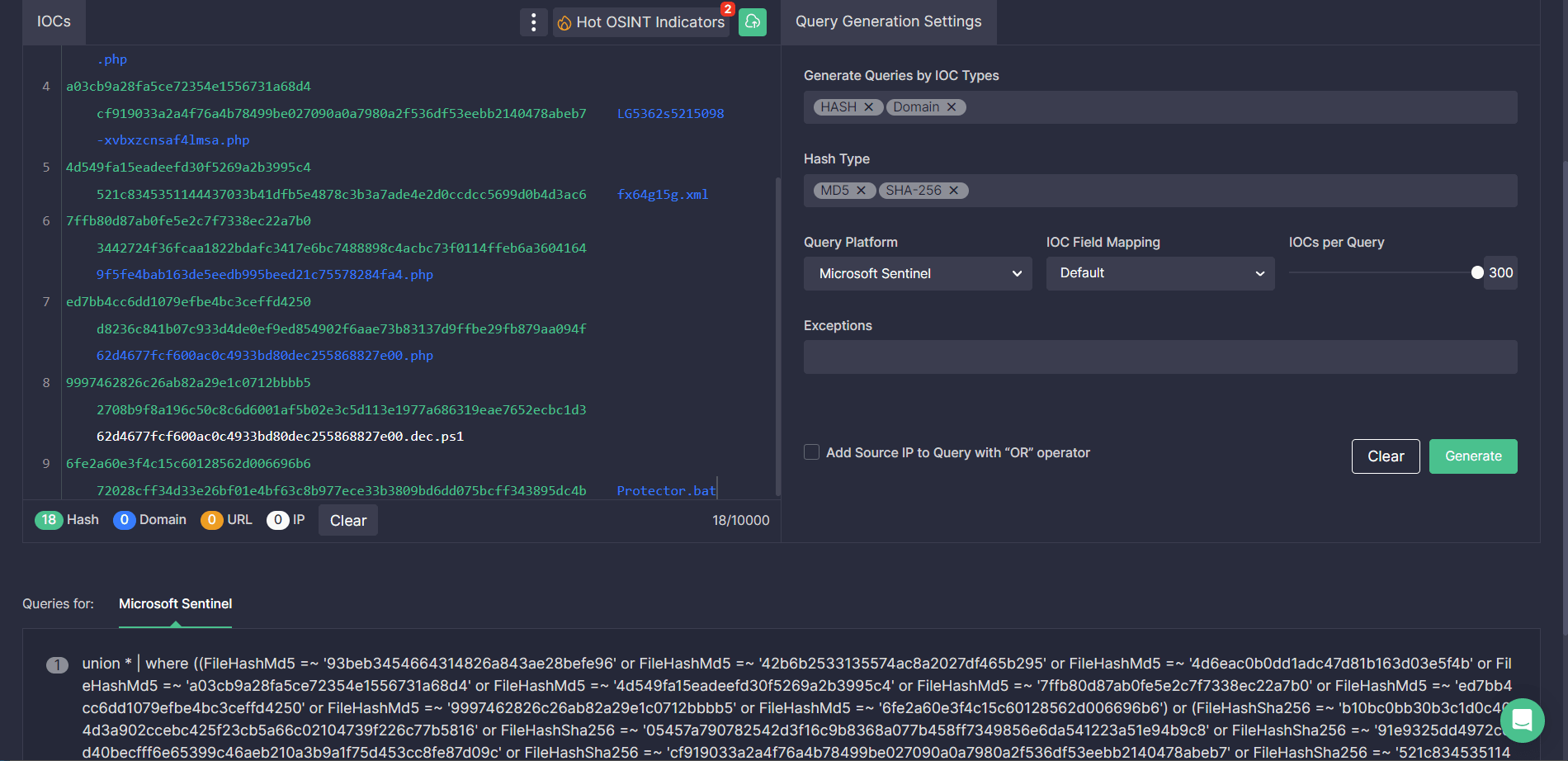

Para aproveitar ao máximo a caça a ameaças baseada em IOC e economizar segundos em tarefas manuais ad-hoc, engenheiros de segurança podem gerar instantaneamente consultas IOC associadas aos ataques em andamento pelos atores da ameaça UAC-0114 via Uncoder CTI. Cole arquivos, host, ou IOCs de rede do alerta CERT-UA#5909relevante, construa consultas de IOC personalizadas em tempo real, e você está pronto para buscar ameaças relacionadas no seu ambiente SIEM ou XDR selecionado.

Contexto MITRE ATT&CK

Para um contexto aprofundado por trás da última campanha de phishing pelo grupo UAC-0114 também conhecido como Winter Vivern, todas as regras Sigma dedicadas são mapeadas para o ATT&CK abordando táticas e técnicas relevantes: