Utilizar serviços públicos de e-mail junto com contas de e-mail corporativas é uma prática comum entre funcionários do governo, pessoal militar e a equipe de outras empresas e organizações ucranianas. No entanto, adversários podem abusar desses serviços para lançar ataques de phishing. Defensores descobriram recentemente uma nova atividade ofensiva destinada a roubar dados de autenticação de usuários, atraindo as vítimas para usar um recurso web falso disfarçado como o serviço popular UKR.NET.

Análise do Ataque de Phishing UAC-0102

Em 24 de julho de 2024, os pesquisadores do CERT-UA emitiram um alerta inovador, CERT-UA#10381, notificando os defensores sobre um ataque de phishing em andamento que visa os usuários do UKR.NET. Ao longo de julho de 2024, o grupo UAC-0102 tem distribuído e-mails com anexos em formato de arquivo contendo arquivos HTML. A abertura desses arquivos redireciona o usuário comprometido para um site fraudulento imitando o serviço UKR.NET, o que pode levar ao roubo de dados de autenticação.

Se os usuários visados inserirem suas credenciais usando o serviço web fraudulento, os dados de autenticação serão enviados aos atacantes, enquanto as vítimas verão um arquivo isca baixado no computador afetado.

Para minimizar os riscos do ataque de phishing UAC-0102 em andamento e ajudar as organizações a reduzir a superfície de ataque, o CERT-UA recomenda habilitar a autenticação de dois fatores, evitar o uso de serviços de e-mail públicos em computadores oficiais, configurar um filtro para encaminhar cópias dos e-mails recebidos para um endereço de e-mail corporativo e habilitar a análise retrospectiva dos e-mails usando ferramentas de segurança existentes.

Detectar o Ataque de Phishing UAC-0102 que Imita o UKR.NET para Alvo Empresas Ucranianas

No terceiro ano da guerra em larga escala na Ucrânia, forças ofensivas estão constantemente aumentando sua atividade maliciosa, frequentemente confiando no vetor de ataque de phishing para prosseguir com a intrusão. Por exemplo, em 17 de julho de 2024, o CERT-UA reportou uma campanha maliciosa pelo UAC-0180, recorrendo a e-mails de phishing para implantar GLUEEGG, DROPCLUE e ATERA nas redes dos contratados de defesa ucranianos. O alerta mais recente do CERT-UA adverte sobre um ataque UAC-0102 também utilizando phishing para roubar dados confidenciais de empresas na Ucrânia.

Para ajudar os defensores cibernéticos a identificar proativamente e garantir sua infraestrutura contra ataques UAC-0102, a Plataforma da SOC Prime para defesa cibernética coletiva fornece acesso a um conjunto de regras Sigma detectando a mais recente campanha de phishing por adversários.

Extração de Arquivo Diretamente do Cliente de E-mail (via process_creation)

Esta regra da Equipe SOC Prime ajuda a detectar a extração de arquivos via cliente de e-mail (onde o arquivo é um anexo), sendo compatível com 27 tecnologias SIEM, EDR e Data Lake. A detecção está mapeada para MITRE ATT&CK®, que aborda as táticas de Acesso Inicial, com Anexo de Spearphishing (T1566.001) como uma sub-técnica chave.

Download de Arquivo Suspeito Diretamente por IP (via proxy)

Outra regra da Equipe SOC Prime ajuda a identificar executáveis suspeitos, scripts, binários ou outros tipos de arquivos baixados diretamente de um endereço IPv4, o que não é usual. O algoritmo de detecção é compatível com 22 soluções SIEM, EDR e Data Lake e mapeado para MITRE ATT&CK abordando as táticas de Comando e Controle, com Transferência de Ferramentas de Ingresso (T1105) Protocolos Web (T1071.001) como técnicas e sub-técnicas correspondentes.

As equipes de segurança também podem procurar o conteúdo de detecção relevante usando a tag “UAC-0102” com base no identificador do adversário. Clique no botão Explorar Detecções para detalhar as regras Sigma associadas aos ataques UAC-0102 e mergulhar no contexto abrangente da ameaça por trás da atividade maliciosa, incluindo CTI, referências ATT&CK e outros metadados relevantes.

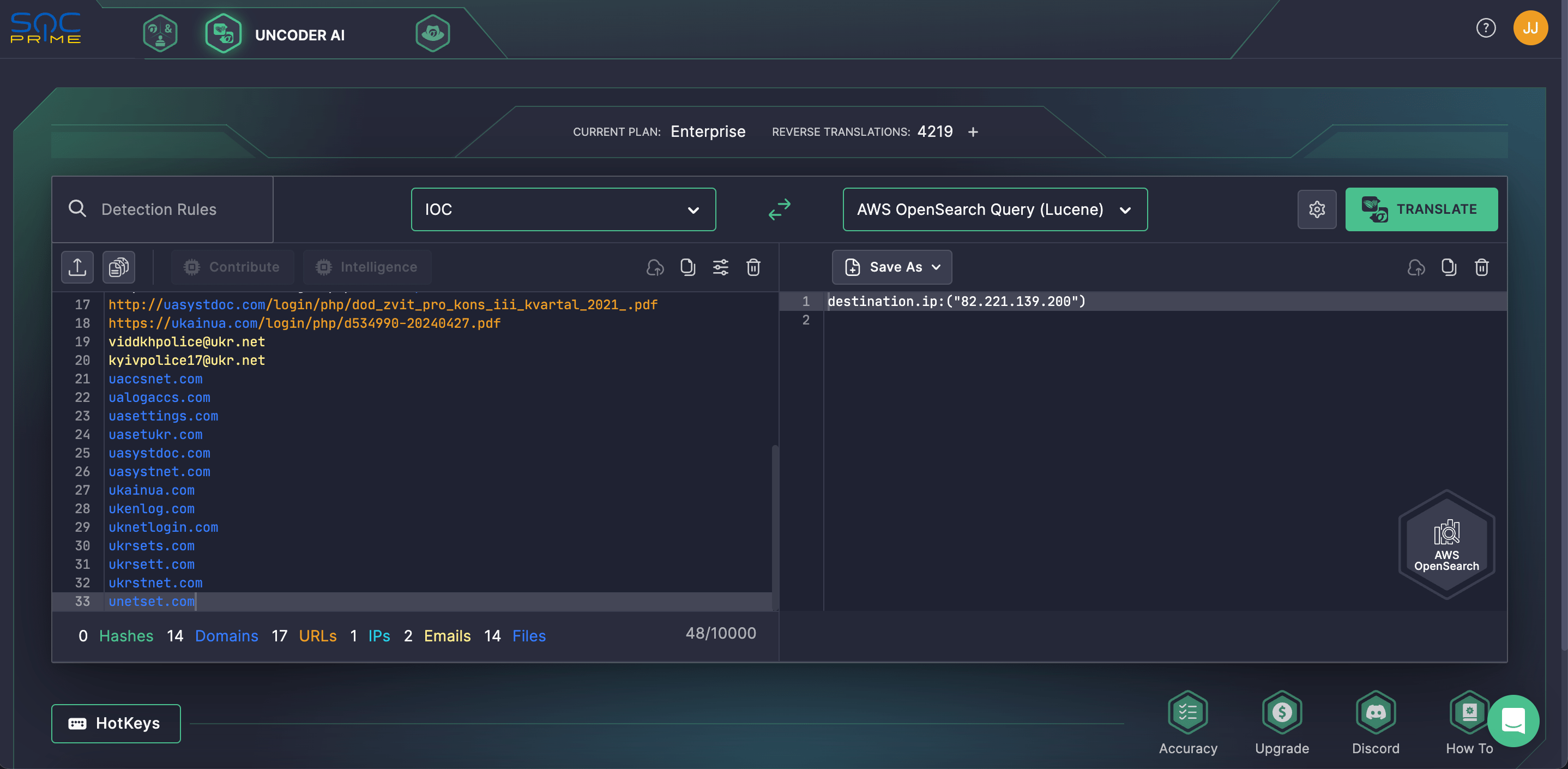

Além disso, os defensores podem aproveitar os IOCs ligados ao último ataque de phishing UAC-0102 fornecido no alerta CERT-UA#10381. Confie no Uncoder AI para converter instantaneamente a inteligência de ameaças em consultas IOC personalizadas e caçar a atividade UAC-0102 no ambiente SIEM ou EDR selecionado.

Fique à frente das ameaças emergentes e ataques cibernéticos de qualquer escala e complexidade com a Plataforma da SOC Prime para defesa cibernética coletiva baseada em inteligência global de ameaças, crowdsourcing, confiança zero e IA.