Imediatamente após o ataque de phishing que se fazia passar pelo Serviço de Segurança da Ucrânia e usava Remcos RAT, o coletivo de hackers identificado como UAC-0050 lançou outra campanha adversária contra a Ucrânia utilizando o vetor de ataque de phishing. Nesses ataques visando mais de 15.000 usuários, os hackers enviam maciçamente emails com um assunto e anexo atraentes relacionados a uma intimação para audiência judicial, com o objetivo de espalhar o Remcos RAT nos sistemas impactados.

Análise do Ataque de Phishing Atribuído ao UAC-0050 e Disseminação do Remcos RAT

O alerta mais recente CERT-UA#8150 cobre outra atividade maliciosa dos agentes de ameaças UAC-0050 distribuindo malware Remcos RAT. Os adversários abusam do tema de intimação judicial, esforçando-se para atrair usuários-alvo a abrir o conteúdo do email malicioso e um anexo RAR. Este último contém um arquivo criptografado por senha com um arquivo DOC e um macro malicioso. Uma vez ativado, o macro de código executa um arquivo executável na máquina comprometida via explorer.exe e protocolo SMB. Este arquivo EXE é ofuscado usando o software SmartAssembly baseado em .NET, projetado para descriptografar e lançar o Remcos RAT.

Notavelmente, a campanha mais recente do UAC-0050 alvo pelo menos 15.000 usuários usando contas de email legítimas comprometidas de uma das autoridades judiciais ucranianas. Considerando o escopo das potenciais vítimas, o CERT-UA ressalta a importância de tomar medidas urgentes para remediar a ameaça.

Detecte a Campanha do UAC-0050 Cobrida no Alerta CERT-UA#8150

Com o crescente número de ataques do UAC-0050 contra a Ucrânia, os defensores estão buscando maneiras de reforçar suas capacidades de detecção de ameaças e proteger a infraestrutura contra intrusões adversárias. A plataforma SOC Prime oferece uma lista selecionada de algoritmos de detecção para frustrar ataques do grupo UAC-0050 descritos no alerta CERT-UA mais recente. Use o link abaixo para detalhar a lista de regras Sigma relevantes filtradas pela tag personalizada “CERT-UA#8150” correspondente ao ID do aviso de segurança:

Conteúdo de detecção para ataques UAC-0050 cobertos no alerta CERT-UA#8150

Todas as regras Sigma estão alinhadas com o quadro MITRE ATT&CK®, enriquecido com inteligência personalizada, e pode ser aproveitado em diversas soluções de SIEM, EDR, XDR e Data Lake.

Procurando mais conteúdo de detecção para resistir aos ataques de phishing existentes associados ao coletivo hacker UAC-0050? Clique em Explore Detecções para acessar toda a coleção de conteúdo SOC do Threat Detection Marketplace para detecção de ataques UAC-0050 e sempre ficar à frente dos adversários.

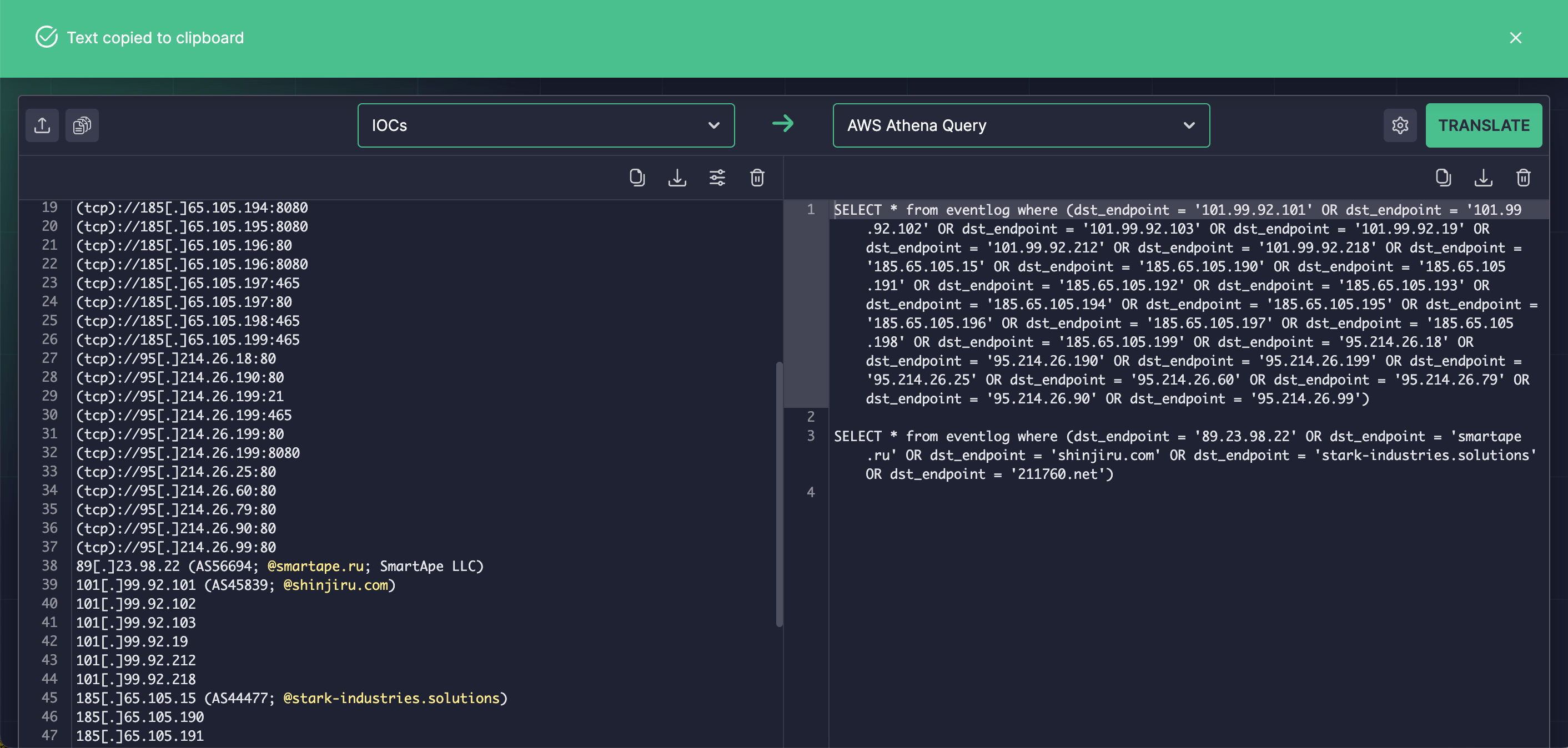

Analistas SOC, Caçadores de Ameaças e especialistas em CTI também podem aproveitar as capacidades automáticas de empacotamento de IOC oferecidas pelo Uncoder IO IDE de pesquisa aberta para engenharia de detecção. Basta copiar e colar IOCs do mais recente aviso do CERT-UA e convertê-los instantaneamente em consultas de pesquisa personalizadas adaptadas para o formato de linguagem escolhido para caçar atividades maliciosas do UAC-0050.

Contexto MITRE ATT&CK

Os membros da equipe SOC também podem explorar os detalhes do ataque fornecidos no aviso CERT-UA#8150. Mergulhe na tabela abaixo para encontrar a lista de todas as táticas, técnicas e sub-técnicas adversárias aplicáveis vinculadas às regras Sigma mencionadas acima para uma análise detalhada:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

| Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Obfuscated Files or Information (T1027) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) |