Além do aumento da frequência dos ataques cibernéticos pelo infame grupo UAC-0050 que visa a Ucrânia, outros coletivos de hackers estão tentando ativamente infiltrar-se nos sistemas e redes das organizações ucranianas. No final de fevereiro de 2024, os defensores identificaram mais de 2.000 computadores infectados com o malware DIRTYMOE (PURPLEFOX) como resultado de um ataque cibernético maciço contra a Ucrânia. De acordo com a investigação, o grupo de hackers UAC-0027 está por trás da última campanha maliciosa.

Análise do Ataque UAC-0027

Em 31 de janeiro de 2023, a CERT-UA emitiu um aviso detalhando o último ataque cibernético contra a Ucrânia envolvendo a distribuição em massa do malware DIRTYMOE (PURPLEFOX). Como resultado de uma pesquisa aprofundada sobre as características operacionais da infraestrutura do servidor C2, mais de 2.000 instâncias de usuários dentro do segmento da Internet ucraniano são afetadas ao longo da operação ofensiva atribuída à atividade adversária UAC-0027.

Para reduzir a superfície de ataque potencial, os defensores recomendam segregar computadores com sistemas operacionais desatualizados via VLAN e/ou segmentação física em segmentos de rede separados com filtragem obrigatória de fluxos de informação de entrada e saída.

DIRTYMOE, também conhecido como PURPLEFOX (ou Purple Fox), é um malware modular que esteve em destaque no cenário de ameaças cibernéticas por mais de meia década. Ele é usado para estabelecer acesso remoto ao sistema-alvo e é principalmente aplicado para iniciar ataques DDoS e mineração de criptomoedas. Normalmente, a infecção inicial ocorre devido ao lançamento de software popular que contém um instalador MSI. O backdoor DIRTYMOE está equipado com um rootkit que evita a remoção dos componentes do sistema de arquivos e do registro do sistema operacional no modo normal.

DIRTYMOE é um malware auto-propagante que pode se espalhar por força bruta de credenciais de autenticação ou exploração de vulnerabilidades. Para garantir resiliência na comunicação com a infraestrutura C2, são usados pelo menos três métodos, um dos quais envolve obter valores de registro A para nomes de domínio definidos estaticamente usando servidores DNS locais e externos. Além disso, os endereços IP armazenados no registro do sistema operacional, bem como aqueles obtidos a partir de consultas DNS, estão ofuscados.

Durante a investigação em andamento, os defensores identificaram 486 endereços IP de servidores de controle intermediários, a maioria dos quais pertence a equipamentos comprometidos localizados na China, com até 20 novos endereços IP sendo adicionados diariamente.

CERT-UA recomenda tomar os seguintes passos para detectar sinais potenciais de infecção:

-

Investigação de Conexões de Rede

Examine as conexões de rede com base na lista de endereços IP fornecida na pesquisa da CERT-UA. Tipicamente, conexões de saída são feitas em portas de rede ‘altas’ (10.000+).

- Verificação de Registro Usando regedit.exe

Use a utilidade padrão regedit.exe para verificar valores no registro do sistema operacional sob as seguintes chaves:

Para Windows XP: HKEY_LOCAL_MACHINEControlSet001ServicesAC0[0-9]

Para Windows 7: HKEY_LOCAL_MACHINESoftwareMicrosoftDirectPlay8Direct3D

- Análise do Visualizador de Eventos

Aproveite a utilidade padrão do Visualizador de Eventos no log de ‘Application’ (fonte: “MsiInstaller”) para investigar entradas com IDs de evento 1040 e 1042.

- Análise do Diretório “C:Program Files”

Verifique o diretório “C:Program Files” em busca da presença de pastas com nomes gerados arbitrariamente, por exemplo, “C:Program FilesdvhvA.”

- Verificação de Execução Persistente

Verifique a persistência do programa malicioso examinando a geração de serviços. Além disso, os arquivos do backdoor e módulos estão armazenados nos diretórios padrão fornecidos abaixo. No entanto, o uso de um rootkit impede a detecção e/ou remoção do malware diretamente do computador comprometido.

HKEY_LOCAL_MACHINESystemControlSet001servicesMsXXXXXXXXApp

C:WindowsSystem32MsXXXXXXXXApp.dll

C:WindowsAppPatchDBXXXXXXXXMK.sdb

C:WindowsAppPatchRCXXXXXXXXMS.sdb

C:WindowsAppPatchTKXXXXXXXXMS.sdb

Para remediar a ameaça, a CERT-UA sugere aplicar pelo menos um dos seguintes métodos:

- Baixe o produto de software “Avast Free Antivirus” do site oficial do fabricante, instale-o no computador e inicie a varredura no modo ‘INTELIGENTE’. Esse processo exigirá uma reinicialização subsequente do computador seguida da continuação do processo de varredura, durante o qual os módulos serão detectados e removidos.

- Baixe o computador afetado a partir de um LiveUSB (ou conecte o disco rígido do computador afetado a outro computador) e exclua manualmente o arquivo “MsXXXXXXXXApp.dll” e os módulos “.sdb”. Depois, inicialize o computador em modo normal e remova o serviço do registro.

Notavelmente, em qualquer caso, para prevenir a infecção subsequente através das capacidades auto-propagantes do backdoor, é necessário habilitar o firewall embutido do sistema operacional (‘Firewall’) antes de realizar qualquer uma das ações listadas acima. Além disso, crie uma regra para bloquear fluxos de informações de entrada nas portas de rede específicas, incluindo 135, 137, 139 e 445.

Detectar Ataques UAC-0027 Usando o Malware DIRTYMOE (PURPLEFOX)

A emergência do grupo UAC-0027 no cenário de ameaças cibernéticas da Ucrânia requer ultra-responsividade por parte dos defensores devido às tentativas bem-sucedidas do grupo de comprometer mais de 2.000 dispositivos ao longo da operação ofensiva em curso. A Plataforma SOC Prime equipa as equipes de segurança com uma riqueza de algoritmos de detecção independentes de fornecedor para fomentar a defesa cibernética proativa contra a atividade adversária UAC-0027 usando amostras de malware DIRTYMOE (PURPLEFOX). Faça login na plataforma e siga o link abaixo para acessar toda a coleção de regras Sigma filtradas pela tag relacionada ao grupo “UAC-0027” para detectar os ataques mais recentes cobertos no alerta CERT-UA.

Regras Sigma para detectar ataques UAC-0027 usando o malware DIRTYMOE (PURPLEFOX)

A pilha de detecção está mapeada para MITRE ATT&CK® e pode ser usada em diversas plataformas de análise de segurança para auxiliar os defensores em seus procedimentos diários de Engenharia de Detecção.

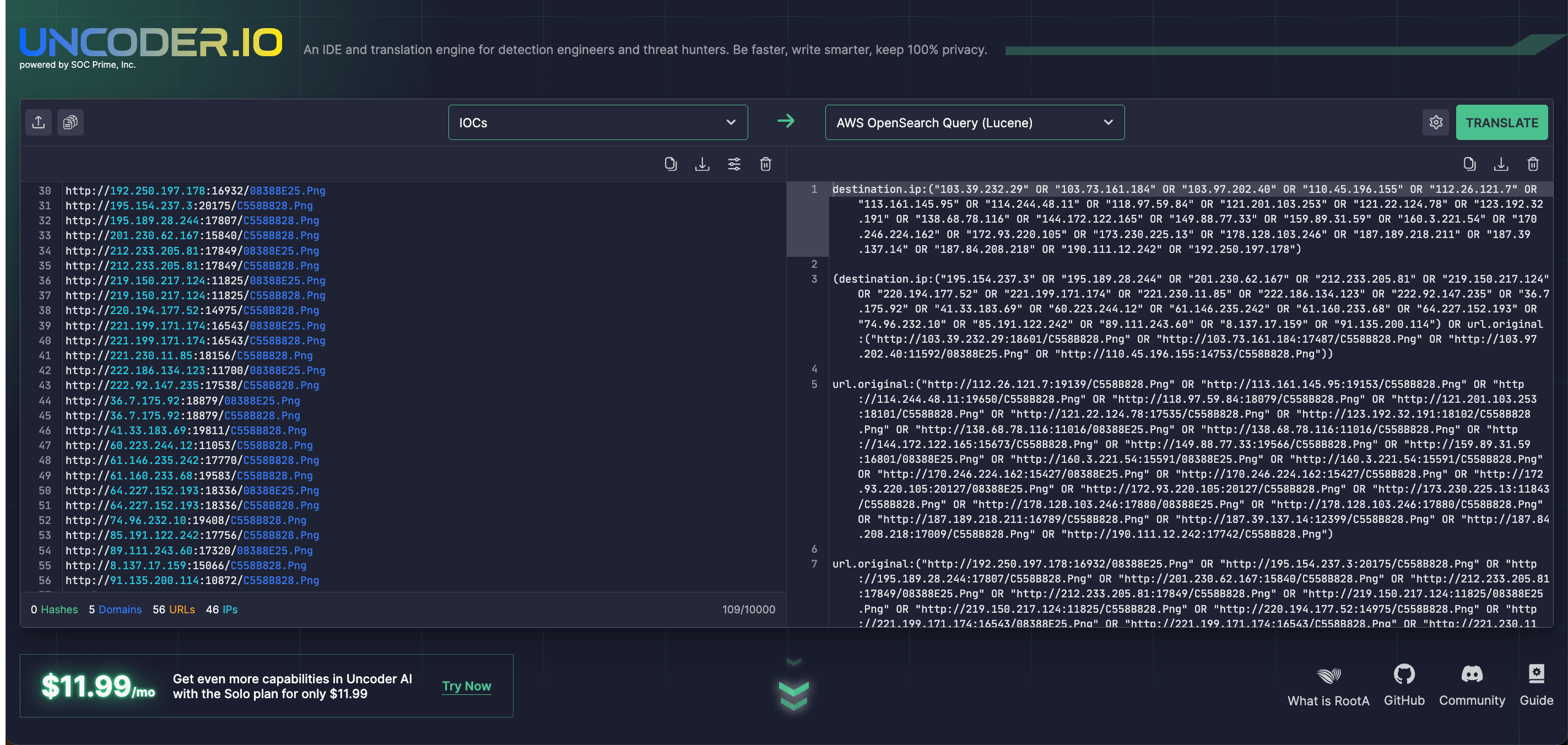

Os engenheiros de segurança também podem contar com Uncoder IO para empacotar automaticamente inteligência de ameaças do relatório dedicado CERT-UA em consultas IOC personalizadas adaptadas para múltiplos ambientes SIEM e EDR para uma investigação de ameaças simplificada.

Para defender-se proativamente contra qualquer tipo de ataque que dependa do uso de amostras maliciosas DIRTYMOE (PURPLEFOX), profissionais de cibersegurança também podem aproveitar mais algoritmos de detecção da maior biblioteca de conteúdo SOC do mundo. Clique no Explore Detections botão abaixo para obter regras Sigma para detecção DIRTYMOE (PURPLEFOX), com todas as peças de conteúdo enriquecidas com CTI e metadados relevantes.

Contexto MITRE ATT&CK

Os engenheiros de segurança também podem verificar os detalhes do ataque UAC-0027 fornecidos no alerta CERT-UA mais recente. Explore a tabela abaixo para acessar uma lista abrangente de TTPs adversárias vinculadas às regras Sigma relevantes, facilitando uma análise aprofundada: