Nos últimos anos, o aumento nos ataques cibernéticos tem sido alimentado pela expansão de Brokers de Acesso Inicial (IABs) que comercializam acesso a redes comprometidas. Em 2023, pesquisadores de segurança revelaram uma violação generalizada visando organizações de infraestrutura crítica orquestrada por um grupo de ameaça altamente avançado conhecido como “ToyMaker”, que operava como um IAB. Hackers aproveitam sistemas expostos à internet para ganhar entrada e então implantam backdoors personalizados, como LAGTOY, para coletar credenciais de organizações comprometidas e se associar, discretamente, a um grupo de dupla extorsão.

Detectar Ataques ToyMaker

Os Brokers de Acesso Inicial (IABs) tornaram-se atores centrais no ecossistema do cibercrime, atuando como intermediários que infiltram organizações e vendem acesso a outros agentes maliciosos, frequentemente levando a ataques de ransomware. No ano passado, o número de vendas de IAB nos fóruns de hackers aumentou em 23% em comparação com 2023, o que também se correlaciona com um aumento significativo no número de vítimas de ransomware. A atividade observada do ToyMaker comprova ainda mais essa tendência, destacando o papel crescente dos IABs na facilitação de ataques cibernéticos em grande escala.

Registre-se na Plataforma SOC Prime e acesse um conjunto de regras Sigma relevantes abordando as TTPs do ToyMaker juntamente com um conjunto completo de produtos para engenharia de detecção baseada em IA, caça automatizada de ameaças e detecção avançada de ameaças. Apenas pressione o botão Explorar Detecções e imediatamente aprofunde-se em uma pilha de detecção personalizada.

Todas as regras são compatíveis com as principais soluções SIEM, EDR e Data Lake, alinhadas com MITRE ATT&CK®, e enriquecidas com metadados como CTI links, cronogramas de ataque e dicas de triagem.

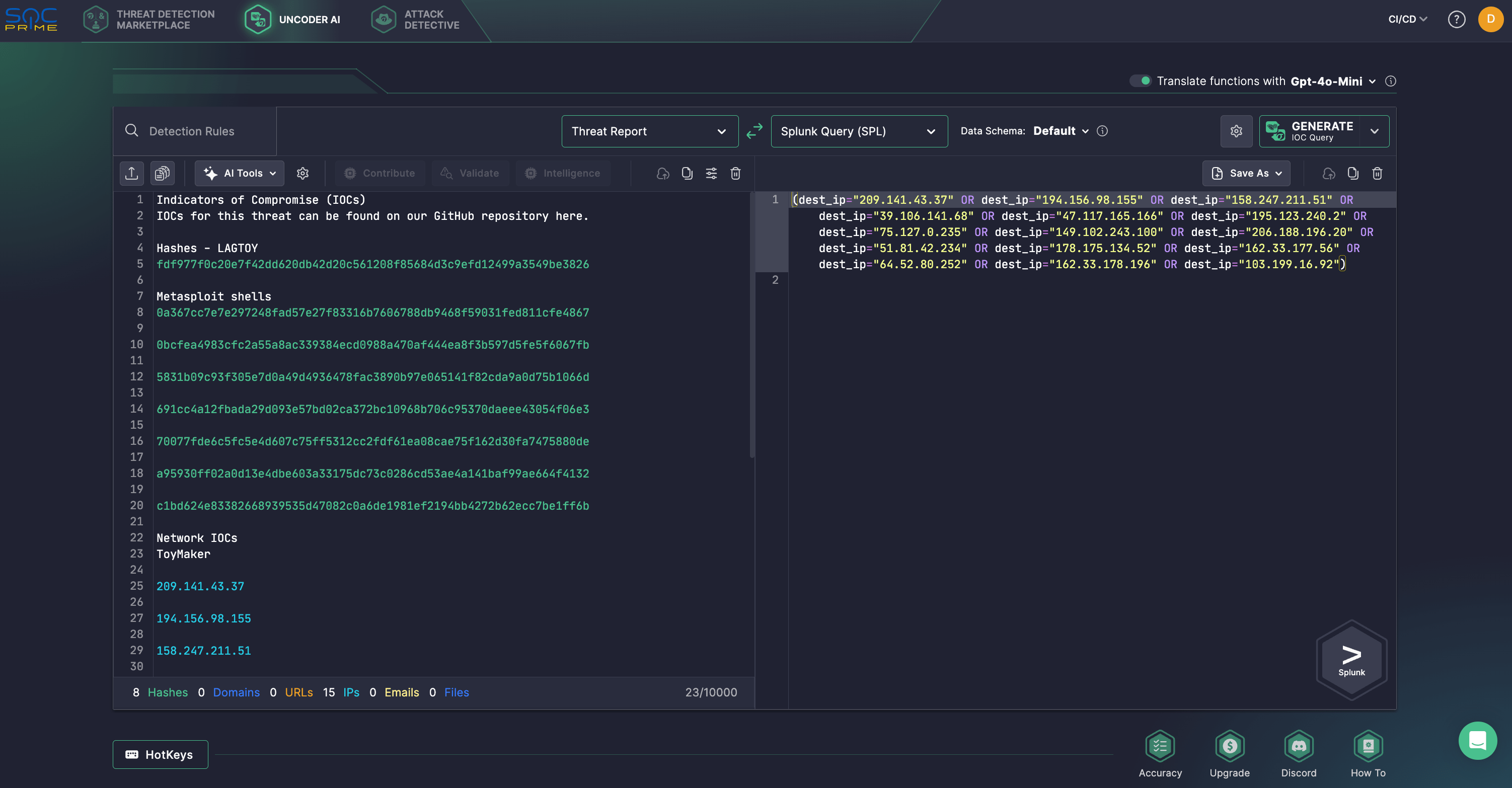

Além disso, profissionais de segurança podem buscar por IOCs a partir da pesquisa mais recente da Cisco sobre ToyMaker. Com Uncoder AI, especialistas em segurança podem facilmente analisar esses IOCs e transformá-los em consultas personalizadas adaptadas para a plataforma SIEM ou EDR escolhida. Uncoder AI também atua como uma IA privada não-agente para engenharia de detecção informada por ameaças, equipando equipes com ferramentas avançadas para pesquisar, codificar, validar, traduzir e implantar detecções instantaneamente.

Análise de Atividade ToyMaker

Em 2023, o Cisco Talos descobriu um extenso comprometimento em uma empresa de infraestrutura crítica composto por uma combinação de atores de ameaça. Do acesso inicial à dupla extorsão, esses atores comprometeram lenta e constantemente diversos hosts na rede. Suas capacidades ofensivas dependeram do uso coordenado de ferramentas de transferência de arquivos SSH e utilitários de administração remota de uso duplo para garantir acesso a longo prazo a redes violadas. Os atores IAB denominados “ToyMaker” por trás do ataque são considerados um grupo motivado financeiramente que ganha entrada em alvos de alto valor e então vende esse acesso a grupos de ameaça secundários, que normalmente o exploram para duplas extorsões e ataques de ransomware. ataques.

Após a violação inicial, o ToyMaker realizou reconhecimento, roubou credenciais e implantou seu backdoor personalizado, LAGTOY, o que pode ter causado um comprometimento resultando na transferência de acesso a um ator de ameaça secundário. Mais especificamente, cerca de três semanas depois, atores do ransomware Cactus foram observados acessando a rede usando essas credenciais coletadas. Embora as TTPs do grupo diferem, o cronograma sugere uma clara transferência entre ToyMaker e Cactus, reforçando a necessidade de rastrear ambas as ameaças separadamente enquanto reconhece sua conexão.

Depois disso, os adversários iniciaram um ouvinte SSH no ponto de extremidade usando o OpenSSH do Windows. Outro host infectado conecta e cria “sftp-server.exe” (o módulo SFTP do OpenSSH), que baixa a ferramenta Magnet RAM Capture. Usando a mesma conexão, os atacantes baixam e executam ainda um implante de shell reverso personalizado chamado “LAGTOY”. O malware pode ser usado para criar shells reversos e executar comandos em endpoints infectados. O backdoor tradicional do ToyMaker, LAGTOY, contata regularmente um servidor C2 codificado para receber e executar comandos. Instalado como um serviço, inclui mecanismos básicos anti-depuração registrando um filtro de exceção não tratado personalizado que ajuda a detectar se está sendo executado em um depurador, prevenindo análise anti-malware.

O Cactus manteve ainda o acesso a longo prazo deployando várias ferramentas de administração remota em endpoints, incluindo o Agent eHorus (Pandora RC), AnyDesk, RMS Remote Admin e o OpenSSH do Windows. Essas ferramentas foram baixadas de servidores controlados por atacantes usando PowerShell e Impacket.

Em outro caso, os atacantes usaram o OpenSSH para criar shells reversos, configurando tarefas agendadas que se conectavam a cada hora ao servidor C2 para receber e executar comandos. Em algumas máquinas, eles adicionaram contas de usuário não autorizadas, provavelmente para ajudar na implementação de ransomware. O Cactus também depende fortemente de versões injetadas com Metasploit de binários Windows como PuTTY e ApacheBench para executar código em sistemas comprometidos.

Com o aumento de ataques cibernéticos orquestrados por IABs e a crescente sofisticação de tais campanhas que podem envolver a cooperação com gangues de dupla extorsão e ransomware, as organizações estão procurando maneiras eficazes de reduzir os riscos de intrusões. A SOC Prime cria um conjunto completo de produtos para combater ameaças cibernéticas impulsionadas por uma fusão de tecnologias com IA, automação e inteligência de ameaças em tempo real como seu núcleo.