Técnicas, Táticas e Metodologias de Caça a Ameaças: Seu Guia Passo a Passo

Índice:

Poderíamos começar este artigo com uma declaração ousada dizendo que Caça às Ameaças é mais fácil do que você pensa, e ao ler nosso post no blog, você instantaneamente se tornará um profissional. Infelizmente ou felizmente, esse não é o caso. No entanto, entendemos que começar como um Caçador de Ameaças Cibernéticas is é difícil. É por isso que estamos introduzindo uma série de guias sobre Noções Básicas de Caça às Ameaças.

Medidas preventivas não são uma panaceia para uma defesa impenetrável. É aí que entra a caça às ameaças. No entanto, por onde começar? Neste blog, daremos uma olhada mais de perto em metodologias de caça às ameaças, particularmente técnicas de caça às ameaças and táticas de caça às ameaças.

Táticas de Caça às Ameaças

Táticas de caça às ameaças referem-se à abordagem fundamental que um Cibernéticas utiliza para a caça às ameaças tanto reativa quanto proativa.

Caça às Ameaças Orientada por Alvo

A caça às ameaças orientada por alvo funciona bem para a coleta inicial de dados enquanto foca em uma ameaça específica que você tenta encontrar em seu ambiente, como:

- Ameaças Persistentes Avançadas (APTs) grupos, incluindo suas táticas, técnicas e procedimentos (TTPs)

- Vetor de ataque específico com base no MITRE ATT&CK® Framework ou, alternativamente, Cadeia de Morte Cibernética, NIST CSF, e as estruturas do Instituto SANS and ISACA. Se você não sabe por onde começar, confira nosso guia MITRE ATT&CK para auto-aperfeiçoamento.

- Indicadores de Comprometimento (IOCs) obtidos ou da pesquisa interna da sua equipe de inteligência ou de organizações de inteligência de ameaças de classe mundial.

Caça às Ameaças Orientada por Dados

Uma abordagem orientada por dados inverte a caça às ameaças orientada por alvo. Você coleta dados, os analisa e define o que caçar, dependendo dos itens de interesse e dos dados disponíveis. Um conjunto de dados que permita a detecção de uma ou mais ameaças pode ser um bom ponto de partida.

A caça às ameaças orientada por dados permite que as organizações se concentrem no que têm hoje. Em contraste, a caça às ameaças orientada por alvo geralmente identifica lacunas em dados que podem exigir recursos adicionais para captura. As melhores equipes de caça às ameaças tendem a usar ambas táticas.

Técnicas e Metodologias de Caça às Ameaças

Geralmente, os adversários seguem o caminho de menor resistência para atingir seus objetivos. Como qualquer ser humano, eles cometem erros, deixam evidências e reciclam técnicas. E você pode usar isso a seu favor. Dito isso, vamos mergulhar na metodologia básica de caça às ameaças para buscas eficazes.

Passo 1: Conheça Sua Infraestrutura

Embora esse passo possa parecer óbvio, você ficaria surpreso ao saber quantas organizações não estão nem cientes do número exato de seus terminais. Antes de entrar no técnicas de caça às ameaças, você deve se fazer as seguintes perguntas:

- Qual é o escopo do meu ambiente?

- Como os adversários tentarão atingir o ambiente?

- Como meus funcionários realmente utilizam o ambiente?

- Quais são minhas lacunas em visibilidade, capacidade de triagem e capacidade de resposta?

Passo 2: Fontes de Dados

A parte fundamental de qualquer caça às ameaças são os dados. As fontes de dados podem ser ativas or passivas:

- Dados ativos referem-se aos eventos já identificados como maliciosos por algum tipo de solução. Você obtém esses dados de IDSs, IPSs, antivírus, etc. Por exemplo, uma solução antivírus criará um evento quando isolar um arquivo que reconhece como

mimikatz. - Dados passivos correspondem a todo o escopo de eventos, sejam eles maliciosos ou não. Eles podem ser fornecidos por logs de eventos do Windows, sysmon, logs na nuvem, logs de firewall, zeek, etc. Por exemplo, a maioria dos sistemas fornece todos os eventos de autenticação, incluindo tanto os eventos bem-sucedidos quanto os malsucedidos. Os dados passivos não têm viés; são simplesmente um registro de um evento.

Ambos os tipos de dados têm valor. No entanto, para um Cibernéticas, fontes de dados passivas são mais úteis porque fornecem visibilidade total sem depender da pesquisa e lógica de detecção de outra pessoa (seu viés).

Outro desafio é gerenciar o custo da coleta de dados, que pode ser uma verdadeira dor. Aplicar uma abordagem ‘gananciosa’ pode deixar você sem os logs necessários. E sim, você também precisa de eventos históricos. A recomendação geral é manter pelo menos um ano de logs. No entanto, isso depende da conformidade, das especificidades da indústria e da estratégia da sua organização. Observe que as fontes de dados passivas serão mais caras para coletar do que as fontes ativas.

Exemplo de fonte de dados: criação de processo

Talvez uma das fontes de dados passivas mais importantes para coletar seja criação de processos. Os eventos de criação de processos podem ajudar a cobrir a detecção de mais de dois terços das técnicas existentes no MITRE ATT&CK. Alguns podem argumentar que a coleta de criação de processos eventos leva a vazamentos de senhas. No entanto, você perde mais ao não coletar esses logs, e existem soluções para evitar uma possível exposição de dados sensíveis. Os eventos de criação de processos também é compatível de forma nativa com sistemas Windows e Linux. Além disso, logs enriquecidos de fontes EDR ou do sysmon da Microsoft são muito comuns.

Passo 3: Pense como um Adversário

Cada ataque cibernético é um processo e está longe de ser aleatório. É por isso que o conceito de cadeia de morte existe. A cadeia de morte refere-se às etapas que os adversários tomam para alcançar seus objetivos. Se você é novo na caça às ameaças, contar com sua intuição e abordagem de pensar como um adversário pode não ser a melhor ideia. No entanto, tentar analisar vetores de ataque e diferentes APTs é um ótimo ponto de partida.

Os adversários não podem estalar os dedos para ‘possuir’ seus sistemas. Geralmente, eles devem tomar uma série de ações para alcançar seus objetivos. A maioria das vezes, isso envolve etapas como ganhar uma posição, estabelecer persistência, elevar permissões, movimentação lateral, etc.

Há certos tipos de ataque que podem permitir que um adversário contorne algumas ou até todas essas medidas. Por exemplo:

- Se um adversário só quer tirar seu site principal do ar, eles provavelmente podem pagar a uma empresa de negação de serviço (DoS) para fazer isso por eles.

- Ataques como injeção SQL ou encontrar armazenamento em nuvem exposto podem permitir que adversários roubem dados sensíveis sem nunca obter uma posição.

Certifique-se de que você tem sua cobertura no lugar

Primeiro, verifique uma das estruturas (MITRE ATT&CK, Cadeia de Morte Cibernética, etc.) e dê uma olhada mais profunda para entender o que pode estar por trás de um ataque. Claro, não há uma matriz universal que possa ser aplicada a todos os casos, mas cada estrutura tem uma abordagem semelhante à descrição de vetores de ataque.

Quando você estiver familiarizado com a cadeia de morte, pense nas técnicas e sub-técnicas que você deve cobrir em primeiro lugar. Tentar cobrir todas as técnicas pode ser sua primeira intenção, mas, provavelmente, isso não funcionará porque é caro, consome tempo, e ainda assim não protege seu sistema completamente.

Para evitar a confusão desnecessária, tenha em mente as seguintes ideias:

- Conheça os vetores que os adversários podem tomar

- Nem todo ataque se resume apenas a uma estrutura

- Fique atento a técnicas emergentes

- Saiba quais APTs podem ter como alvo sua indústria e qual é o estilo deles

- Se sua inteligência de ameaças está fora do lugar, evite confiar nos dados históricos sobre atores de ameaças

- Verifique relatórios confiáveis para se manter em dia com as tendências do setor

Passo 4: Análise de Dados

Quando você coletou seus logs, é hora de analisá-los. Como um Cibernéticas, você não deve apenas ser bom em escrever código porque trabalhar com dados é essencial. A prática leva à perfeição, mas o que importa é de quem você aprende. Com base na experiência de nossos Caçadores de Ameaças, reunimos as seguintes dicas para você.

Dicas para uma análise de logs bem-sucedida

As seguintes sugestões podem melhorar significativamente o seu processo de caça às ameaças:

- Um alerta não significa nada, mas o mesmo padrão em vários alertas ou uma cadeia de eventos suspeitos é o que você procura. Para rastrear isso, faça o seguinte:

- Reúna todos os eventos relevantes (por exemplo,

criação de processos) em um relatório - Selecione os mais interessantes. Lembre-se de que as coisas mais comuns são as menos suspeitas. Você pode escolhê-los manualmente ou usar Jupyter Notebook ou uma tabela do Excel. Alternativamente, você pode escrever um script Python para alguma filtragem avançada. Principalmente, você deve verificar os detalhes da linha de comando.

- Quando você seleciona os eventos mais relevantes, faça um relatório encurtado (pode incluir cerca de 100.000 eventos de um milhão ou dois), exporte um

.csv, e entregue aos seus analistas ou analise você mesmo.

Você pode sentir que tentar encontrar seu caminho por entre 2 milhões de alertas é demais. No entanto, geralmente não demora mais do que algumas horas, mesmo com alguns milhões de alertas.

- Reúna todos os eventos relevantes (por exemplo,

-

Auditoria de criação de processos é o seu melhor caminho a seguir, mesmo para ataques ‘zero day’ e de cadeia de suprimentos. Como mencionamos antes, apenas a coleta desses eventos cobrirá a maioria das técnicas.

-

Lembre-se de que nem todos os comportamentos estão catalogados no MITRE ATT&CK. Por exemplo, tenha em mente os nomes de arquivos curtos (por exemplo,

1.pst) ou caminhos suspeitos, comoC:windowstemp. De acordo com Florian Roth, você também deve prestar atenção aos seguintes anomalias:- Arquivo de sistema renomeado (

certutil.exeas%temp%cu.exe) - Aplicativo do Office gerando um shell (

cmd.exe,powershell.exe) - Ferramentas bem conhecidas renomeadas (

PsExec.exeasC:p.exe) - Execução a partir de caminhos incomuns (

C:UsersPublic,C:Perflogs, etc.) - Anomalias de arquivos (arquivo embalado com UPX com Copyright da Microsoft)

- Download de arquivo de TLD suspeito (

.dlldownload de.oniondomínio)

- Arquivo de sistema renomeado (

- Se sua empresa permitir, compartilhe suas observações porque a defesa cibernética colaborativa é muito mais eficaz do que ‘lutar’ sozinho.

Passo 5: Processo de Caça às Ameaças

Quando a preparação termina (você conhece bem sua infraestrutura, tem os dados que precisa e os analisou), você pode começar a caça. Detectar ataques avançados pode parecer complicado, mas fica muito mais fácil com a telemetria certa. Lembre-se de que mesmo adversários avançados confiam em táticas, técnicas e procedimentos (TTPs) reciclados.

Ainda em dúvida? Então, aqui está um exemplo representativo do ataque de cadeia de suprimentos da Solarwinds que permaneceu sem ser descoberto por cerca de um ano. Quase todo ataque tem coisas mais plausíveis e mais difíceis de detectar

. No exemplo Solorigate, você pode ver algumas técnicas avançadas e inovadoras que são complicadas (não impossíveis, porém) de caçar, como:. In the Solorigate example, you can see some advanced and novel techniques that are complicated (not impossible, though) to hunt against, such as:

- SAML Dourado

- Malware apenas em memória

- Esteganografia

- Mascaramento de Endereço IP

- Arquivos Criptografados

- DGA

- C2 HTTP Encriptado/Inovador

Por outro lado, há técnicas e métodos mais triviais para caçar:

- Uso de PowerShell

- Criação de Processos / Uso de LOLBAS

- Criação de Tarefas Programadas

- Atividade de Conta Incomum

O seguinte script não precisava necessariamente ser malicioso. No entanto, se você vir rundll32.exe executando o vbscript:", você deve prestar atenção a isso e pelo menos verificar se ele já foi executado antes em seu ambiente. Mesmo que os adversários tenham feito algumas coisas extremamente avançadas, ainda usaram um LOLBAS bem conhecido “Rundll32“.

Rundll32.exe vbscript:"..mshtml,RunHTMLApplication "+Execute (CreateObject("Wscript.Shell").RegRead("HKLMSOFTWAREMICROSOFTWindo wsCurrentVersionsibot")) (window.close)

O que vemos aqui?

- Criação de Processo

- LOLBS conhecido “

Rundll32” Rundll32executado com argumentos LOLBAS conhecidos

Novamente, isso poderia ser facilmente detectado se você tivesse a telemetria certa. Sem mencionar que, antes da divulgação do ataque, tínhamos uma regra na Plataforma SOC Prime que geraria um alerta com base no Rundll32.exe and RunHTMLApplication.

Para mais exemplos, você pode assistir a um webinar preparado por nosso Líder de Engenharia de Caça às Ameaças, Adam Swan, onde ele analisa vários ataques e as detecções que poderiam ter sido usadas.

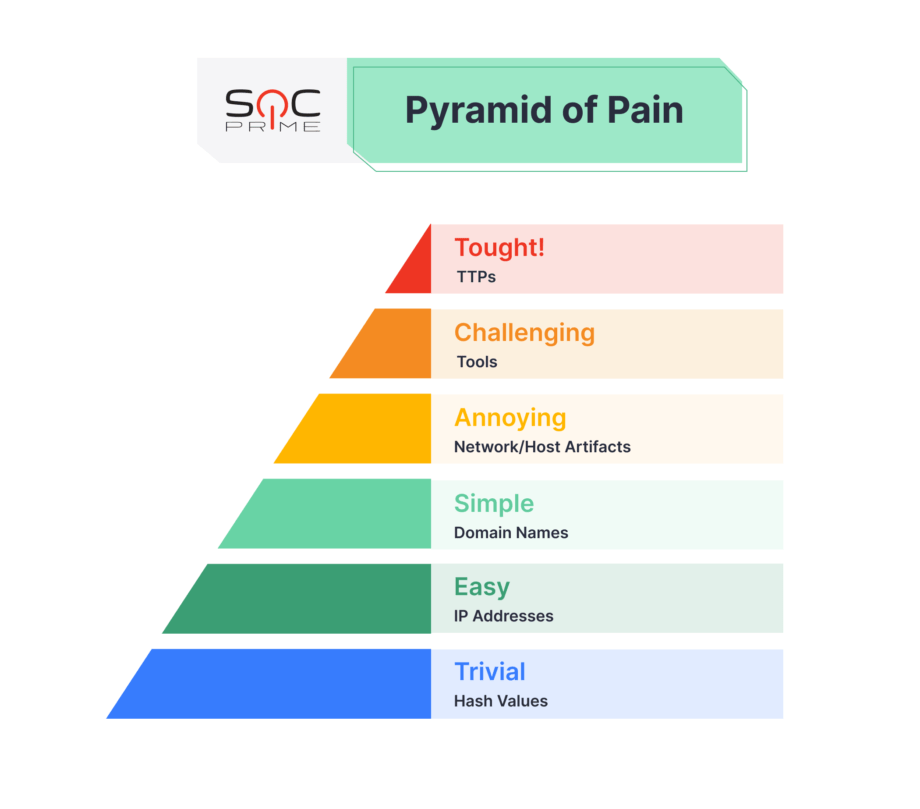

Regras baseadas em IOCs vs. regras baseadas em comportamento

As regras baseadas em IOC são eficazes? Sim, mas nem sempre. O problema com elas é que a divulgação de relatórios de IOC frequentemente leva mais tempo do que a realidade da cibersegurança permite. Além disso, provavelmente, IPs, hashes, domínios e ferramentas não serão reutilizados. Enquanto uma consulta de caça às ameaças construída para identificar atividades incomuns de rundll32 pode ser útil por décadas em vez de dias/semanas/meses. Então, opte por regras baseadas em comportamento para um efeito mais duradouro.

Claro, regras baseadas em IOC em tempo hábil e de alta qualidade podem ser úteis. Frequentemente, as detecções baseadas em IOC são melhores utilizadas de forma retroativa para ver se você foi alvo no passado, em vez de detectar ataques atuais. No final, você não deve esquecer da Pirâmide da Dor ao abordar a caça às ameaças e a resposta a incidentes.

Passo 6: Enriqueça Sua Caça

Ser um Cibernéticas é provavelmente um dos papéis mais criativos na cibersegurança, apesar de ser baseado em análise. Para acompanhar o ritmo do setor, você deve sempre obter conhecimentos adicionais, insights e inspiração. Aqui estão algumas ideias que podem enriquecer seu processo de caça às ameaças:

- A análise de malware é uma ótima maneira de aprender. Você pode tomar algumas ideias emprestadas e reconstruir o código dos adversários.

- Não negligencie a Forense Digital e o contexto de Inteligência de Ameaças. Quanto mais você souber, mais preparado estará. Você sempre pode encontrar uma compilação de contexto para ameaças emergentes no Motor de Busca de Ameaças Cibernéticas.

- Utilize MITRE ATT&CK, OSSEM, e outras estruturas ou documentações para ampliar seu conhecimento e melhorar suas habilidades técnicas.

- Use ferramentas adicionais para encontrar mais inspiração, contexto e ideias para suas detecções. Primeiro, verifique os projetos livres e de código aberto. Por exemplo:

- LOLBAS para binários

- MalwareBazaar para amostras de malware

- ANY.RUN para análise de malware

- Uncoder.IO para tradução de regras Sigma

- Uncoder CTIpara geração de consultas baseadas em IOC

- Se você ficar sem ideias para suas buscas, veja o que o Quick Hunt na Plataforma SOC Prime tem a oferecer.

Caça às Ameaças pode ser avassaladora e desafiadora, mas vale a pena. Aprenda, pratique e seja curioso. E tentaremos tornar seu caminho mais suave com nossos guias sobre Noções Básicas de Caça às Ameaças.