Desde o início da guerra cibernética global, os ataques cibernéticos contra a Ucrânia e seus aliados que utilizam info-stealers e cargas maliciosas têm causado agitação no cenário de ameaças cibernéticas. No último ataque cibernético à organização ucraniana, os atores da ameaça aplicaram um conjunto diversificado de ferramentas ofensivas, incluindo o Vidar info-stealer e o notório Cobalt Strike Beacon, que têm sido frequentemente usados em uma série de campanhas maliciosas contra a Ucrânia desde fevereiro de 2022.

Em 11 de novembro de 2022, pesquisadores do CERT-UA forneceram insights sobre o incidente de segurança cibernética de dano à integridade e disponibilidade da informação, devido ao contínuo ataque cibernético contra organizações na Ucrânia, utilizando a versão avançada do malware Somnia e uma série de outras linhagens maliciosas. A atividade adversária responsável por intrusões não autorizadas em sistemas automatizados e computadores alvo foi atribuída ao coletivo de hackers FRwL também conhecido como Z-Team, e rastreado como UAC-0118.

Detectando a Atividade Maliciosa UAC-0118 Coberta pelo Alerta CERT-UA#5185

Diante do volume crescente e da sofisticação dos ataques cibernéticos contra a Ucrânia e seus aliados, os profissionais de cibersegurança devem detectar rapidamente ameaças emergentes para defender proativamente suas organizações de possíveis intrusões. A plataforma SOC Prime agrega um lote de alertas de alta fidelidade e consultas de caça relevantes para identificar a atividade maliciosa associada ao ator UAC-0118 e coberta pelo alerta CERT-UA#5185. Todas as detecções são marcadas com “UAC-0118” (“UA#5185”) para simplificar a seleção de conteúdo pelos membros da equipe SOC:

Regras Sigma para detectar a atividade maliciosa coberta no alerta CERT-UA#5185

Pressione o Explorar Detecções botão para acessar as regras Sigma dedicadas, filtradas pela tag UAC-0118 correspondente com base no identificador do grupo. Os algoritmos de detecção estão alinhados com o MITRE ATT&CK® e são acompanhados por um contexto detalhado de ameaça cibernética, incluindo links CTI relevantes, mitigações, binários executáveis, e mais metadados pertinentes. As regras Sigma são disponibilizadas com traduções para mais de 25 soluções SIEM, EDR e XDR para atender qualquer ambiente que profissionais de cibersegurança precisem.

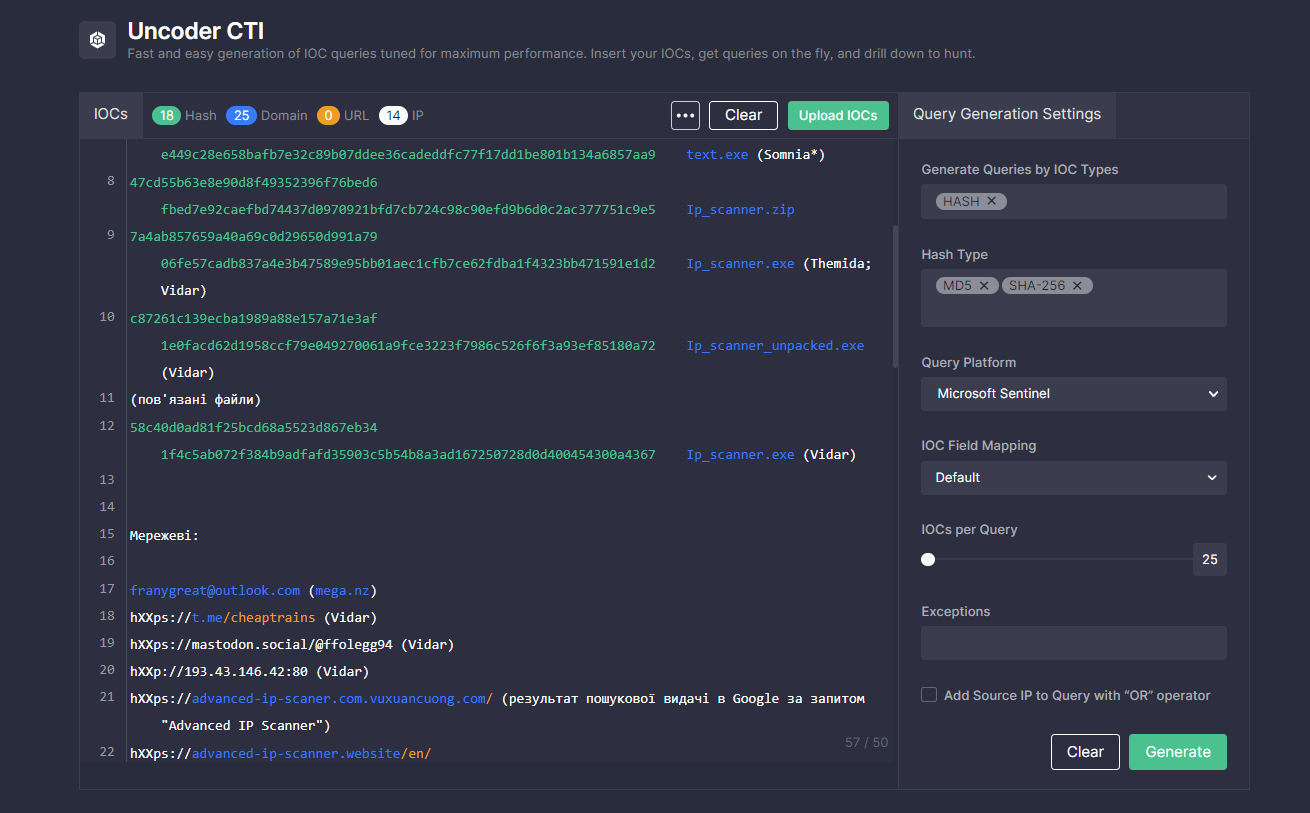

Para otimizar os esforços de caça a ameaças e aumentar a eficiência das operações do SOC, os especialistas em segurança podem buscar por IOCs associados ao último ataque UAC-0118 usando Uncoder CTI. Basta colar o texto contendo IOCs relevantes do alerta CERT-UA#5185 e obter consultas personalizadas de IOC prontas para execução em um ambiente escolhido.

Atividade UAC-0118 Espalhando o Malware Somnia: Análise do Ataque

O último alerta CERT-UA#5185 fornece uma pesquisa sobre o ataque cibernético direcionado em andamento contra a Ucrânia pelo grupo FRwL também conhecido como Z-Team ou UAC-0118, espalhando o malware Somnia nos sistemas comprometidos. A investigação revelou que a cadeia de infecção foi acionada por meio do download e execução de um arquivo malicioso disfarçado como o software Advanced IP Scanner. O arquivo que se fazia passar por software legítimo continha na verdade o Vidar informação stealer.

Pesquisadores de cibersegurança presumem que a tática do atacante, que envolve a criação de cópias de recursos web oficiais disfarçadas como software amplamente utilizado, pertence ao conjunto de ferramentas ofensivas de corretores de acesso inicial. No caso do último incidente, os corretores de acesso inicial foram responsáveis por uma violação de dados, e então compartilharam os dados comprometidos com o grupo hacker FRwL, para que possam prosseguir com um ataque cibernético.

Notavelmente, o malware Vidar também é capaz de roubar dados de sessão do Telegram. Se uma potencial vítima não tiver autenticação de dois fatores e um código de acesso ativado, isso permite que os atacantes ganhem acesso não autorizado à conta de usuário comprometida. No ataque cibernético em andamento, a conta do Telegram da vítima foi usada para enviar arquivos de configuração da conexão VPN, incluindo certificados e dados de autenticação. Devido à desativação da autenticação de dois fatores durante a conexão VPN, os adversários conseguiram acessar a rede corporativa. Após obter acesso não autorizado via VPN, os atores da ameaça aplicaram Netscan para reconhecimento, lançaram Cobalt Strike Beacon, e realizaram a exfiltração de dados via Rclone. Além das linhagens de malware mencionadas acima, o grupo FRwL foi observado implantando Anydesk та Ngrok nos sistemas comprometidos.

A linhagem de malware aplicada no ataque cibernético em andamento, chamada Somnia, evoluiu significativamente. A versão inicial do malware usava o algoritmo 3DES, enquanto a versão atual aplica o algoritmo de criptografia AES e não inclui capacidades de descriptografia de dados para evasão de defesa aprimorada.

Contexto do MITRE ATT&CK®

Para aprofundar o contexto por trás dos últimos ataques cibernéticos pelo ator de ameaça UAC-0118, todas as regras Sigma dedicadas estão alinhadas com o framework MITRE ATT&CK® abordando as táticas e técnicas correspondentes:

Além disso, você pode baixar o arquivo do ATT&CK Navigator abaixo no formato JSON que fornece o contexto relevante do MITRE ATT&CK com base tanto nas regras Sigma da Plataforma SOC Prime quanto nos IOCs fornecidos pelo alerta CERT-UA#5185: