A detecção proativa de ransomware continua a ser uma das principais prioridades para os defensores, marcada por um aumento na complexidade das intrusões e ataques de ransomware de alto perfil continuamente crescentes. FBI e CISA notificam os defensores dos volumes crescentes de ataques cibernéticos espalhando ransomware Snatch. Os operadores de ransomware Snatch têm estado em destaque no cenário de ameaças cibernéticas por cerca de cinco anos, atualizando constantemente seus TTPs para tirar o máximo proveito das últimas tendências na arena do cibercrime e experimentando múltiplas variantes de ransomware utilizadas em outras campanhas maliciosas.

Detecção de Ransomware Snatch

Os ataques de ransomware em andamento por atores de ameaças Snatch cobertos no último alerta AA23-263A incentivam os defensores cibernéticos a detectar proativamente a atividade potencial de adversários enquanto aumentam sua resiliência cibernética. A Plataforma SOC Prime oferece uma lista selecionada de regras Sigma para detecção de ransomware Snatch diretamente relacionadas às operações ofensivas listadas no alerta AA23-263A. Siga o link abaixo para ver a coleção completa de regras Sigma relevantes filtradas pela tag correspondente “AA23-263A”:

Variáveis de Ambiente em Argumentos de Linha de Comando (via cmdline)

Possível Instalação Manual de Serviço para Persistência (via cmdline)

Possível Abuso do Modo de Segurança do Windows (via registry_event)

Desligamento Usado para Forçar a Parada ou Reinicialização do Sistema (via cmdline)

Processos Svchost Suspeitos (via process_creation)

Possível Abuso do Modo de Segurança do Windows (via cmdline)

Execução Suspeita de Bcdedit (via cmdline)

Atividade Suspeita do VSSADMIN (via cmdline)

Todos os algoritmos de detecção estão alinhados com o framework MITRE ATT&CK, enriquecidos com inteligência personalizada, e são automaticamente convertidos para formatos de linguagem na nuvem e on-premises líderes do setor.

Organizações progressistas que visam continuamente melhorar sua postura de cibersegurança também são bem-vindas a explorar toda a coleção de regras Sigma para detecção de ataque de ransomware Snatch, cobrindo as operações ofensivas do grupo ao longo de alguns anos. Clique no Explorar Detecções botão para acessar conteúdo SOC relevante e mergulhar no CTI vinculado a eles.

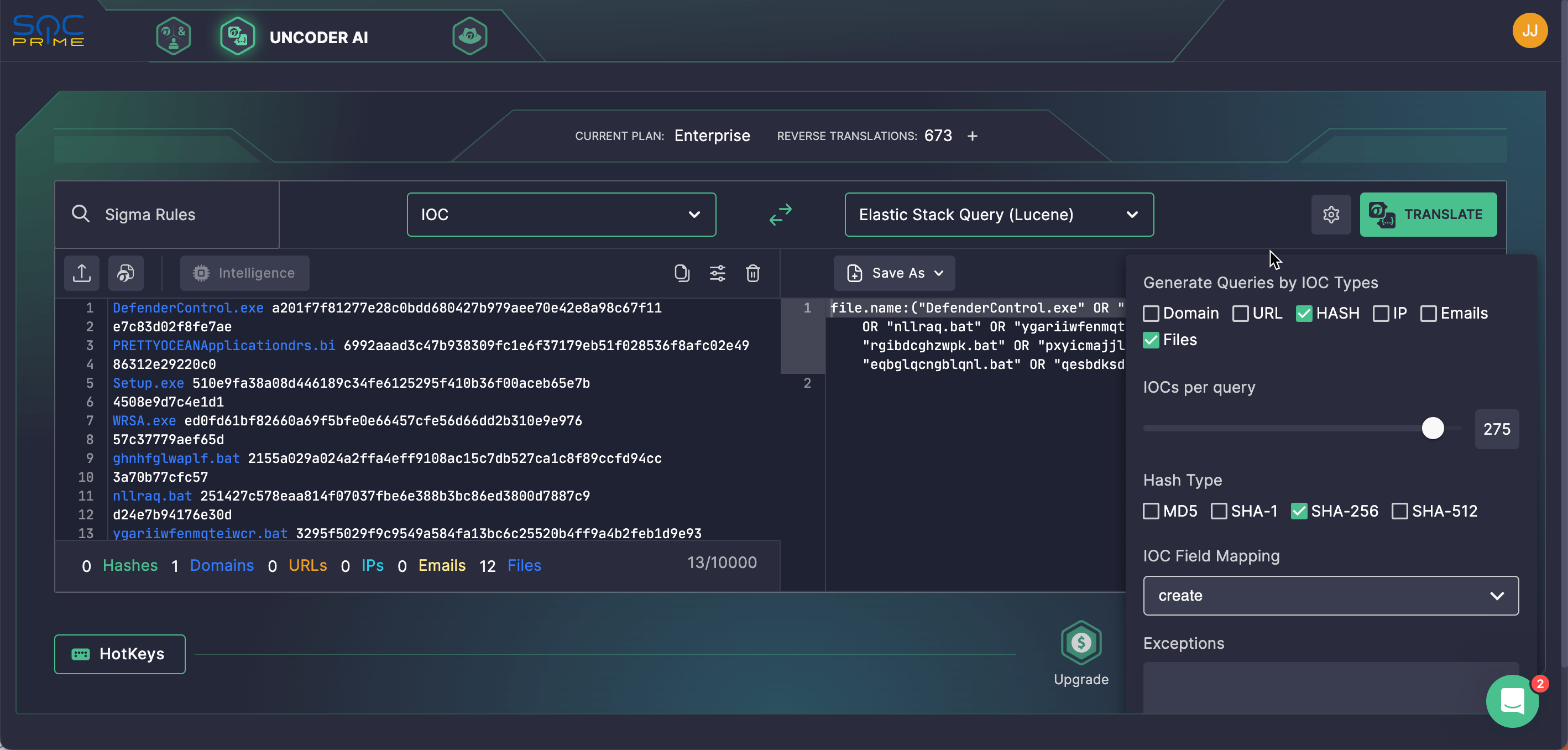

Os engenheiros de segurança também podem procurar por IOCs Snatch obtidos por meio de pesquisa do FBI e fornecidos no CSA conjunto. Aproveitar Uncoder AI para autoanalisar arquivo, domínio e outros IOCs relacionados em consultas de busca otimizadas para desempenho que podem ser executadas instantaneamente em seu ambiente.

Descrição do Ransomware Snatch

Em 20 de setembro de 2023, o FBI e a CISA emitiram um aviso conjunto de segurança cibernética alertando a comunidade global de defensores cibernéticos sobre os riscos crescentes de distribuição do ransomware Snatch.

O grupo de hackers ligado a esta atividade maliciosa emergiu no cenário de ameaças cibernéticas em 2018, com as primeiras vítimas dos ataques do ransomware Snatch sendo organizações dos Estados Unidos. Inicialmente, o coletivo de hackers era conhecido como “Team Truniger,” com base no apelido dado a um de seus líderes, que anteriormente trabalhava como associado do GandCrab RaaS. Os operadores de ransomware Snatch aplicam uma iteração de ransomware personalizada que se destaca por sua capacidade de reiniciar dispositivos em Modo de Segurança. Isso permite que o ransomware evite detecção, procedendo a criptografar arquivos quando apenas um número limitado de serviços está ativo.

Desde meados de 2021, adversários que utilizam o modelo de negócios RaaS têm continuamente avançado seu kit de ferramentas de adversário e o escopo dos ataques que visam múltiplos setores da indústria. Pesquisadores de cibersegurança têm monitorado o último aumento nos ataques de ransomware Snatch desde o início do verão de 2023.

Os atores de ameaça Snatch visam múltiplos vetores industriais, incluindo a Base Industrial de Defesa, Alimentos e Agricultura, e domínios de TI, esforçando-se para paralisar a infraestrutura crítica. Os adversários tendem a exfiltrar dados e exigir resgate dos usuários visados ameaçando-os a publicar os dados comprometidos no blog de extorsão do grupo, também aproveitando os dados vazados associados a outros afiliados de ransomware, como Nokoyawa e Conti.

Os adversários empregam múltiplas táticas para acessar e manter sua presença dentro da rede de uma vítima, como a exploração de falhas de segurança no Protocolo de Área de Trabalho Remota (RDP), utilização de força bruta e aquisição de credenciais de administrador para obter acesso inicial às redes visadas. Para manter a persistência dentro de um ambiente comprometido, os hackers abusam de contas de administrador e estabelecem conexão com um servidor C2 afiliado à Rússia via porta 443.

Os afiliados do ransomware Snatch aproveitam múltiplos TTPs de atacante, incluindo descoberta de dados, movimento lateral e exfiltração de dados. Eles empregam um conjunto de utilitários de software para realizar suas operações maliciosas, como a ferramenta “sc.exe” via linha de comando do Windows para configurar e gerenciar serviços do sistema, juntamente com Metasploit e Cobalt Strike.

Nos estágios iniciais da implantação do ransomware, os atores de ameaça Snatch tomam medidas para desativar a proteção de segurança para evitar detecção e executar o arquivo executável malicioso para lançar o ransomware. Uma vez executado, o ransomware Snatch modifica chaves de registro, aplica várias ferramentas embutidas do Windows para coletar informações sobre o sistema, identifica processos em execução e cria processos benignos para iniciar arquivos em lote do Windows. Após executar esses arquivos BAT, os adversários os removem do sistema impactado. Os hackers Snatch comumente comunicam-se com suas vítimas via email e plataforma Tox, usando IDs fornecidos nas notas de resgate ou através de seu blog de extorsão.

Para reduzir as chances de intrusões do ransomware Snatch, defensores instam organizações a seguir as diretrizes de mitigação fornecidas no último aviso conjunto, incluindo monitorar de perto a atividade do Protocolo de Área de Trabalho Remota, proteger backups de dados, habilitar autenticação multifator contra ataques de phishing, além de outras melhores práticas de segurança.

Procure na SOC Prime para equipar sua equipe com mais de 800 algoritmos de detecção contra ataques de ransomware atuais e existentes para identificar oportunamente atividades cibernéticas maliciosas e proteger sua organização, apoiado pela expertise coletiva da indústria.

Contexto MITRE ATT&CK

Para agilizar os procedimentos de caça a ameaças e obter contexto adicional sobre os ataques de ransomware Snatch, mergulhe na tabela abaixo listando as táticas, técnicas e sub-técnicas associadas ao ATT&CK:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter (T1059) | |

System Services: Service Execution (T1569.002) | ||

Defense Evasion | Masquerading: Masquerade Task or Service (T1036.004) | |

Impair Defenses: Safe Mode Boot (T1562.009) | ||

Credential Access | OS Credential Dumping: NTDS (T1003.003) | |

Impact | System Shutdown/Reboot (T1529) | |

Inhibit System Recovery (T1490) | ||