No início de outubro de 2023, o grupo UAC-0006 foi observado por trás de uma série de pelo menos quatro ataques cibernéticos visando a Ucrânia, conforme relatado pelos pesquisadores do CERT-UA. Os atacantes aplicaram um conjunto de ferramentas de adversário semelhante ao de campanhas anteriores, aproveitando o SmokeLoader na mais recente operação de phishing.

Entrega do SmokeLoader: Análise do Ataque UAC-0006

Em 6 de outubro de 2023, o CERT-UA divulgou quatro alertas notificando a comunidade sobre um aumento na atividade de phishing direcionada a contadores ucranianos ligados ao grupo UAC-0006, que é financeiramente motivado. Durante esta campanha em andamento, os hackers utilizam contas de e-mail legítimas comprometidas para enviar e-mails de phishing a potenciais vítimas. Além disso, o UAC-0006 solta SmokeLoader de várias maneiras, usando anexos de PDF ou ZIP como isca. A abertura destes aciona carregadores JavaScript ou arquivos de lote que levam à execução de um arquivo executável contendo o malware SmokeLoader. Notavelmente, o servidor de acesso remoto está hospedado em um recurso ligado à Rússia.

Os atores da ameaça UAC-0006 estiveram no centro das atenções no cenário de ameaças cibernéticas no início de maio de 2023 e, posteriormente, em meados de julho, explorando o vetor de ataque de phishing e espalhando SmokeLoader.

Nos ataques mais recentes, a gangue UAC-0006 visa os computadores pessoais de contadores, esforçando-se para roubar dados de autenticação e alterar os detalhes de documentos financeiros dentro de sistemas bancários remotos para enviar pagamentos não autorizados. Ao longo de agosto e setembro de 2023, os adversários tentaram roubar até dezenas de milhões de hryvnias.

Para proteger redes corporativas contra crimes financeiros cibernéticos, os pesquisadores do CERT-UA recomendam aplicar software de segurança confiável, restringir o lançamento de wscript.exe, cscript.exe, powershell.exe, mshta.exe e ferramentas semelhantes, juntamente com a filtragem de fluxos de informação de saída.

Além disso, instituições bancárias são fortemente recomendadas a garantir que aplicam práticas básicas de prevenção a fraudes e configurações de segurança relevantes relacionadas às transações de pagamento para um novo contraparte, um valor acima do limite e restrições de acesso ao banco do cliente de acordo com a lista de endereços IP confiáveis.

Detectar Ataques UAC-0006 Usando SmokeLoader Destacados nos Últimos Alertas CERT-UA

Com os volumosos ataques de phishing e os riscos crescentes de crimes cibernéticos financeiros, organizações progressistas estão buscando maneiras de proteger seus sistemas de contabilidade contra intrusões. Em resposta a ameaças emergentes e existentes desse tipo, a Plataforma SOC Prime equipa os defensores com soluções inovadoras para otimizar a postura de cibersegurança da organização com base nos riscos. A equipe SOC Prime fornece para as equipes de segurança regras Sigma baseadas em comportamento para detectar a atividade maliciosa em curso dos hackers UAC-0006 que se aproveitam do malware SmokeLoader. Engenheiros de segurança podem procurar por esse conteúdo de detecção usando qualquer uma das tags personalizadas baseadas nos IDs de alerta do CERT-UA (“CERT-UA#7648”, “CERT-UA#7688”, “CERT-UA#7699”, “CERT-UA#7705”). Siga o link abaixo para acessar regras Sigma relevantes que podem ser convertidas em segurança popular na nuvem e on-premises em tempo real:

Regras Sigma para detectar ataques em andamento do UAC-0006 espalhando SmokeLoader

Além disso, especialistas em cibersegurança podem aprimorar suas capacidades de detecção e caça aproveitando outras coleções de regras Sigma para detecção do SmokeLoader e aquelas para defender proativamente contra ataques pelos atores UAC-0006. Clique no Explore as Detecções botão abaixo para aprofundar nos itens de conteúdo SOC filtrados por uma tag relevante (“UAC-0006”). Todas as regras Sigma estão alinhadas com o framework MITRE ATT&CK® e acompanhadas por inteligência de ameaças, ajudando você a explorar todos os detalhes do contexto de ameaças cibernéticas.

Alternativamente, as equipes podem explorar 30+ Regras Sigma para detectar SmokeLoader.

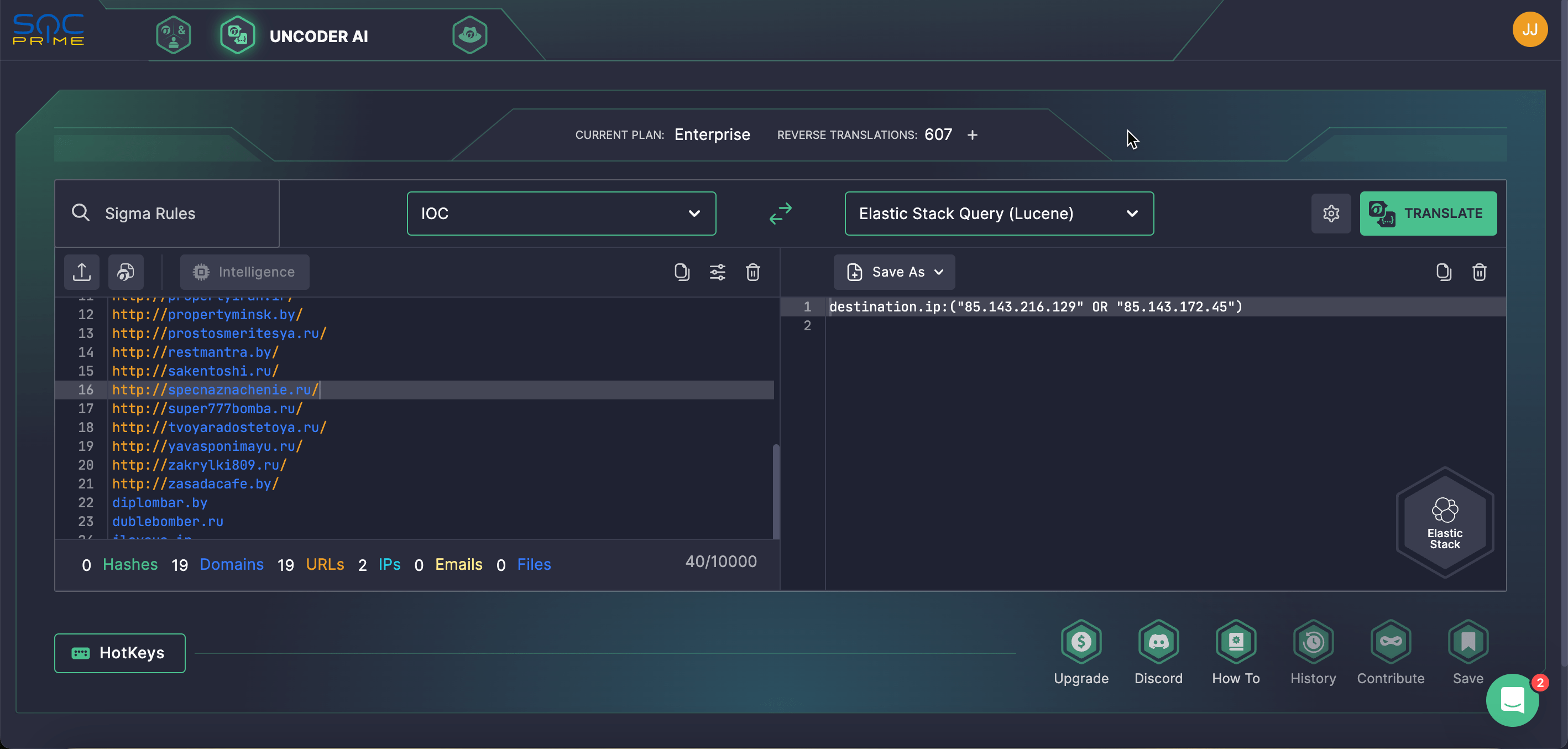

O Uncoder AI da SOC Prime também pode ser utilizado para caçar IOCs relevantes fornecidos pelo CERT-UA criando consultas personalizadas e executando-as automaticamente em seu ambiente de nuvem. by creating custom queries and automatically running them in your cloud environment.

Contexto MITRE ATT&CK

Os defensores cibernéticos também podem verificar o abrangente contexto de ameaças cibernéticas por trás da onda de ataques cibernéticos do UAC-0006 cobertos nos alertas CERT-UA#7648, CERT-UA#7688, CERT-UA#7699, CERT-UA#7705. Confira a tabela abaixo para encontrar a lista de todas as táticas, técnicas e sub-técnicas adversárias aplicáveis relacionadas às regras Sigma relevantes para uma pesquisa aprofundada de ameaças:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Execution | Command and Scripting Interpreter: JavaScript (T1059.007) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: JavaScript (T1059.005) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Masquerading: Match Legitimate File or Location (T1036.005) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1207) | ||

Process Injection: Process Hollowing (T1055.012) |