Introdução ao Sigma

Sigma, criado por Florian Roth e Thomas Patzke, é um projeto de código aberto para criar um formato de assinatura genérico para sistemas SIEM. A analogia comum é que o Sigma é o equivalente aos arquivos de log do que o Snort é para IDS e o que o YARA é para a detecção de malware baseada em arquivos. No entanto, ao contrário do Snort e do Yara, o suporte para Sigma não precisa ser incorporado em cada aplicação. Sigma atua como a proverbial ‘pedra de roseta’ para todas as linguagens de consulta específicas de plataforma e permite a tradução em uma miríade de linguagens de busca. Abaixo estão apenas alguns exemplos:

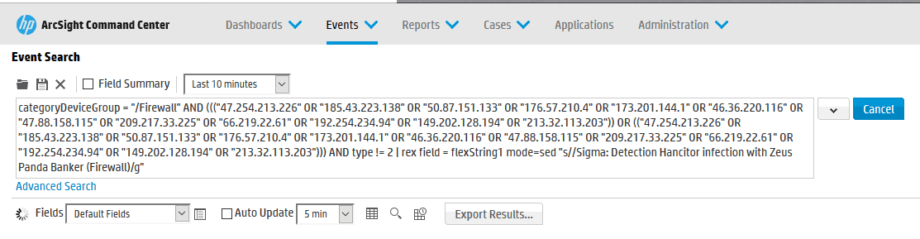

Sigma → ArcSight

ArcSight → Sigma → Splunk

Splunk → Sigma → ArcSight

QRadar → Sigma → ArcSight

Conversões são constantemente adicionadas à biblioteca com Elasticsearch, Kibana, GrayLog, LogPoint, Splunk, QRadar, ArcSight e Qualys já suportados! Isso representa uma nova abordagem revolucionária para a detecção de ameaças em SIEM que reduz drasticamente os custos associados ao desenvolvimento tradicional de regras de correlação e buscas.https://github.com/Neo23x0/sigma – Visite a página do Github para Sigma

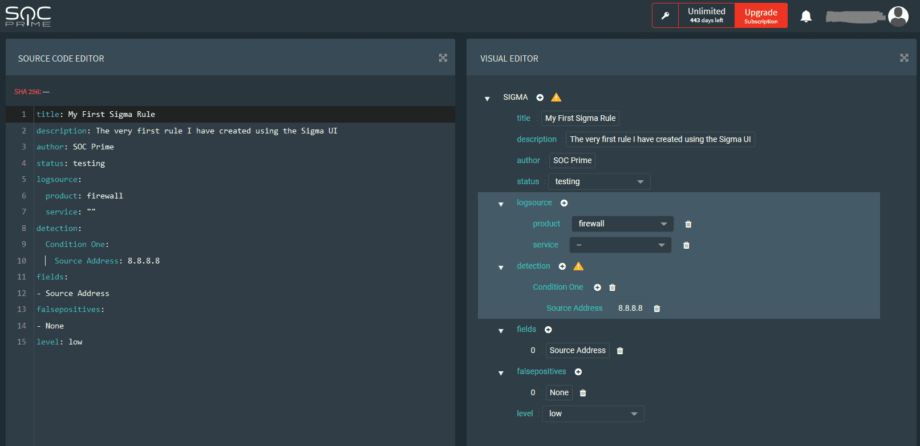

SOC Prime e Sigma

Como uma empresa fundada por engenheiros de segurança, estamos sempre atentos a desenvolvimentos interessantes na indústria e constantemente buscamos maneiras de retribuir à comunidade. A SOC Prime faz isso contribuindo tanto para o desenvolvimento do padrão Sigma quanto atuando como uma ponte entre os autores do Sigma e membros da comunidade do nosso Marketplace de Detecção de Ameaças, que inclui mais de 2200 organizações e mais de 4000 usuários. Além de contribuir com conversores de backend para o projeto Sigma, a SOC Prime hospeda vários recursos que estão disponíveis gratuitamente ao público para auxiliar no desenvolvimento, conversão e consumo de regras Sigma.DesenvolvimentoEmbora a linguagem Sigma seja bastante semântica, reconhecemos que algumas pessoas preferem trabalhar com editores visuais ao desenvolver. Criamos o ‘Sigma UI Editor’; hospedado em nosso Marketplace de Detecção de Ameaças, onde os usuários podem utilizar nossa verificação de sintaxe e funções de exportação para várias plataformas. Gostamos de dizer que este é um IDE online leve para o desenvolvimento de Sigma. Acesse o Sigma UI Editor aqui: https://tdm.socprime.com/sigma/

Acesse o Sigma UI Editor aqui: https://tdm.socprime.com/sigma/

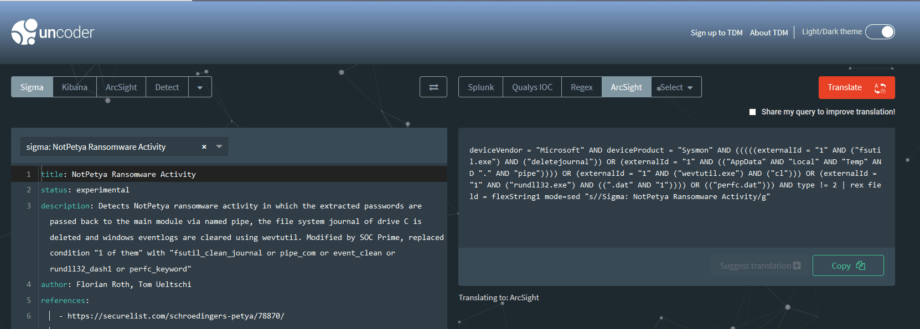

ConversãoA SOC Prime criou o ‘Uncoder.io’ para auxiliar os usuários a pegar consultas de busca de qualquer linguagem suportada e convertê-las em outra. A funcionalidade é semelhante ao Google Tradutor; basta colar uma linguagem, escolher uma linguagem de saída e pressionar traduzir! Usamos a linguagem Sigma como denominador comum para até mesmo possibilitar a conversão entre plataformas. Por padrão, não armazenamos nenhuma informação inserida no tradutor. No entanto, se você encontrar erros com uma conversão em particular, compartilhe sua consulta conosco para que possamos melhorar a ferramenta. Acesse nossa ferramenta de tradução aqui: https://uncoder.io/#

Acesse nossa ferramenta de tradução aqui: https://uncoder.io/#

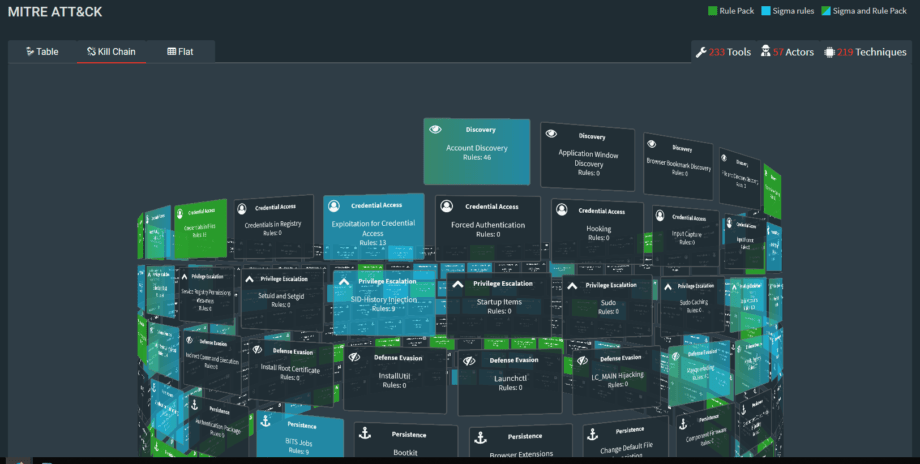

ConsumoA SOC Prime tem o orgulho de hospedar conteúdo Sigma em nosso Marketplace de Detecção de Ameaças. Além do conteúdo feito especificamente para sistemas SIEM populares, o TDM hospeda mais de 200 regras Sigma gratuitas que já vêm pré-convertidas. Com uma comunidade de mais de 2200 organizações e mais de 4000 usuários, damos aos desenvolvedores um espaço comum para compartilhar e consumir conteúdo de detecção. Facilitamos a exploração de regras marcando cada regra com fontes de logs, atores de ameaças e até mesmo TTPs através da matriz MITRE ATT&CK. O cadastro é gratuito e mais de dois terços do nosso conteúdo não custa nada para baixar! Cadastre-se gratuitamente aqui: https://tdm.socprime.comEntusiasmado para criar suas próprias regras Sigma? Explore nosso Guia de Regras Sigma para Iniciantes.

Cadastre-se gratuitamente aqui: https://tdm.socprime.comEntusiasmado para criar suas próprias regras Sigma? Explore nosso Guia de Regras Sigma para Iniciantes.

Aproveitando o Sigma no ArcSight

Testes Iniciais & Configuração1. Faça login no seu ArcSight Command Center ou instância do Logger.

2. Cole sua consulta de teste no campo de busca e escolha um período de tempo.

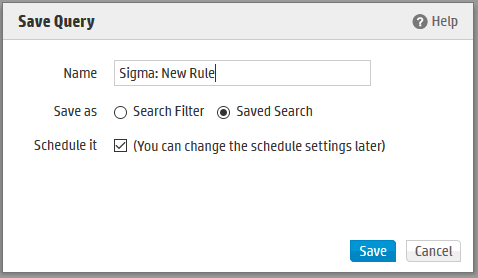

Busca Salva & Agendamento1. Salve a consulta como uma Busca Salva

- Use a nomenclatura ‘Sigma: NOME DA REGRA’. Onde NOME DA REGRA é o Nome da Regra Sigma do TDM.

- Escolha a opção ‘Agendar’

- Selecione Salvar

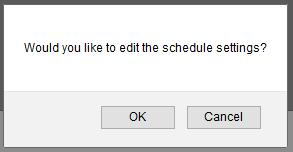

2. Uma caixa de diálogo perguntando “Gostaria de editar as configurações do agendamento?” aparecerá. Selecione OK. 3. Use as seguintes opções de configuração:

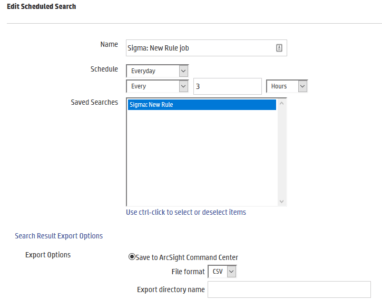

3. Use as seguintes opções de configuração:

-

- Especificar Período de Tempo (Isso dependerá do ambiente e das preferências do usuário)

- Selecione ‘Salvar no ArcSight Command Center’

- Deixe o nome do diretório de exportação vazio

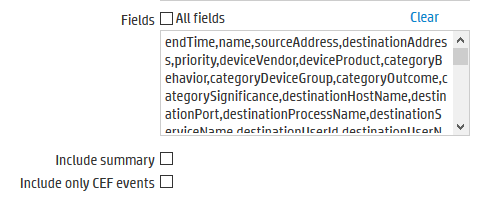

- Desmarque a opção ‘Todos os Campos’

- Cole o seguinte texto na opção ‘Campos’:

endTime,name,sourceAddress,destinationAddress,priority,deviceVendor,deviceProduct,categoryBehavior,categoryDeviceGroup,categoryOutcome,categorySignificance,destinationHostName,destinationPort,destinationProcessName,destinationServiceName,destinationUserId,destinationUserName,deviceAction,deviceAddress,deviceHostname,deviceProcessName,deviceCustomNumber1,deviceCustomNumber1Label,deviceCustomNumber2,deviceCustomNumber2Label,deviceCustomString1,deviceCustomString1Label,deviceCustomString2,deviceCustomString2Label,deviceCustomString3,deviceCustomString3Label,deviceCustomString4,deviceCustomString4Label,deviceCustomString5,deviceCustomString5Label,deviceCustomString6,deviceCustomString6Label,fileName,filePath,flexString1,flexString1Label,flexString2,flexString2Label,sourceHostName,sourcePort,sourceProcessName,sourceServiceName,sourceUserId,sourceUserName

Deixe ‘Incluir resumo’ e ‘Incluir apenas eventos CEF’ desmarcados. 4. Acesse os resultados da busca salva:

4. Acesse os resultados da busca salva:

- Clique em Administração > Busca Salva e depois abra a guia Arquivos de Buscas Salvas. Os arquivos contendo os resultados da busca são exibidos.

- Para baixar e abrir um arquivo, clique em um link na coluna Nome ou clique no ícone de Recuperar na linha

5. OU Revise manualmente os resultados no seguinte diretório./opt/arcsight/logger/userdata/logger/user/logger/data/savedsearch diretório

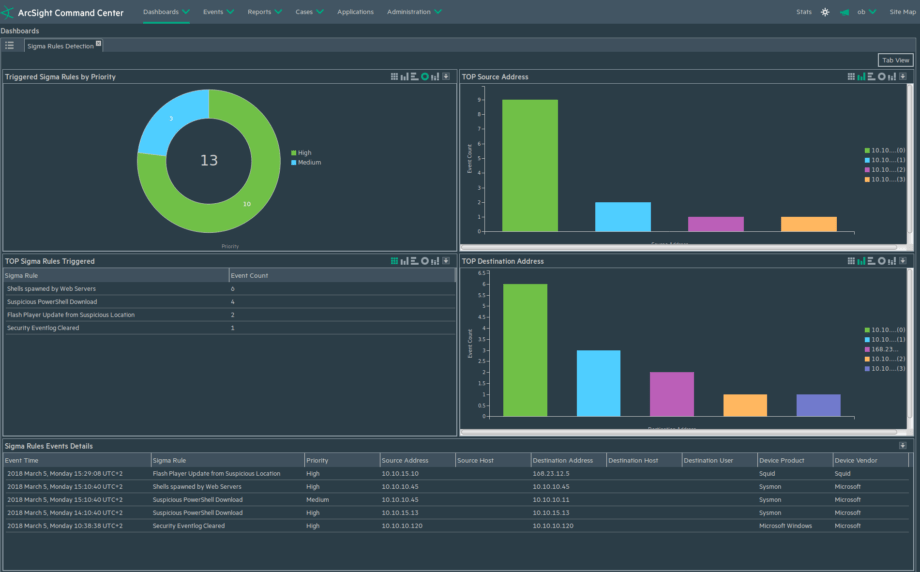

Pacote de Integração de Regras SIGMAEm vez de revisar manualmente os resultados da busca salva, a SOC Prime desenvolveu um framework completo para o ArcSight que automaticamente consome os dados da busca e produz informações acionáveis no ESM. Isso inclui um FlexConnector, Filtro, Painel e Canal Ativo projetados por nossos engenheiros veteranos e testados em nosso próprio SOC. Este pacote é gratuito para download através do nosso Marketplace de Detecção de Ameaças: https://tdm.socprime.com/tdm/info/33/

Este pacote é gratuito para download através do nosso Marketplace de Detecção de Ameaças: https://tdm.socprime.com/tdm/info/33/