O coletivo de hackers patrocinado pelo estado e ligado à Rússia Gamaredon (também conhecido como Hive0051, UAC-0010, Armageddon APT) vem à tona lançando uma nova onda de ciberataques. Observou-se que os adversários estão utilizando novas iterações do malware Gamma, adotando DNS Fluxing para distribuir as cepas maliciosas e levando a mais de 1.000 infecções por dia. A cadeia de infecção apresenta uma abordagem agressiva e inovadora de camadas múltiplas para implantação rápida de várias ramificações independentes de malware.

Detectando os últimos ataques do Hive0051 (também conhecido como UAC-0010, Gamaredon APT)

Hive0051, também conhecido como Gamaredon, e identificado como UAC-0010, permanece uma das ameaças persistentes avançadas mais proeminentes apoiadas pela Rússia na arena cibernética internacional, estando especificamente ativo na linha de frente cibernética ucraniana. Notavelmente, os métodos maliciosos aplicados contra organizações ucranianas são sistematicamente polidos e ampliados para uma gama mais ampla de alvos internacionais de interesse para o governo de Moscou.

Para ajudar as organizações a identificar a atividade maliciosa associada aos últimos ataques do Hive0051, a Plataforma SOC Prime para defesa cibernética coletiva oferece um conjunto de conteúdo de detecção curado abordando as TTPs relevantes dos adversários. Todas as regras são compatíveis com 28 soluções de SIEM, EDR e Data Lake, mapeadas para o framework MITRE ATT&CK® e enriquecidas com inteligência de ameaças extensa para facilitar a investigação de ameaças. Basta clicar no botão Explore Detecções abaixo e imediatamente aprofundar em uma pilha de detecção relevante.

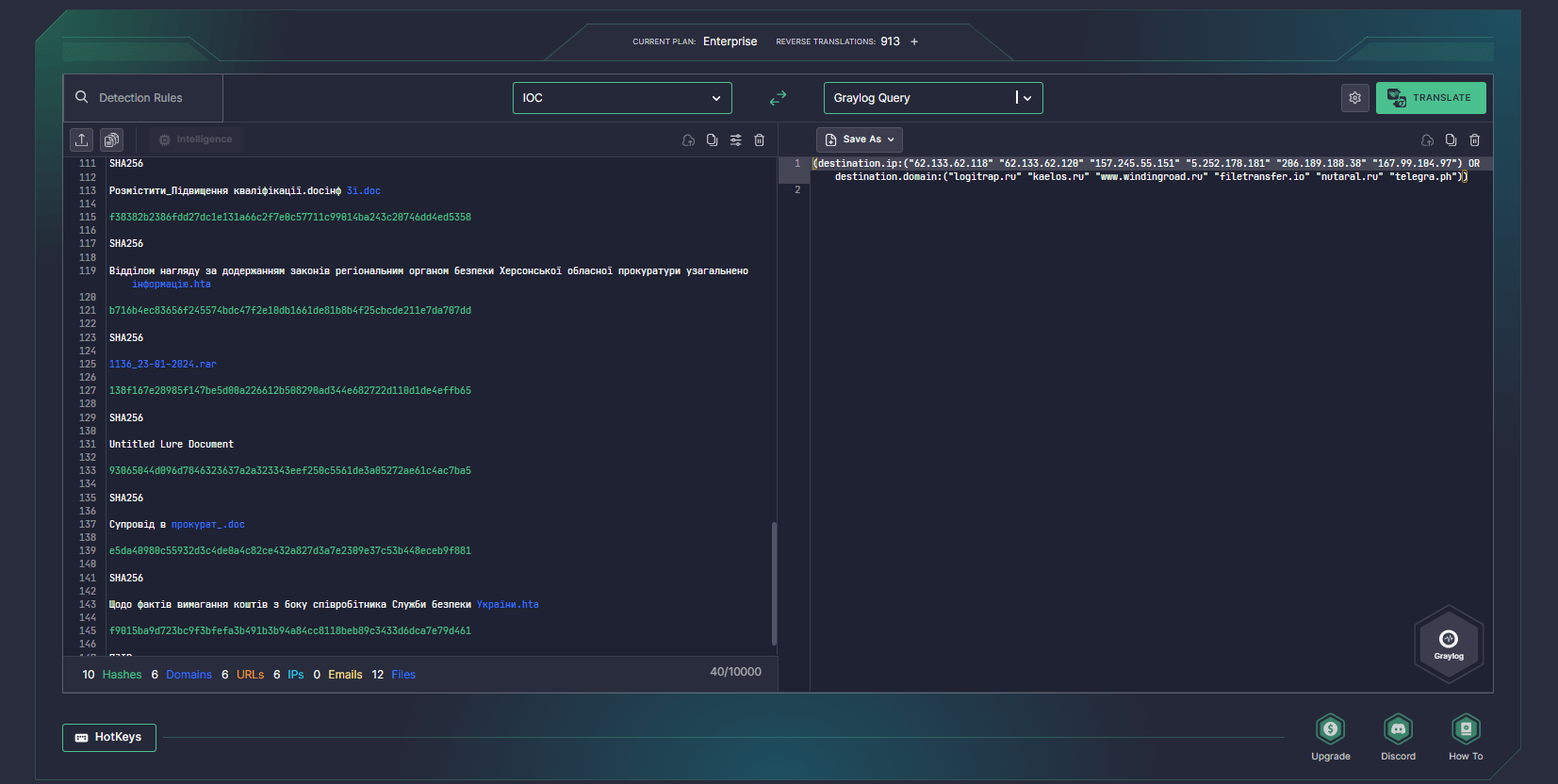

Além disso, para prosseguir com a investigação, os profissionais de segurança podem lançar pesquisas instantâneas usando IoCs fornecidos na pesquisa IBM X-Force. Confie no Uncoder AI da SOC Prime para criar consultas personalizadas baseadas em IoC em questão de segundos e trabalhar com elas automaticamente no ambiente de SIEM ou EDR de sua escolha.

Para obter contexto adicional sobre os ataques do Hive0051 e analisar retrospectivamente as TTPs dos adversários, os especialistas em segurança podem explorar um conjunto de artigos relevantes no blog da SOC Prime para explorar as referências ATT&CK, pacotes de conteúdo relevantes e detalhes de pesquisa.

Análise de Ataque do Hive0051 (também conhecido como Gamaredon APT)

O grupo de ciberespionagem malicioso ligado à Rússia, conhecido como Armageddon APT (Hive0051 ou UAC-0010), foi observado por trás de uma série de ciberataques direcionados à Ucrânia desde o início da guerra cibernética global.

Pesquisadores da IBM X-Force estão acompanhando um aumento na atividade do Hive0051 desde o meio do outono de 2023. Em uma série de ataques em andamento, o grupo APT tem experimentado com variantes novas do malware Gamma.

Notavelmente, Gamaredon lançou múltiplos ataques de phishing contra a Ucrânia em 2022, empregando diversas versões do GammaLoad, incluindo GammaLoad.PS1 entregue via código VBScript nocivo e uma iteração atualizada do malware rastreada como GammaLoad.PS1_v2.

Com base na análise das amostras de isca, entidades militares, policiais e governamentais civis regionais na Ucrânia continuam sendo um alvo principal para o Hive0051. Os agentes maliciosos coletam principalmente inteligência sobre as capacidades militares ucranianas, no entanto, novos acordos de segurança e parceiros que oferecem treinamento e apoio financeiro relacionados à Ucrânia podem ser outra área de interesse do adversário.

Na campanha em andamento, abrangendo o período de novembro de 2023 até o início de março de 2024, Gamaredon demonstrou uma abordagem de infecção altamente sofisticada e agressiva, resultando no aparecimento de três ramificações distintas de malware e permitindo a exfiltração de arquivos em tempo quase real e acesso direto ao teclado. Além disso, a investigação revelou seis documentos de isca em língua ucraniana, predominantemente direcionados a centros de treinamento militar e governamental ucranianos. Adicionalmente, os atacantes rotam sua infraestrutura C2 através de DNS fluxing sincronizado em vários canais, incluindo Telegram, Telegraph e Filetransfer.io. O grupo também demonstrou estar expandindo o alcance e a escala dos ataques, mantendo vários clusters C2 ativos associados a diferentes malwares enquanto abrange centenas de domínios.

Pesquisadores identificam duas cadeias de infecção primárias levando à distribuição do GammaLoad. A primeira utiliza arquivos HTA com código VBScript nocivo para descarregar e carregar o backdoor principal. Outra técnica comumente empregada envolve o uso de documentos do Office com templates remotos para injetar macros VBA, que leva à descarga do mesmo backdoor baseado em VBScript.

Após a execução bem-sucedida do malware, ele emprega técnicas de resolução dinâmica de DNS diversas para resolver os endereços IP dos servidores C2 alvo. Notavelmente, mesmo uma única execução bem-sucedida do GammaLoad pode levar à distribuição de múltiplos payloads em apenas alguns minutos durante a intrusão. Pesquisadores identificaram pelo menos três ramificações separadas de malware, incluindo GammaLoadPlus, GammaSteel, e GammaLoad.PS, instalados imediatamente em um único cliente afetado, cada um equipado com canais de fallback C2 independentes, mecanismos de persistência, artefatos do sistema de arquivos e objetivos.

Em meio à guerra Rússia-Ucrânia em andamento, é altamente provável que Gamaredon priorize a coleta de dados sensíveis referentes à força, efetividade e capacidades de combate das Forças Armadas da Ucrânia, enquanto permanece uma ameaça cibernética desafiadora para o país e seus aliados. O foco do grupo no aumento da sofisticação e evolução das capacidades ofensivas sublinha a necessidade de manter constantemente a vigilância cibernética e aumentar as capacidades de defesa cibernética. A Plataforma SOC Prime para defesa cibernética coletiva fornece um conjunto completo de produtos para Engenharia de Detecção equipada por IA, caça automatizada de ameaças e validação da pilha de detecção, habilitando organizações de qualquer escala a abordar proativamente ameaças emergentes.