Continuamos chamando sua atenção para regras cujas capacidades estão além do conteúdo de detecção mais comum que analisa logs do Sysmon. Hoje em nosso resumo há duas regras para detectar ataques a servidores web, uma continuação de uma série de regras (1, 2) para descobrir traços de ataques do grupo de hackers Outlaw, e conteúdo de detecção que revela a porta dos fundos GRIFFON e o Trojan Qulab.

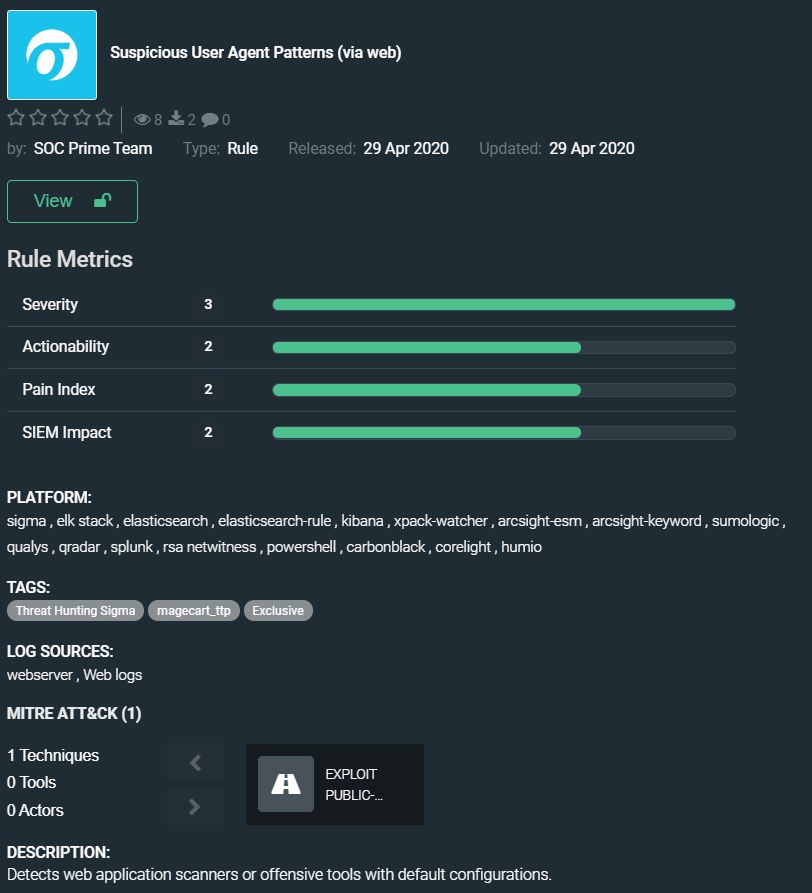

Padrões de User Agent Suspeitos (via web) pela equipe SOC Prime

https://tdm.socprime.com/tdm/info/sPx0vvd77u3g/GuZ7OnEBv8lhbg_iHiB9/?p=1

Esta regra ajuda sua solução de segurança a encontrar User-Agents suspeitos nos logs da web e detectar scanners de aplicativos web ou ferramentas ofensivas com configurações padrão.

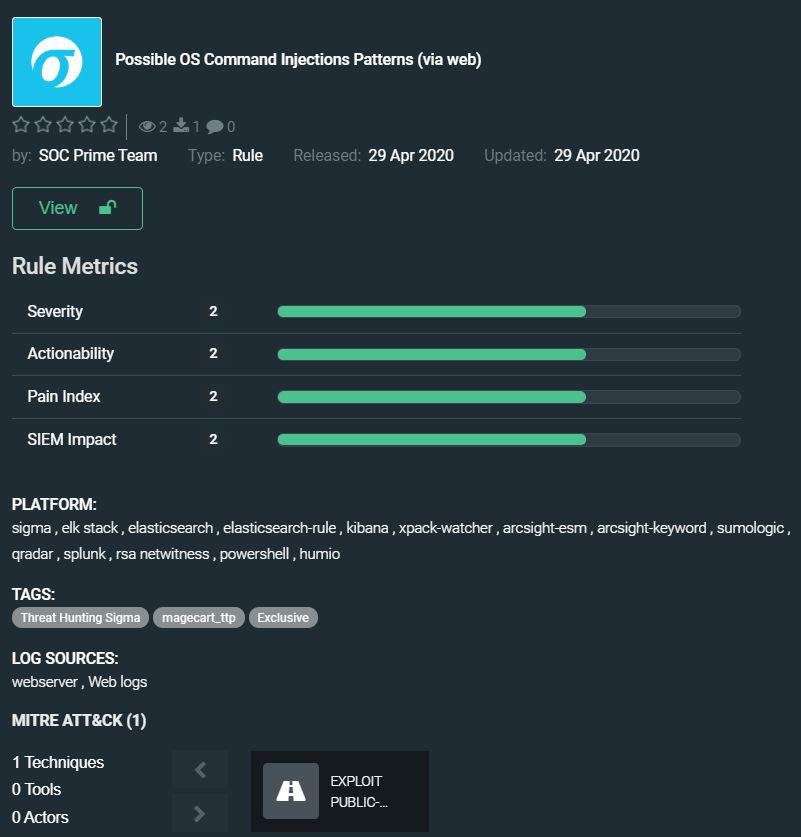

Padrões Possíveis de Injeções de Comandos do SO (via web) pela equipe SOC Prime

https://tdm.socprime.com/tdm/info/NCkwfXD408mF/_QlaxnEBAq_xcQY4Ne4e/?p=1

Esta regra ajuda a proteger seu servidor web de uma ameaça muito maior do que bots maliciosos. Com ela, você pode detectar injeções de shell que permitem que adversários executem comandos arbitrários do sistema operacional em seu servidor web. Injeções de shell podem levar ao comprometimento de outras partes da infraestrutura de hospedagem e movimentação lateral para outros sistemas na rede da sua organização.

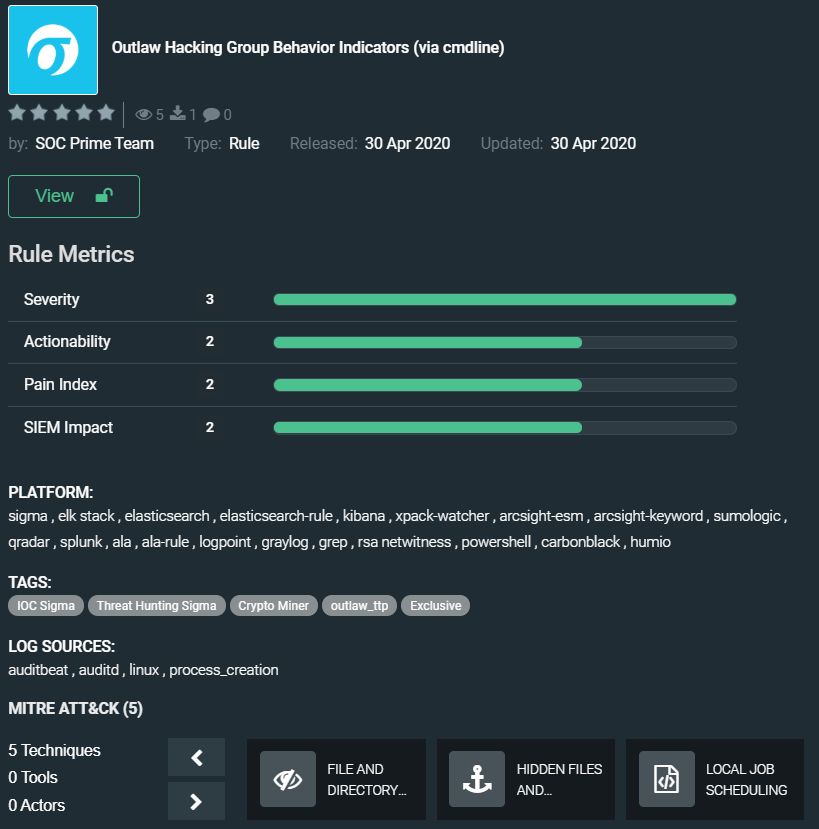

Indicadores de Comportamento do Grupo de Hackers Outlaw (via cmdline) pela equipe SOC Prime

https://tdm.socprime.com/tdm/info/O5ZiqqZ4DzqR/-CHjy3EBjwDfaYjK9Evp/?p=1

Escrevemos sobre este grupo em detalhe em um post na regra Sigma da comunidade. A regra de Indicadores de Comportamento do Grupo de Hackers Outlaw ajuda a detectar ações maliciosas que passam despercebidas por outras regras. Este conteúdo também foi traduzido para mais plataformas do que a regra Sigma universal de caça a ameaças.

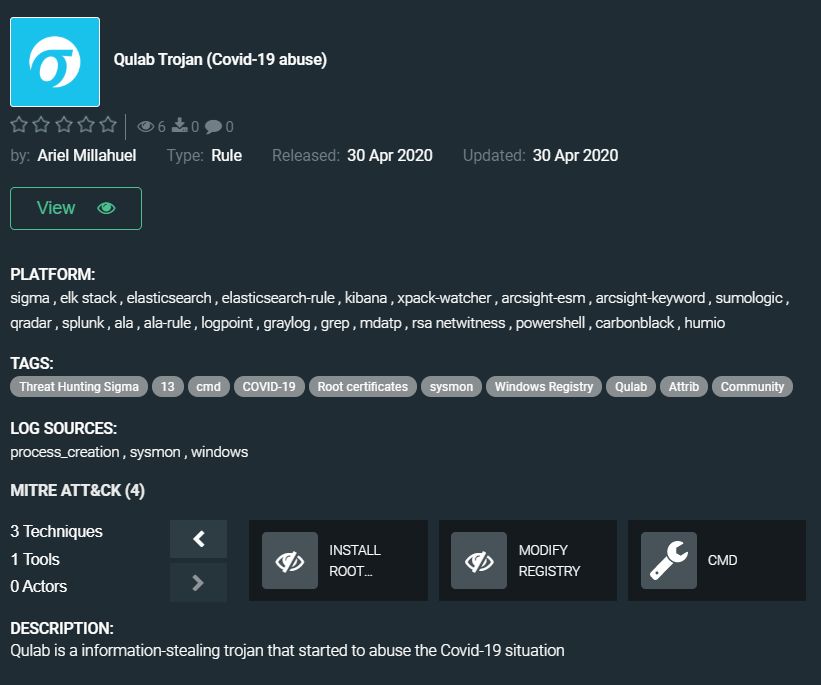

Trojan Qulab (abuso do Covid-19) por Ariel Millahuel

https://tdm.socprime.com/tdm/info/OfeYx3G0RNhn/YiGwynEBjwDfaYjKfkqA/?p=1

A nova regra de Ariel ajuda a detectar o Trojan Qulab Clipper que é usado para monitorar a área de transferência do computador infectado e substituir informações associadas a transações de moeda digital. O Trojan também pode coletar e exfiltrar dados privados da máquina atacada. O Qulab Clipper está sendo distribuído em fóruns de hackers, e pesquisadores descobriram novas versões do malware que apareceram em meio à pandemia de COVID-19.

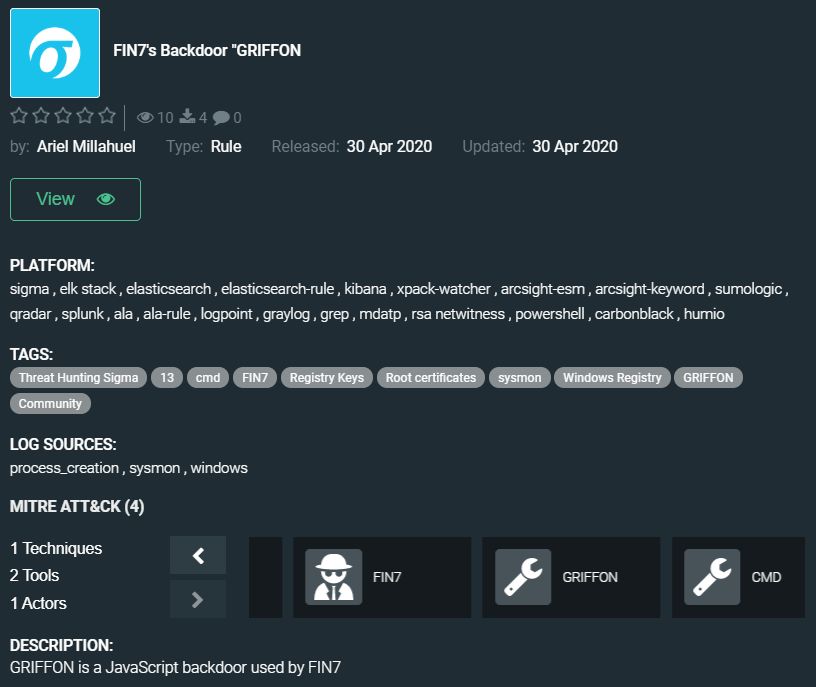

Backdoor “GRIFFON” do FIN7 por Ariel Millahuel

https://tdm.socprime.com/tdm/info/BlYPRF42TjGl/Wgm3ynEBAq_xcQY4h_IZ/?p=1

The FIN7 grupo não precisa de uma introdução especial, eles atacam instituições financeiras em todo o mundo há mais de 6 anos, e a prisão de seus líderes não levou à dissolução do grupo. O backdoor de entrega em JavaScript GRIFFON foi detectado em seus ataques recentes, cibercriminosos abusam do controle ActiveX para executar automaticamente a macro maliciosa após a ativação do conteúdo do documento. A regra Sigma de caça às ameaças da comunidade por Ariel Millahuel identifica características do backdoor GRIFFON que é usado para coletar informações e baixar outras ferramentas usadas pelo grupo.

As regras desta coleção têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

Táticas: Acesso Inicial, Execução, Persistência, Evasão de Defesa

Técnicas: Exploit de Aplicações Expostas (T1190), Interface de Linha de Comando (T1059), Modificação de Permissões de Arquivo e Diretório (T1222), Arquivos e Diretórios Ocultos (T1158), Agendamento de Tarefas Locais (T1168), Script (T1064), Instalar Certificado Raiz (T1130), Modificar Registro (T1112)

Participe do nosso programa Threat Bounty, escreva e publique conteúdo útil de detecção, e talvez na próxima semana sua regra apareça no resumo e sua entrevista seja publicada em nosso blog.

Saiba mais sobre o programa: https://my.socprime.com/en/tdm-developers

Leia entrevistas com nossos principais desenvolvedores: https://socprime.com/en/tag/interview/