Esta semana, em nosso resumo, há regras desenvolvidas exclusivamente por participantes do Programa de Recompensa por Ameaças.

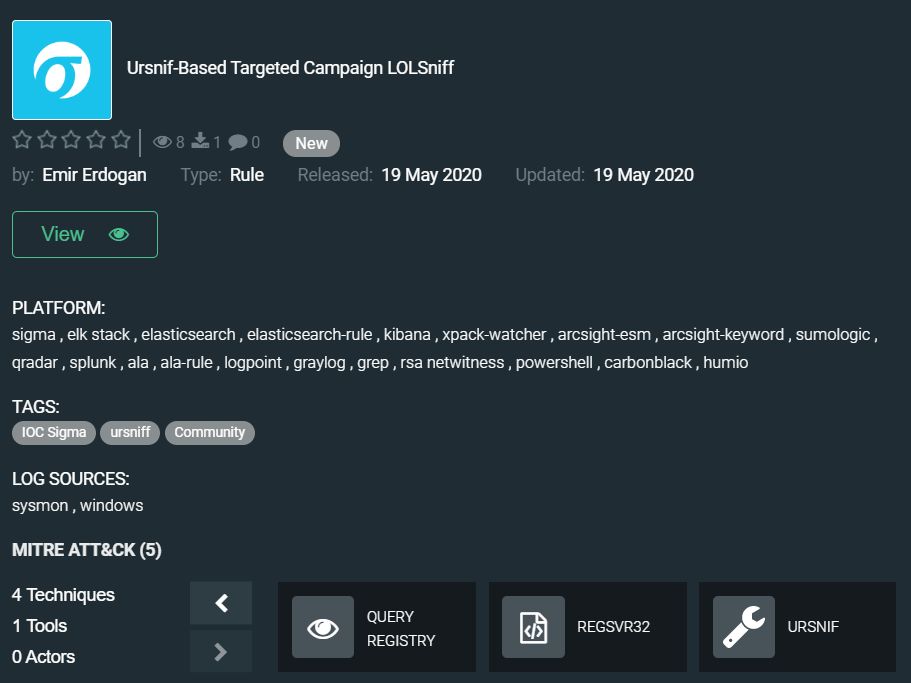

Ator de ameaças por trás da recente variante Ursnif possivelmente conduz operações de cibercrime direcionadas que ainda estão em andamento. No centro dessas campanhas está uma variante do Trojan Ursnif que foi reutilizada como um downloader e ferramenta de reconhecimento para atender às necessidades especiais do ator. As técnicas utilizadas por esse ator, como LOLBins, forte ofuscação, bem como interfaces COM e os TTPs observados por outros em estágios posteriores de um ataque, como utilização de frameworks pós-exploração (Cobalt Strike) e clientes VNC (TeamViewer), sugerem que este ator está envolvido em ataques direcionados. Os ataques têm ocorrido há meses sem muita atenção pública. Campanha Direcionada Baseada em Ursnif LOLSniff a regra de Emir Erdogan descobre a atividade deste Trojan ajudando a parar o ataque nas fases iniciais: https://tdm.socprime.com/tdm/info/OWYy5tF4Yis6/PCE5LXIBjwDfaYjKqJBf/?p=1

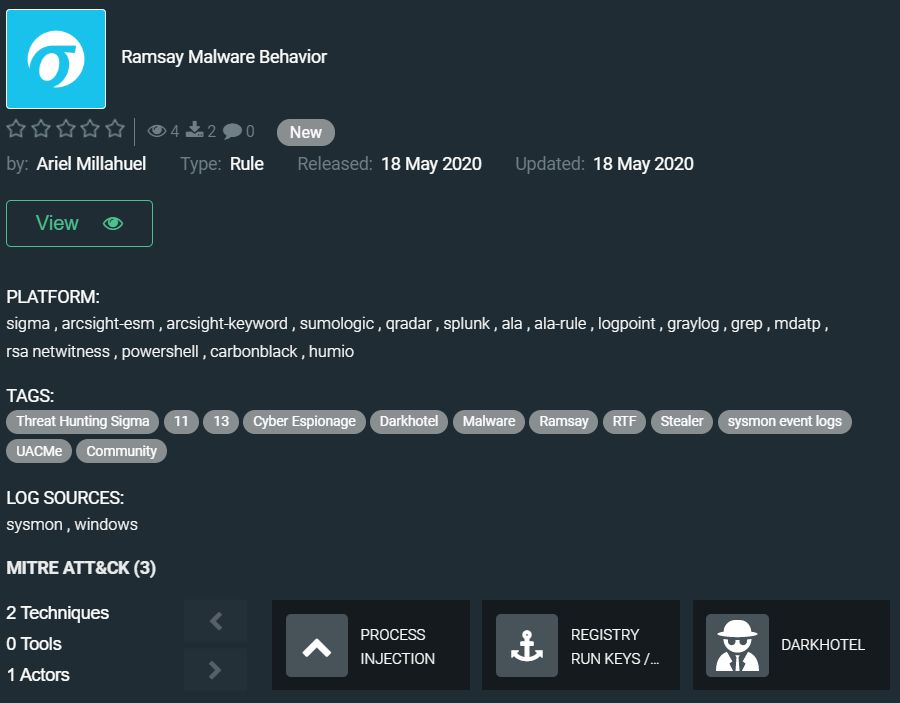

Pesquisadores da ESET descobriram um framework de ciberespionagem anteriormente não relatado que chamaram de Ramsay e que é projetado para a coleta e exfiltração de documentos sensíveis e é capaz de operar em redes isoladas (air-gapped). Pesquisadores identificaram três versões diferentes do malware, cada uma foi diferente e infectou vítimas por métodos variados, mas em seu cerne, o papel principal do malware era escanear um sistema infectado e reunir documentos Word, PDF e ZIP em uma pasta de armazenamento oculta, pronta para ser exfiltrada posteriormente. Outras versões também incluíam um módulo de propagação que anexava cópias do malware Ramsay a todos os arquivos PE (executáveis portáteis) encontrados em drives removíveis e compartilhamentos de rede. Acredita-se que este seja o mecanismo que o malware estava empregando para saltar a brecha de ar e alcançar redes isoladas, já que era mais provável que os usuários movessem os executáveis infectados entre as diferentes camadas da rede da empresa, acabando por chegar a um sistema isolado. Ariel Millahuel desenvolveu uma regra de caça a ameaças comunitária para identificar o Comportamento do Malware Ramsay: https://tdm.socprime.com/tdm/info/WZnAdFuEiaVX/vyE1J3IBjwDfaYjKtYkQ/?p=1

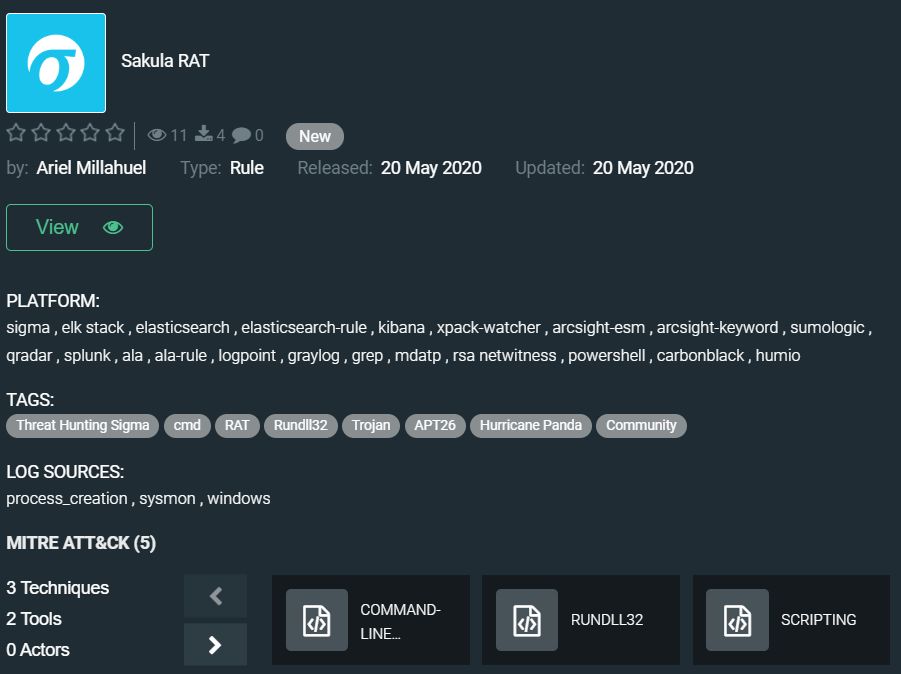

Sakula RAT é a segunda regra de caça a ameaças comunitária lançada por Ariel Millahuel. Sakula RAT (também conhecido como Sakurel e VIPER) surgiu pela primeira vez em novembro de 2012, possibilita a um adversário executar comandos interativos, bem como baixar e executar componentes adicionais. Sakula usa comunicação HTTP GET e POST para comando e controle (C2). A comunicação de rede é ofuscada com uma codificação XOR de byte único. Sakula também utiliza codificação XOR de byte único para ofuscar várias strings e arquivos incorporados na seção de recursos, que são subsequentemente usados para contornar o Controle de Conta de Usuário (UAC) em sistemas de 32 e 64 bits. A maioria das amostras mantém a persistência através de uma chave Run do registro, embora algumas amostras se configurem como um serviço. Link para a regra: https://tdm.socprime.com/tdm/info/dZ0LlEq1KcRv/1-aMMXIBv8lhbg_iM9Qo/?p=1

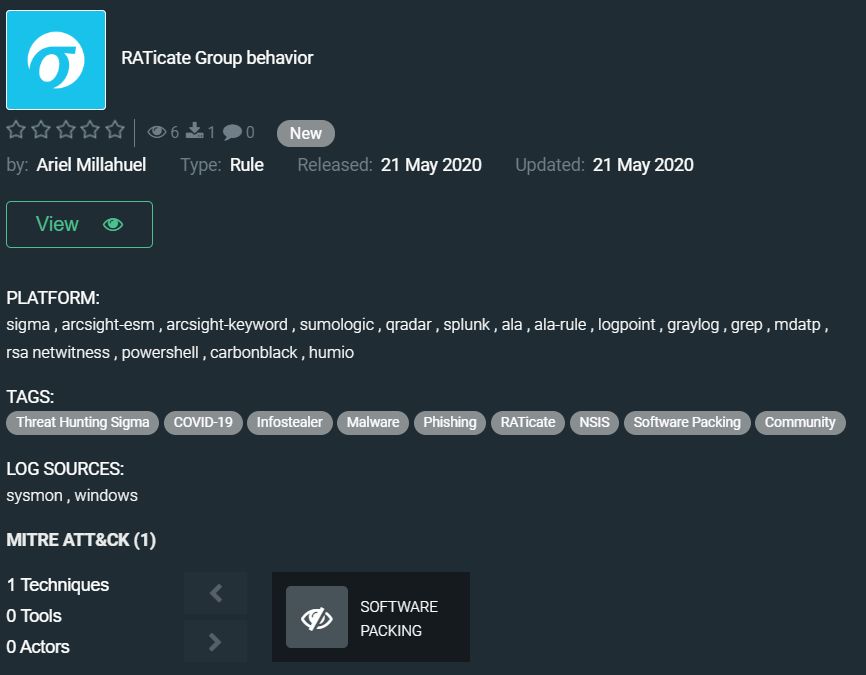

E a última regra de Ariel para o resumo de hoje é comportamento do Grupo RATicate. Pesquisadores de segurança da Sophos identificaram um grupo de hackers que abusou de instaladores NSIS para implantar Trojans de acesso remoto e malware de roubo de informações em ataques que visam empresas industriais. Eles descobriram que ataques do RATicate têm como alvo empresas industriais da Europa, do Oriente Médio e da República da Coreia como parte de cinco campanhas separadas, embora os pesquisadores suspeitem que o RATicate esteja por trás de outras campanhas similares no passado. Essas campanhas visaram vários tipos de entidades do setor industrial, variando de empresas voltadas para manufatura a firmas de investimento e empresas de internet. Aqui você pode baixar a regra Comportamento do Grupo RATicate para sua solução de segurança: https://tdm.socprime.com/tdm/info/ctvl1GjnfAFH/FyHCNnIBjwDfaYjKe5fQ/?p=1

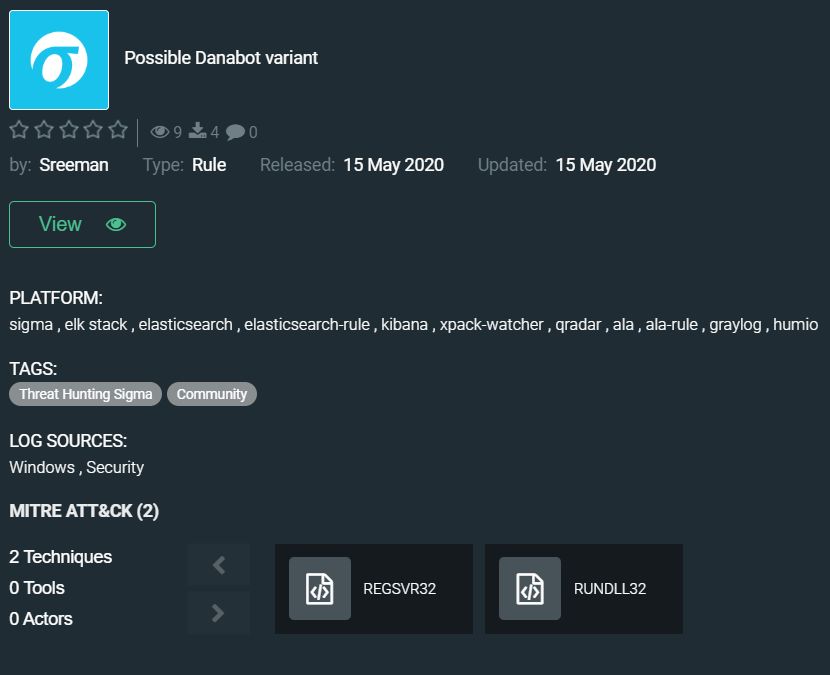

Finalizamos nosso resumo com a regra comunitária de Sreeman projetada para detectar as amostras recentemente descobertas do Danabot. Primeiramente detectado em maio de 2018, o DanaBot é um poderoso trojan bancário que historicamente se concentrou fortemente em instituições de serviços financeiros na América do Norte, Austrália e Europa. O malware cresceu rapidamente desde que foi detectado pela primeira vez, principalmente devido à sua modularidade e métodos de distribuição. Semelhante ao trojan bancário Zeus, o DanaBot é conhecido por seus módulos plug-and-play, que podem alterar drasticamente táticas e prioridades. O DanaBot está “sobrecarregado” com módulos e melhorias, fornecendo aos atacantes em todo o mundo uma ferramenta poderosa para ciberataques. Desde que este malware surgiu na cena dos trojans bancários, tem sido um campeão de peso, causando danos significativos onde quer que vá. Confira a regra aqui: https://tdm.socprime.com/tdm/info/8MnRbno0JNH8/MowrGHIB1-hfOQirhDbo/

As regras desta coleção têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Táticas: Evasão de Defesa, Execução, Persistência, Escalada de Privilégios, Descoberta

Técnicas: Regsvr32 (T1117), Rundll32 (T1085), Empacotamento de Software (T1027.002), Script (T1064), Interface de Linha de Comando (T1059), Chaves de Registro/Passa a senha ou Exclusivo (T1060), Injeção de Processo (1055), Instalar Certificado Raiz (T1130), Modificar Registro (T1112), Consultar Registro (T1012)

Link para nosso último resumo: https://socprime.com/en/blog/rule-digest-rce-cve-oilrig-and-more/

Até a próxima semana.