Este digest inclui regras de ambos os membros do Programa Bounty de Ameaças e da Equipe SOC Prime.

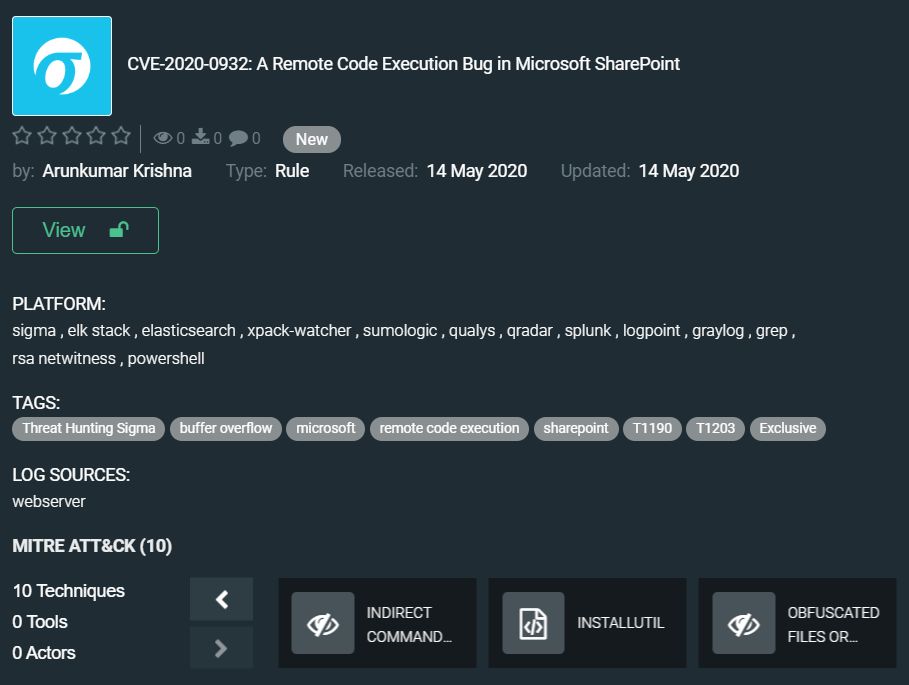

Vamos começar com regras de Arunkumar Krishna que estrearão em nosso Digest de Regras com CVE-2020-0932: Uma Falha de Execução Remota de Código no Microsoft SharePoint.

O CVE-2020-0932 foi corrigido em abril, ele permite que usuários autenticados executem código arbitrário em um servidor SharePoint. A configuração padrão do SharePoint permite que qualquer usuário autenticado explore essa vulnerabilidade. Tais falhas eram populares entre os atacantes no passado, por isso seria útil ter uma regra que descobrisse tentativas de exploração: https://tdm.socprime.com/tdm/info/zzrJT94vXLN2/4iG6EnIBjwDfaYjKDnwP/

Arunkumar também postou regras YARA para rastrear a exploração desta vulnerabilidade: https://tdm.socprime.com/tdm/info/vMZFVxJCHsrf/2uapEnIBv8lhbg_iH76X/

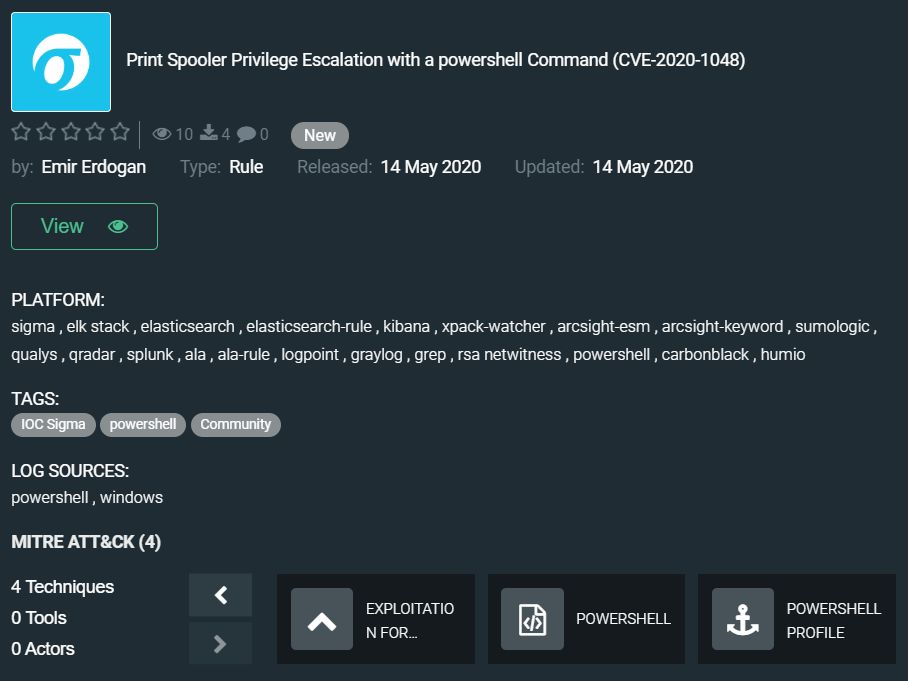

Emir Erdogan publicou uma regra para uma vulnerabilidade muito recente corrigida esta semana – Escalonamento de Privilégio do Print Spooler com um Comando powershell (CVE-2020-1048). Os atacantes podem explorar esta vulnerabilidade e executar código arbitrário com privilégios elevados do sistema para instalar malware, modificar dados ou criar novas contas com direitos de usuário completo. Eles também podem usá-la para elevar privilégios, contornar regras de EDR, ganhar persistência e muito mais. Um exploit de PoC também está disponível para esta falha de segurança.

A regra de Emir Erdogan é uma regra da Comunidade e está disponível para todos os usuários registrados do TDM, confira: https://tdm.socprime.com/tdm/info/durVnL5VeTW2/d4y1EnIB1-hfOQirFzA6/

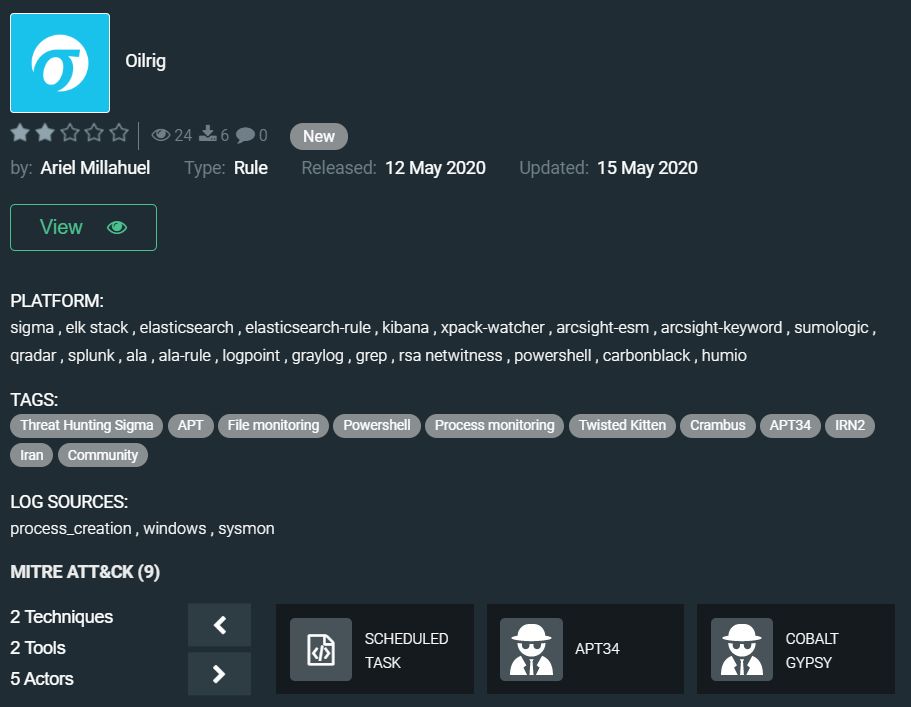

A próxima regra em nosso digest é enviada por um dos nossos mais ativos membros do Programa Bounty de Ameaças cujas regras aparecem no blog toda semana, e você pode ler sua entrevista aqui. Nova regra da Comunidade por Ariel Millahuel descobre atividade de ciberespionagem Oilrig. O grupo Oilrig também conhecido como APT34 e Helix Kitten tem realizado ciberataques no interesse do governo iraniano desde 2014. Eles são mais ativos no Oriente Médio, mas este ano atualizaram seu arsenal para

Oilrig group also known as APT34 and Helix Kitten has performed cyberattacks in the interests of the Iranian government since 2014. They are most active in the Middle East, but this year they updated their arsenal to atacar entidades do governo dos EUA. Pesquisadores de segurança estão descobrindo regularmente novas ferramentas relacionadas a este grupo APT. A regra publicada por Ariel é baseada em descobertas recentes e pode detectar atividade do grupo Oilrig na rede da sua organização: https://tdm.socprime.com/tdm/info/Nvw0NkZgaA6d/JCEsoXEBjwDfaYjK9SI6/

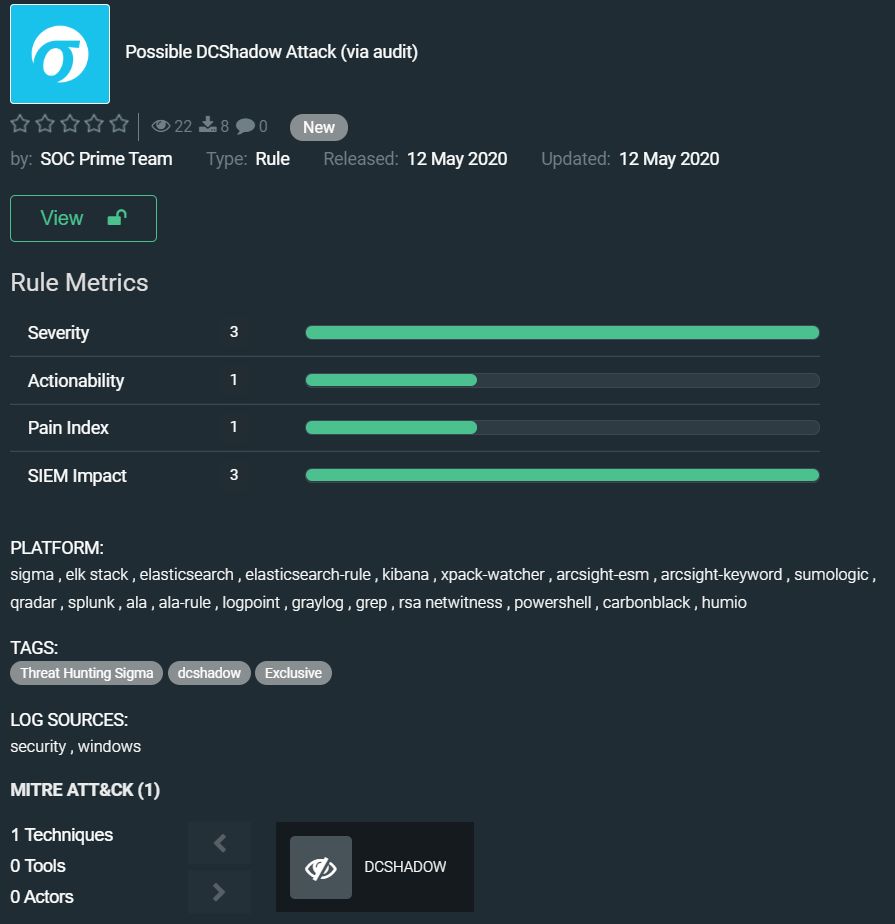

A regra da Equipe SOC Prime detecta ataque DCShadow no Controlador de Domínio (DC). Os adversários podem usar recursos do Mimikatz para criar um DC do Active Directory falso e fazer alterações em um DC legítimo através da replicação. Você pode ler mais sobre este ataque aqui: https://attack.stealthbits.com/how-dcshadow-persistence-attack-works

Link para download Possível Ataque DCShadow (via auditoria) regra exclusiva aqui: https://tdm.socprime.com/tdm/info/i7cPkU1ko5H7/ATk-0G0BLQqskxffBI6L/

A última regra no digest de hoje é Possível uso de REG.EXE para persistência (via linha de comando) pela Equipe SOC Prime. Malware avançado moderno frequentemente usa o registro do Windows para persistência e até mesmo execução sem arquivo. A regra detecta tentativas de estabelecer um ponto de apoio em um host comprometido: https://tdm.socprime.com/tdm/info/eri0Ie3zVuoB/hSGzwXEBjwDfaYjKpEI5/?p=1

As regras desta coleção têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

Táticas: Evasão de Defesa, Movimento Lateral, Comando e Controle, Acesso Inicial, Acesso a Credenciais, Escalonamento de Privilégio, Execução

Técnicas: Token de Acesso a Aplicação (T1527) Ofuscação de Dados (T1001), Explorar Aplicação Exposta (T1190), Exploração para Acesso a Credenciais (T1212), Exploração para Escalonamento de Privilégio (T1068), Exploração de Serviços Remotos (T1210), Modificação de Permissões de Arquivos e Diretórios (T1222), Execução de Comandos Indiretos (T1202), InstallUtil (T1118), Arquivos ou Informações Ofuscados (T1027)