Olá a todos, estamos de volta com cinco novas regras enviadas esta semana pelos participantes do Programa de Recompensas de Ameaças. Você pode conferir nossos resumos anteriores aqui, e se você tiver alguma pergunta, seja bem-vindo ao chat.

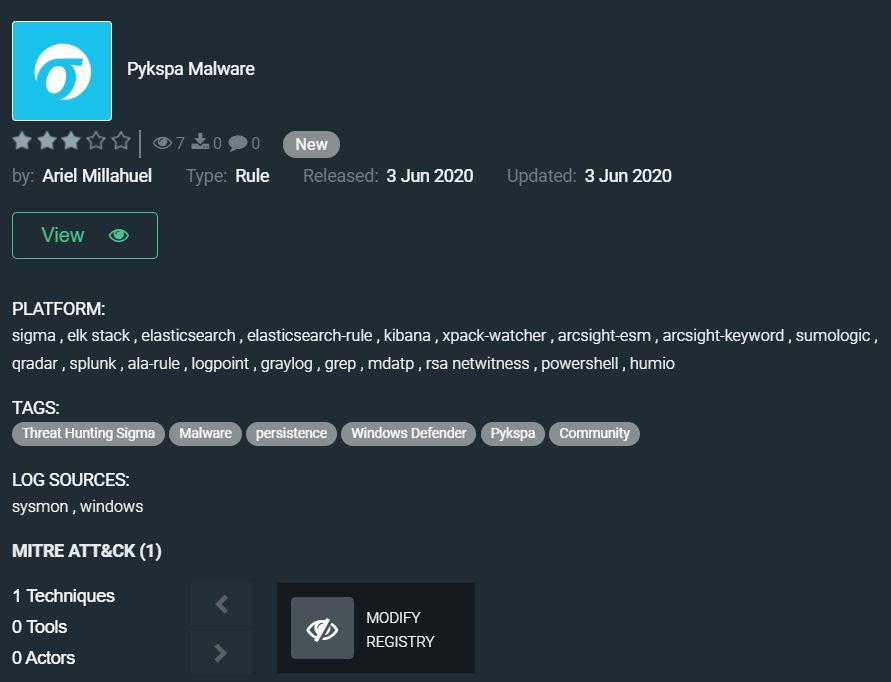

O malware tipo worm Pykspa pode se instalar para manter persistência, ouvir a porta de entrada para comandos adicionais e soltar ferramentas maliciosas adicionais no sistema. O malware cria arquivos em fluxos de dados alternativos e pode realizar operações de reconhecimento, como ler dados da área de transferência e teclas pressionadas. Pykspa também contém mecanismos evasivos, como detecção de movimento do cursor e pode desativar o Windows Defender. A regra de caça a ameaças da comunidade por Ariel Millahuel permite que sua solução de segurança encontre essa ameaça: https://tdm.socprime.com/tdm/info/rcY5qc7SEawT/_grReXIBAq_xcQY4Z2Yi/?p=1

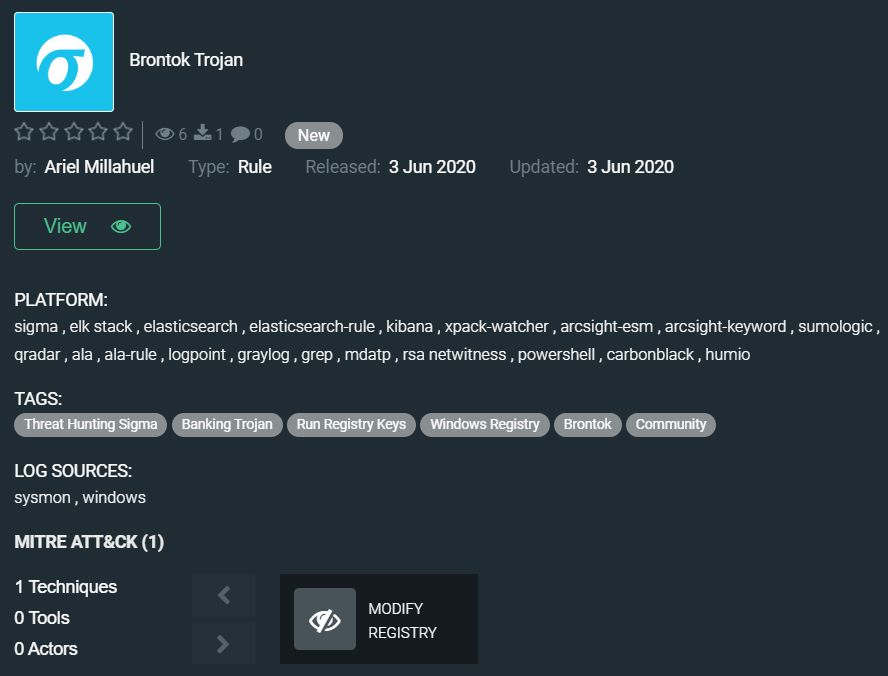

A seguinte regra apresentada também é de Ariel. Ela permite que sua solução de segurança detecte o Trojan Brontok, que não possui análises de destaque ou conexões descobertas com qualquer grupo conhecido de crimes cibernéticos até agora. O software malicioso apareceu pela primeira vez no ano passado, e o último exemplo apareceu no any.run nesta semana. Apesar da falta de atenção da mídia, o Trojan Brontok é desenvolvido ativamente e usado em campo: https://tdm.socprime.com/tdm/info/Hz9ZYxXcZO7V/PYzOeXIB1-hfOQirXnPb/?p=1

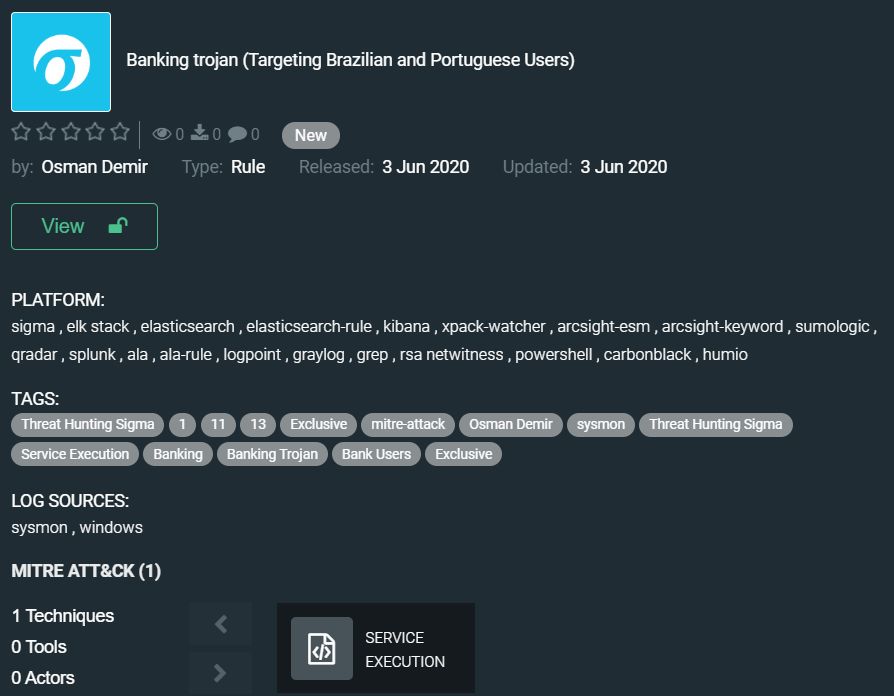

A regra seguinte por Osman Demir ajuda a detectar o Trojan bancário ainda sem nome que foi criado para impactar usuários de determinadas organizações bancárias em Portugal e Brasil. A URL do instalador inicial foi coletada inicialmente do 0xSI_f33d – um feed que compila campanhas de phishing e malware que visam apenas cidadãos portugueses. O Trojan possui um forte mecanismo AntiVM e um recurso para “desinfectar” o dispositivo (após um comando provavelmente recebido do C2). Ele pode detectar a versão do SO, capturar programas de segurança que estão em execução (AVs, etc.), matar o próprio Trojan dos processos em execução, verificar qual navegador está em execução e criar janelas sobrepostas para coletar detalhes bancários e enviá-los para o servidor C2. Confira a regra aqui: https://tdm.socprime.com/tdm/info/2PkMG33DPVZY/MozLeXIB1-hfOQirPHO6/?p=1

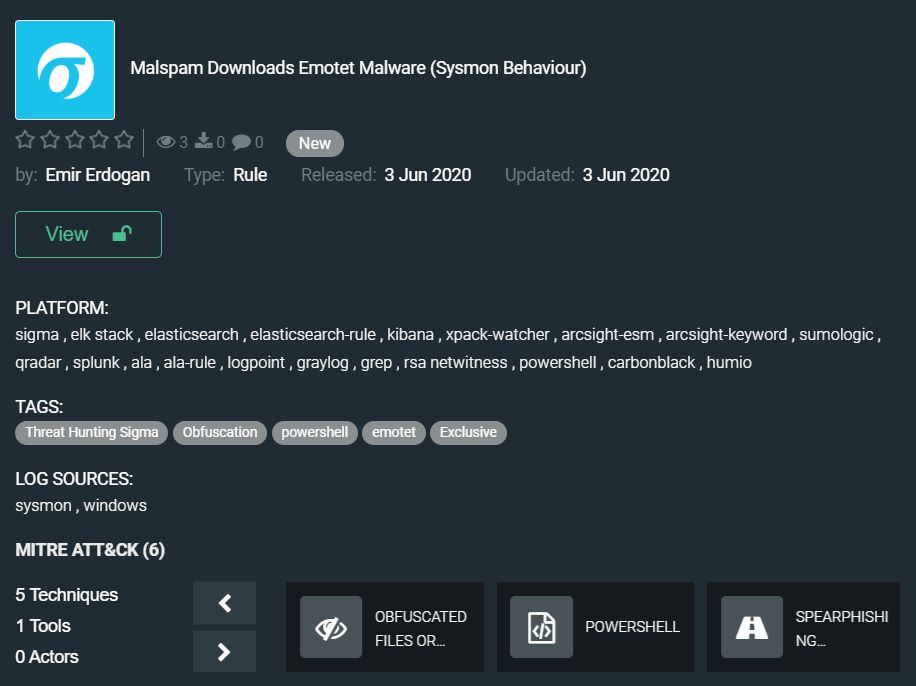

O malware Emotet é uma das ameaças mais sérias para negócios, e nunca podemos ter muitas regras para detectá-lo. Outra regra de caça a ameaças por Emir Erdogan permite que sua solução detecte essa ameaça em um estágio inicial do ataque e ajude a identificar sistemas comprometidos antes que o Emotet entregue a próxima carga útil: https://tdm.socprime.com/tdm/info/ZVzZLqsN5xom/OIzMeXIB1-hfOQir2HP6/?p=1

Queremos acreditar que os criadores da botnet Emotet não ignorarão as férias de verão este ano. Para mais regras para detectar malware Emotet, consulte o Mercado de Detecção de Ameaças.

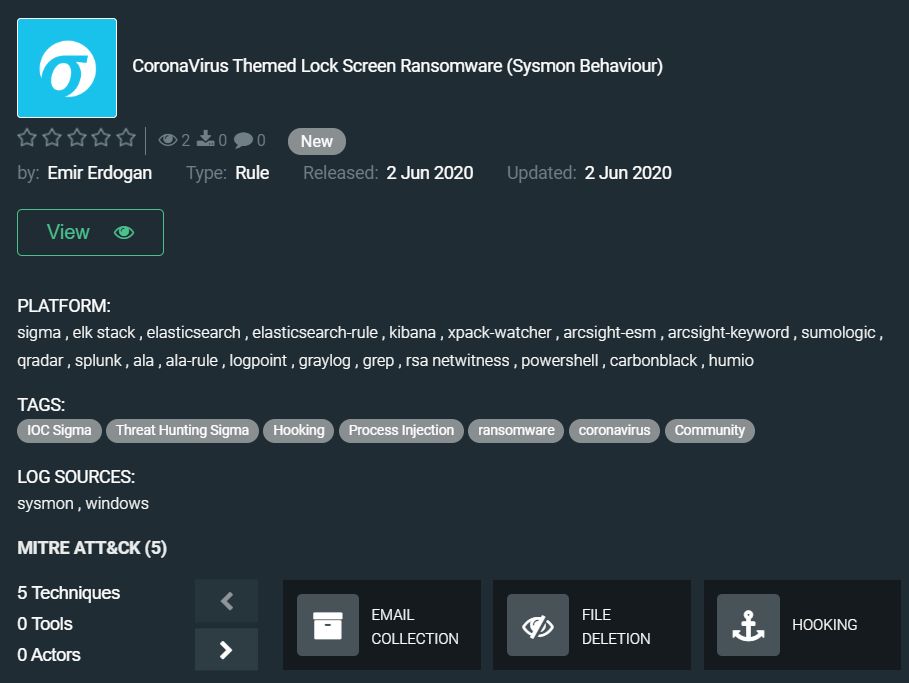

A última regra da nossa coleção também foi publicada por Emir Erdogan. Ela detecta o ransomware de Tela de Bloqueio que está fazendo um retorno após os autores de ransomware pararem de usar essa forma de software malicioso por algum tempo: https://tdm.socprime.com/tdm/info/EjBcNQcv2luc/sYxrdHIB1-hfOQirym9A/?p=1

Considerando que um ransomware de tela de bloqueio bloqueia seu sistema operacional em vez de apenas alguns arquivos escolhidos como a maioria dos ransomwares, torna o ransomware de tela de bloqueio mais problemático. A boa notícia é que os operadores desse ransomware não estão roubando dados para pressionar suas vítimas.

As regras têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio,

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Táticas: Coleta, Evasão de Defesa, Persistência, Escalada de Privilégio, Acesso a Credenciais, Execução, Acesso Inicial

Técnicas:

Coleta de Email (T1114), Exclusão de Arquivo (T1107), Hooking (T1179), Modificar Registro (T1112), Injeção de Processo (T1055), Interface de Linha de Comando (T1059), Arquivos ou Informações Ofuscadas (T1406), PowerShell (T1086), Spearphishing com Anexo (T1193), Spearphishing com Link (T1192), Execução de Serviço (T1035)

Aguarde o próximo resumo em uma semana.

PS

Não perca as Palestras Semanais sobre Notícias de Última Hora em Cibersegurança: https://my.socprime.com/en/weekly-talks/

Sintonize-se nas palestras semanais da Equipe SOC Prime organizadas por Andrii Bezverkhyi junto com nosso Arquiteto de Soluções, Nate Guagenti, e Adam Swan, Engenheiro Sênior de Caça a Ameaças. Vamos discutir dicas e truques práticos sobre como enfrentar ameaças cibernéticas modernas associadas às últimas TTPs, atividades APT e desafios de segurança do trabalho remoto. Quer bater um papo? Você pode apresentar suas perguntas durante o chat ao vivo durante estas sessões.

Fique seguro!