Temos o prazer de apresentar a você o último Digest de Regras, que, ao contrário do digest anterior, consiste apenas em regras desenvolvidas pela Equipe do SOC Prime. Esta é uma espécie de seleção temática, já que todas essas regras ajudam a encontrar atividade maliciosa via cmdline analisando logs sysmon.

Mas antes de passar diretamente para o Digest de Regras, vamos lembrar quais regras do Programa de Recompensas de Ameaças da SOC Prime foram publicadas em nosso blog esta semana.

Regra da Semana: Turla Group por Ariel Millahuel: https://socprime.com/blog/rule-of-the-week-turla-group/

Conteúdo de Detecção: Ransomware Scarab por Ariel Millahuel: https://socprime.com/blog/detection-content-scarab-ransomware/

Conteúdo de Caça às Ameaças: detecção de malware PipeMon por Ariel Millahuel: https://socprime.com/blog/threat-hunting-content-pipemon-malware-detection/

IOC Sigma: Atividades do Grupo APT GreenBug por Emir Erdogan: https://socprime.com/blog/ioc-sigma-greenbug-apt-group-activities/

Conteúdo de Detecção: Malspam Baixa Malware Zloader por Emir Erdogan: https://socprime.com/blog/detection-content-malspam-downloads-zloader-malware/

Agora vamos ver quais regras entraram no digest esta semana.

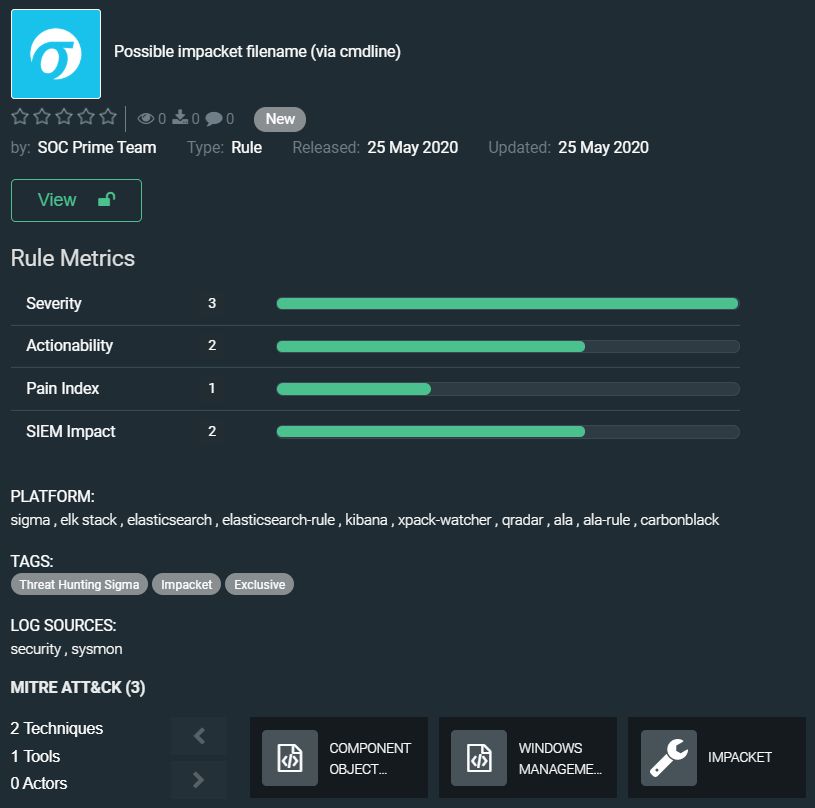

Possível nome de arquivo impacket (via cmdline) pela Equipe SOC Prime

https://tdm.socprime.com/tdm/info/BPKo7b7xyKlM/0QphTHIBAq_xcQY4IElg/?p=1

Impacket é uma coleção de módulos de código aberto escrita em Python para construir e manipular programaticamente protocolos de rede. Impacket contém várias ferramentas para execução remota de serviços, manipulação de Kerberos, descarregamento de credenciais do Windows, sniffing de pacotes e ataques de retransmissão. Nomes de arquivos padrão existem no diretório do Windows (ou seja, C:windows) e contêm o padrão __##### como resultado de ‘__’ + str(time.time()). Os resultados podem estar vazios ou conter a saída do comando (ou seja, a saída de comandos de descoberta como net/ipconfig/etc)

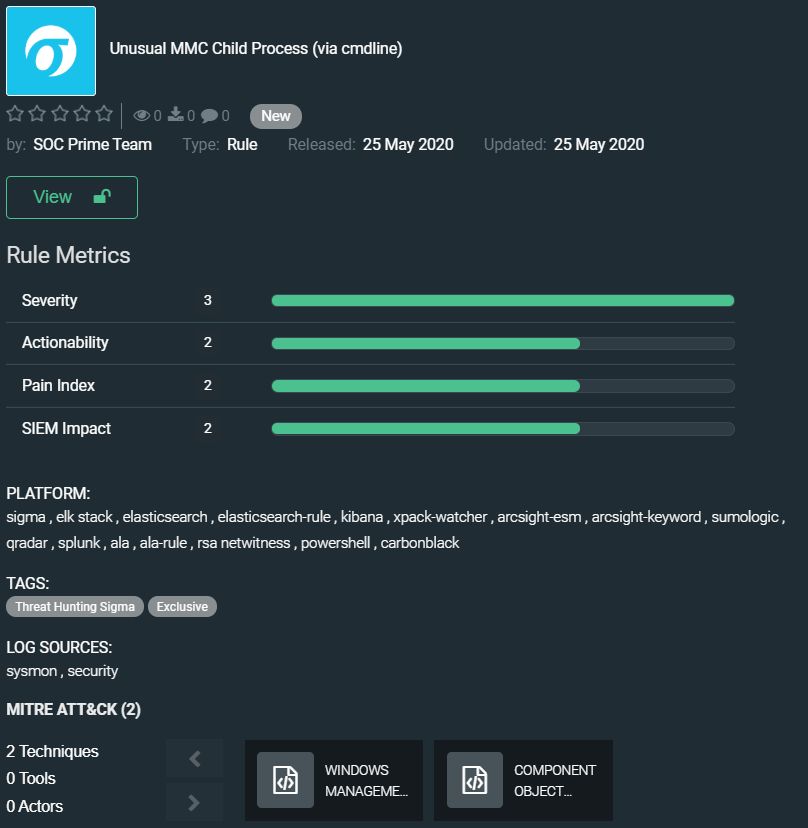

Processo filho MMC incomum (via cmdline) pela Equipe SOC Prime

https://tdm.socprime.com/tdm/info/x37MWadchVPb/M-ZlTHIBv8lhbg_iteTp/?p=1

O Console de Gerenciamento Microsoft (MMC) é um componente do sistema operacional Windows que fornece aos administradores de sistema e usuários avançados uma interface para configurar e monitorar o sistema. O MMC pode ser abusado via com/dcom para movimento lateral ou para disfarçar cadeias de processos.

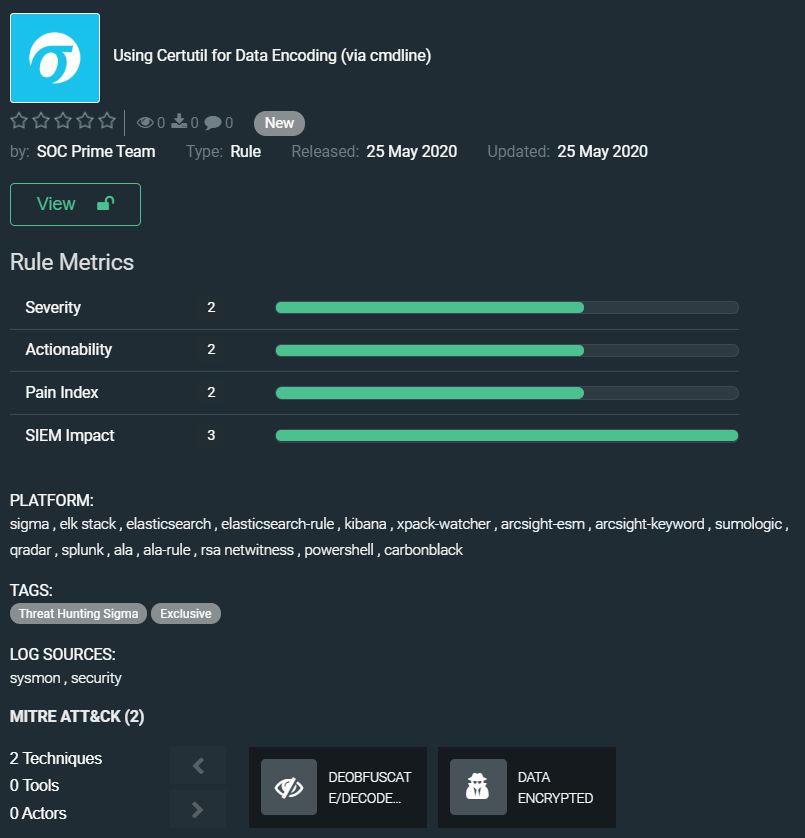

Usando Certutil para Codificação de Dados (via cmdline) pela Equipe SOC Prime

https://tdm.socprime.com/tdm/info/NzzfJwxMu0xj/XeZvTHIBv8lhbg_iF-QM/?p=1

CertUtil.exe é uma ferramenta de linha de comando administrativa criada pela Microsoft para ser usada na manipulação de dados e componentes de autoridades de certificação (CA). Isso inclui verificar certificados e cadeias de certificados, despejar e exibir informações de configuração de CA e configurar Serviços de Certificados. A execução do CertUtil sempre requer pelo menos uma opção de comando para especificar o tipo de operação a ser realizada, geralmente em um certificado. A regra detecta o uso de certutil como uma técnica de viver da terra.

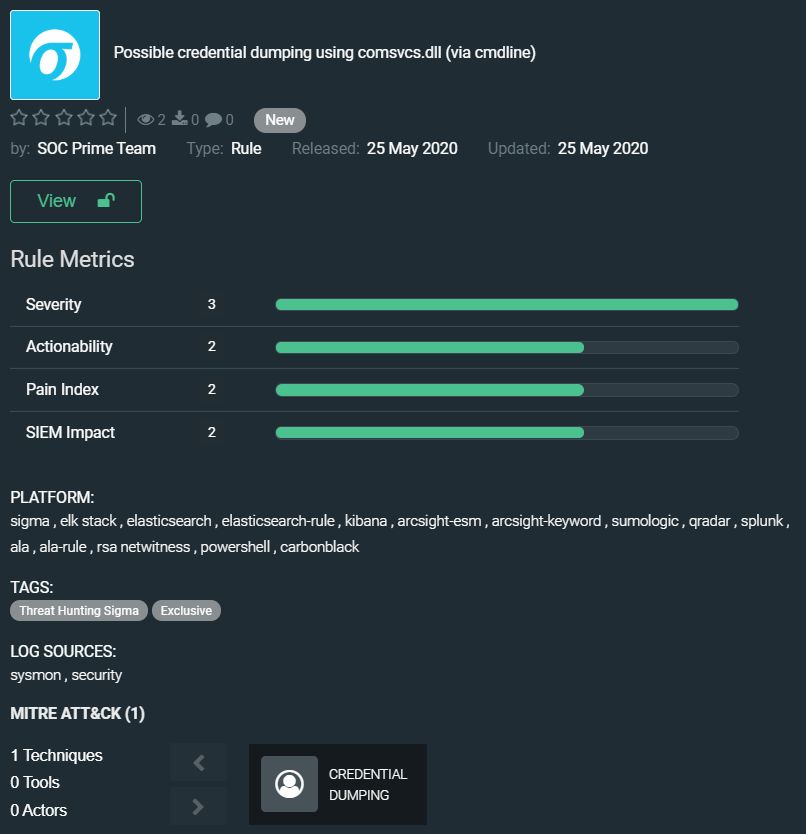

Possível descarregamento de credenciais usando comsvcs.dll (via cmdline) pela Equipe SOC Prime

https://tdm.socprime.com/tdm/info/CrWJtnD4DfNE/ZeZwTHIBv8lhbg_iGeRr/?p=1

O comsvcs.dll faz parte do sistema operacional Microsoft Windows. Adversários podem usar mal esse DLL nativo do Windows que exporta uma função chamada MiniDumpW. Por causa disso, é possível invocar essa função com rundll32.exe para criar um MiniDump de qualquer processo, incluindo LSASS. A regra descobre quando a biblioteca ‘comsvcs.dll’ é usada para despejar credenciais em um host comprometido.

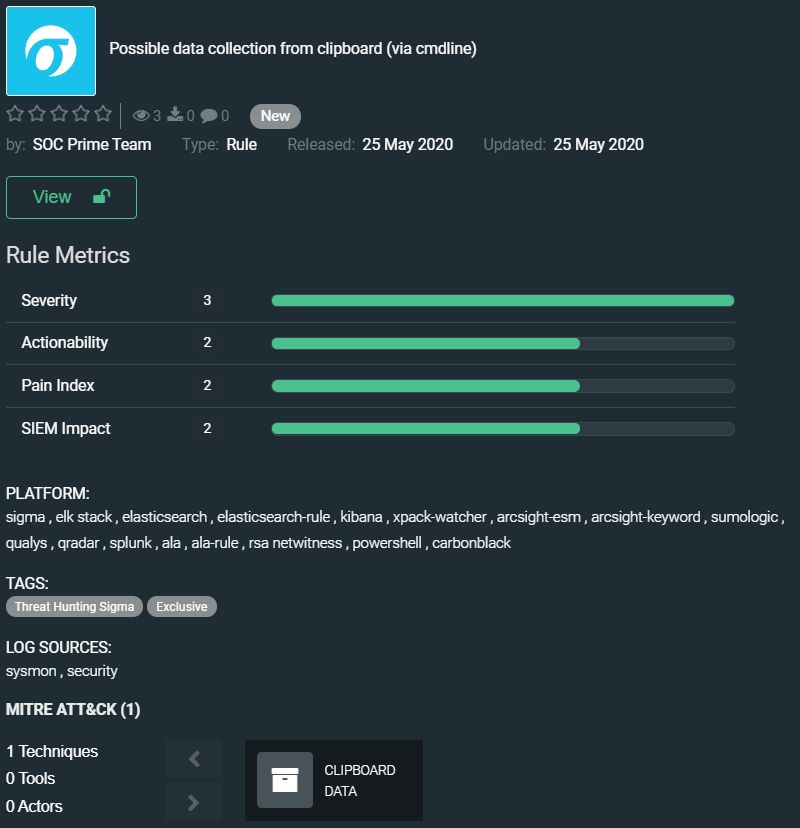

Possível coleta de dados da área de transferência (via cmdline) pela Equipe SOC Prime

https://tdm.socprime.com/tdm/info/Kh2BQYb5fTAC/ciFwTHIBjwDfaYjKlKIR/?p=1

Adversários podem usar o cmdlet powershell para capturar dados dentro da área de transferência no host alvo. A regra detecta essa atividade maliciosa indicando o comprometimento do sistema.

As regras desta coleção têm traduções para as seguintes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Táticas: Evasão de Defesa, Execução, Persistência, Escalação de Privilégios, Descoberta, Movimento Lateral, Exfiltração, Acesso a Credenciais

Técnicas: Regsvr32 (T1117), Rundll32 (T1085), Empacotamento de Software (T1027.002), Scripting (T1064), Interface de Linha de Comando (T1059), Chaves de Registro/ Pasta de Inicialização (T1060), Injeção de Processo (1055), Instalar Certificado Raiz (T1130), Modificar Registro (T1112), Consultar Registro (T1012), Modelo de Objeto Componente e COM Distribuído (T1175), Instrumentação de Gerenciamento do Windows (T1047), Desofuscar/Decodificar Arquivos ou Informações (T1140), Dados Encriptados (T1022), Despejo de Credenciais (T1003)

Aguarde o próximo digest em uma semana.

PS

Não perca nosso próximo webinar USANDO MITRE ATT&CK™ E REGRAS SIGMA PARA ATIVAÇÃO DE CAÇA PROATIVA ÀS AMEAÇAS: https://my.socprime.com/en/webinar-using-mitre-att/

Cuide-se!