Centenas de empresas foram recentemente expostas a um ataque massivo à cadeia de suprimentos da empresa de software Kaseya. Uma vulnerabilidade zero-day no software VSA da Kaseya foi nefariamente explorada pela gangue REvil para infectar 30 provedores de serviços gerenciados (MSPs) e múltiplos clientes deles com ransomware.

Embora o fornecedor esteja ciente da vulnerabilidade desde 2 de julho de 2021, a Kaseya ainda está investigando o problema e prestes a lançar o patch oficial nos próximos dias. Este pequeno atraso permitiu que os atores da ameaça REvil lançassem as atualizações maliciosas em 4 de julho de 2021, prosseguindo com a intrusão enquanto as defesas estavam enfraquecidas devido ao longo fim de semana nos EUA.

Ataque à Cadeia de Suprimentos da Kaseya VSA

De acordo com Huntress, os indicadores iniciais de comprometimento foram rastreados em 2 de julho quando a equipe de Resposta a Incidentes alertou sobre um possível incidente de segurança envolvendo o software VSA da Kaseya.

Os pesquisadores acreditam que os atores da ameaça REvil conseguiram explorar uma vulnerabilidade zero-day nos servidores VSA da Kaseya para contornar a autenticação no painel web e executar comandos SQL no appliance para implantar o payload REvil em todos os clientes conectados. Os clientes receberam o pacote malicioso “VSA agent hotfix” que foi capaz de superar as proteções antivírus, aproveitando a versão antiga e falha do aplicativo Microsoft Defender.

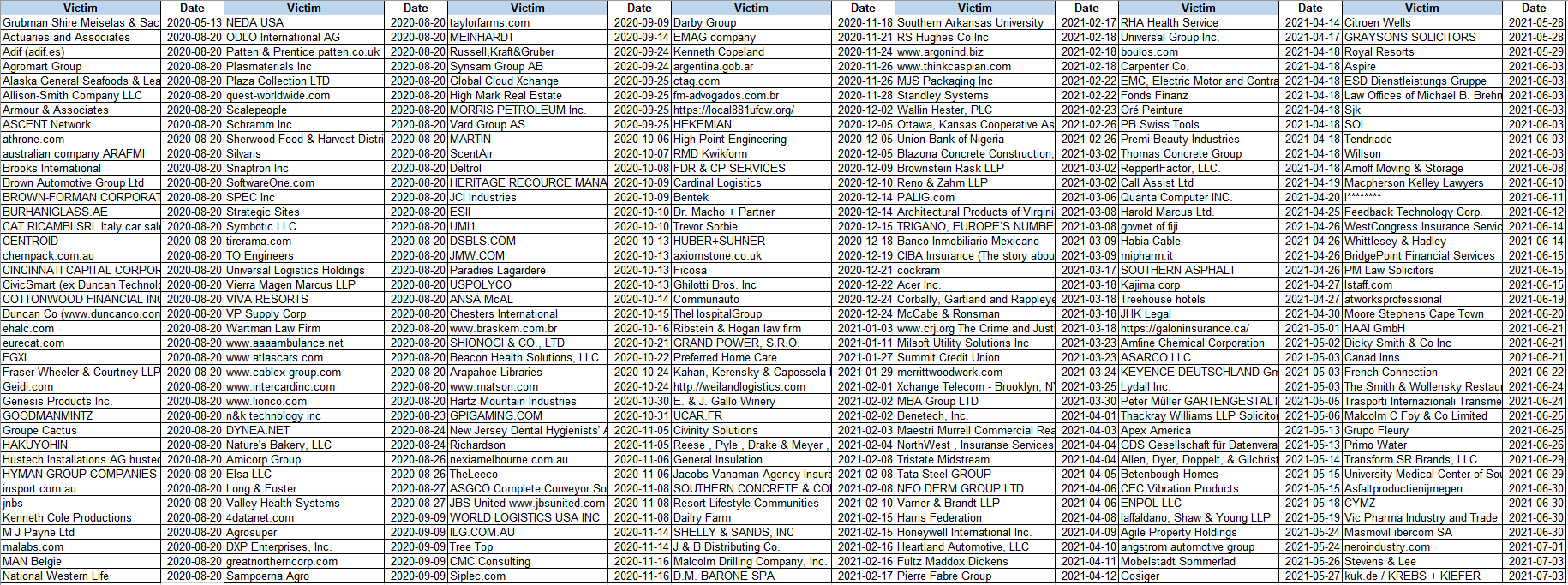

O ataque à cadeia de suprimentos da Kaseya resultou em mais de um milhão de dispositivos individuais sendo criptografados e paralisados, de acordo com a atualização no blog oficial do REvil. Simultaneamente, especialistas em segurança conseguiram identificar mais de 30 MSPs e mais de 1.000 empresas nos EUA, AUS, UE e LATAM infectadas.

De acordo com a declaração do REvil, os hackers planejam liberar um único descriptografador para todas as vítimas caso os hackers recebam o pagamento de $70.000.000 em Bitcoins.

Ações Tomadas pela Comunidade Global de Cibersegurança

Imediatamente após a revelação do ataque à cadeia de suprimentos, a Kaseya tomou medidas imediatas e começou a trabalhar para resolver o problema e restaurar seus clientes ao serviço com o apoio da comunidade de especialistas em cibersegurança de terceiros. O fornecedor tomou medidas preventivas ao desligar os servidores SaaS para proteger seus clientes locais e recomendando fortemente que mantenham os servidores VSA hospedados offline até novo aviso, conforme anunciado no Aviso Importante de 4 de julho de 2021. Em 4 de julho, a Kaseya introduziu uma nova Ferramenta de Detecção de Comprometimento para permitir a verificação do sistema por indicadores de comprometimento (IoC). Assim que o incidente surgiu, a comunidade global de cibersegurança foi envolvida em colaboração ativa para ajudar a Kaseya a resistir ao ataque e investigar o incidente. Com base na análise técnica realizada pelos pesquisadores da Huntress, os invasores parecem ter explorado uma vulnerabilidade de SQLi. Com base no Update #12 de 4 de julho da pesquisa Huntress, os adversários aplicaram uma bypass de autenticação para ganhar acesso aos servidores VSA comprometidos, carregar o payload original e executar comandos usando a injeção de SQL.

Detecção de Ataque à Cadeia de Suprimentos da Kaseya

Para ajudar as organizações a se defenderem proativamente contra este enorme incidente de ransomware atingindo inúmeros MSPs ao redor do mundo, a equipe SOC Prime juntamente com Florian Roth lançaram regras Sigma dedicadas. Baixe estes itens de conteúdo SOC gratuitamente diretamente do Threat Detection Marketplace:

Esta regra escrita pela equipe SOC Prime detecta possíveis tentativas de exploração de SQLi contra a Kaseya VSA e possui traduções para os seguintes formatos de linguagem:

SIEM & SEGURANÇA ANALÍTICA: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Apache Kafka ksqlDB, Securonix

MITRE ATT&CK

Táticas: Acesso Inicial

Técnicas: Explorar Aplicação de Exposição Pública (T1190)

Esta detecção baseada em comportamento Sigma do repositório GitHub de Florian Roth detecta padrões de linha de comando de processo e locais usados pelo grupo REvil envolvido no incidente de ransomware em massa da MSP Kaseya. Além deste ataque à cadeia de suprimentos, esta regra também pode ser aplicada para detectar outros malwares semelhantes.

Esta regra Sigma pode ser traduzida para os seguintes formatos de linguagem:

SIEM & SEGURANÇA ANALÍTICA: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Sysmon, Apache Kafka ksqlDB, Securonix

EDR: Carbon Black, CrowdStrike, SentinelOne

MITRE ATT&CK

Atores: GOLD SOUTHFIELD

Recentemente, a SOC Prime lançou as Diretrizes Industriais: Defendendo-se Contra Ataques de Ransomware em 2021 cobrindo as melhores práticas para defesa contra ransomware e oferecendo as últimas detecções contra ataques de ransomware para ajudar os principais MSPs e organizações em vários setores a resistirem proativamente a intrusões específicas da indústria. Confira estas Diretrizes Industriais para se manter atualizado sobre as últimas tendências de ransomware e fortalecer as capacidades de defesa cibernética do SOC da sua organização. Além disso, você pode consultar o nosso Guia de Regras Sigma para iniciantes, para melhorar suas habilidades de caça a ameaças e começar a criar suas detecções para aumentar a defesa cibernética colaborativa contra ameaças emergentes.

Inscreva-se no Threat Detection Marketplace para ter acesso a mais de 100.000 algoritmos de detecção e resposta curados e adaptados para a pilha de SIEM & XDR em uso e alinhados com a MITRE ATT&CK metodologia. Interessado em se engajar em atividades de caça a ameaças e criar seu próprio conteúdo de detecção? Junte-se ao nosso primeiro Programa de Recompensas e ajude a tornar a detecção de ameaças mais fácil, rápida e simples juntos!