Logo após a massiva distribuição de emails na recente campanha maliciosa direcionada a órgãos estatais ucranianos e aproveitando-se do Trojan Remcos (Controle Remoto e Vigilância), os atores de ameaça exploram outro software de administração remota apelidado de Remote Utilities para atingir organizações ucranianas. O CERT-UA alerta a comunidade global de defensores cibernéticos sobre ataques de phishing em andamento atribuídos ao grupo de hackers UAC-0096.

Análise dos Últimos Ataques de Phishing por Hackers UAC-0096 Utilizando Remote Utilities

Em 13 de fevereiro, pesquisadores do CERT-UA emitiram um novo alerta CERT-UA#5961 detalhando a massiva distribuição de emails se passando pelo Conselho de Segurança e Defesa Nacional da Ucrânia. Nesta campanha maliciosa em andamento, atores de ameaça exploram o vetor de ataque de phishing para atingir organizações ucranianas por meio do Remote Utilities, o legítimo software de administração remota.

Apenas alguns dias antes desta campanha de phishing, pesquisadores do CERT-UA identificaram outra atividade maliciosa direcionada a órgãos estatais ucranianos e aproveitando-se de uma ferramenta de administração remota diferente conhecida como Remcos RAT. Notavelmente, a atividade adversária anterior foi atribuída ao coletivo de hackers UAC-0050, que costumava utilizar o software Remote Utilities em suas campanhas anteriores.

Nos ataques de phishing em andamento contra a Ucrânia, adversários aplicam um assunto de email atrativo relacionado a atualizações críticas de segurança e um anexo RAR malicioso com os detalhes das falsas atualizações. O arquivo RAR, por sua vez, contém uma imagem atrativa com diretrizes falsas e um arquivo dividido escondendo um arquivo executável. Ao executar este último, os usuários comprometidos instalarão o software Remote Utilities em seus computadores para ser posteriormente utilizado por hackers para suas atividades maliciosas. Os padrões de comportamento adversário observados são atribuídos à atividade do grupo de hackers UAC-0096.

Detectando Atividade Maliciosa UAC-0096 Coberta no Alerta CERT-UA#5961

Desde a invasão em larga escala da rússia na Ucrânia, defensores cibernéticos estão observando volumes crescentes de ataques de phishing direcionados a órgãos estatais ucranianos e organizações em diversos setores da indústria. A SOC Prime está na linha de frente cibernética ajudando a Ucrânia e seus aliados a se defenderem proativamente contra ataques afiliados à Rússia de qualquer escala e a detectar TTPs adversários. Para ajudar as organizações a detectar em tempo hábil a atividade maliciosa dos hackers UAC-0096 abusando do software Remote Utilities, a plataforma Detection as Code da SOC Prime oferece acesso à lista abrangente de regras Sigma curadas abordando os TTPs dos atacantes cobertos no último alerta CERT-UA. Todas as detecções podem ser usadas em dezenas de soluções SIEM, EDR e XDR para ajudar as equipes a enfrentar o desafio da migração SIEM e da ajustagem manual demorada.

Clique no botão Explore Detections abaixo para acessar os alertas de alta qualidade e as consultas de caça enriquecidas com o contexto relevante de ameaças cibernéticas, incluindo referências MITRE ATT&CK® e links CTI. Para simplificar a busca por regras Sigma dedicadas, a Plataforma SOC Prime suporta sua filtragem pelas etiquetas personalizadas “CERT-UA#5961” e “UAC-0096” com base nos identificadores de alerta e grupo. Para sua conveniência, qualquer uma dessas etiquetas está disponível para navegar no conteúdo relevante de detecção.

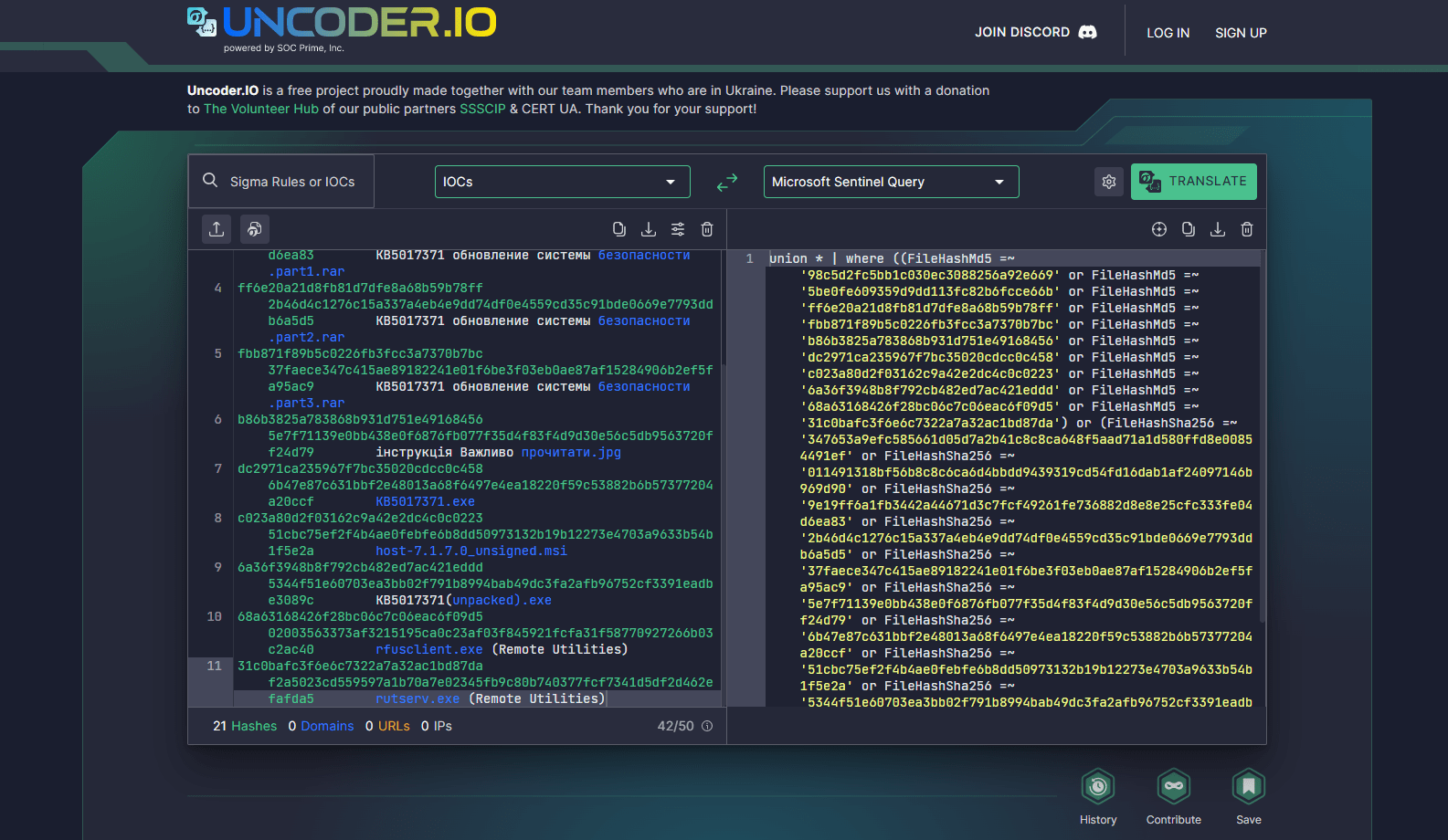

Os engenheiros de segurança também podem automatizar sua busca por indicadores de comprometimento associados com a atividade maliciosa do UAC-0096 aproveitando-se da nova versão da ferramenta Uncoder.IO , que agora suporta a conversão de IOC para múltiplas plataformas SIEM & XDR. Basta colar o arquivo, host ou rede IOCs fornecidos pelo CERT-UA na interface e selecionar o tipo de conteúdo de sua consulta de destino para criar instantaneamente consultas de IOC otimizadas para desempenho prontas para serem executadas no ambiente escolhido. O Uncoder.IO é um projeto gratuito desenvolvido com a privacidade em mente — sem autenticação, sem coleta de logs, e todos os dados são mantidos baseados em sessão para sua tranquilidade.

Contexto MITRE ATT&CK

Para se aprofundar no contexto detalhado por trás da campanha maliciosa do coletivo de hackers UAC-0096 coberta no último alerta do CERT-UA de fevereiro, todas as regras Sigma acima referenciadas estão etiquetadas com ATT&CK v12 abordando as táticas e técnicas relevantes:

Tactics | Techniques | Sigma Rule |

Defense Evasion | Virtualization/Sandbox Evasion (T1497) | |

File and Directory Permissions Modification (T1222) | ||

System Script Proxy Execution (T1216) | ||

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

Subvert Trust Controls (T1553) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Domain Policy Modification (T1484) | ||

Execution | Scheduled Task/Job (T1053) | |

Impact | Inhibit System Recovery (T1490) | |

System Shutdown/Reboot (T1529) | ||

Data Manipulation (T1565) | ||

Data Destruction (T1485) | ||

Procurando por mais regras e consultas curadas para melhorar a postura de cibersegurança da organização? Explore o Motor de Busca de Regras Sigma da SOC Prime para obter regras Sigma relevantes para detecção de ataques explorando o Remote Utilities e certifique-se de que sua equipe esteja sempre armada com capacidades proativas de defesa cibernética.