Menos de uma semana após uma campanha de phishing por UAC-0050 disseminando Remcos RAT, o grupo tentou lançar outra operação ofensiva. Na recém-descoberta campanha massiva de distribuição de e-mails, hackers do UAC-0050 miram os setores públicos ucraniano e polonês, aproveitando-se do nefasto Remcos RAT e de outra variante de malware chamada Meduza Stealer.

Descrição do Ataque UAC-0050: Atividade Coberta no Alerta CERT-UA#8218

Em 7 de novembro de 2023, a CERT-UA publicou um novo alerta cobrindo o ataque massivo de phishing do coletivo de hackers UAC-0050 espalhando e-mails com temas relacionados a demandas judiciais e dívidas, junto com um anexo RAR protegido por senha. Ao abrir este arquivo armado, as máquinas alvo são suscetíveis a infecções de Remcos RAT e Meduza Stealer. Além disso, os hackers utilizaram o malware AutoIt/Injector. O UAC-0050 normalmente hospeda seus servidores de controle para o Remcos RAT usando os serviços do provedor malaio, Shinjiru.

Notavelmente, os hackers usaram contas comprometidas legítimas para a campanha de e-mails, incluindo aquelas dentro do domínio gov.ua. Os e-mails descobertos também indicam instituições governamentais polonesas como alvos de ataque, além do setor público ucraniano.

Como medidas de mitigação potenciais, a CERT-UA recomenda o filtrado de anexos de email, incluindo arquivos e documentos protegidos por senha, no nível de gateway de correio para prevenir intrusões.

Detecte Intrusões do UAC-0050 Espalhando Remcos RAT e Meduza Stealer

As campanhas de phishing recentes do UAC-0050 indicam as ambições do grupo de expandir o escopo dos ataques. O último massivo ataque cibernético coberto no alerta CERT-UA#8218 identifica tanto a Ucrânia quanto a Polônia como potenciais vítimas de intrusões. A Plataforma SOC Prime se esforça para ajudar organizações em múltiplas indústrias, incluindo o setor público, a preemptar ataques de qualquer escopo e sofisticação antes que eles aconteçam.

Confie na lista curada de algoritmos de detecção filtrados pela tag “CERT-UA#8218” para proteger a infraestrutura da sua organização contra a atividade UAC-0050 que distribui malware Remcos RAT e Meduza Stealer. Aqui está o link para todas as regras e consultas relevantes mapeadas para MITRE ATT&CK® para atribuição de ataque mais rápida e convertível para múltiplas linguagens de cibersegurança:

Regras Sigma para detectar ataques do UAC-0050 cobertos no alerta CERT-UA#8218

Clique Explorar Detecções para acessar ainda mais algoritmos de detecção para defesa proativa contra ataques existentes e emergentes atribuídos ao UAC-0050. O conjunto completo de regras é enriquecido com metadados relevantes que oferecem insights aprofundados e contexto de ciberameaças para pesquisadores de CTI e analistas SOC.

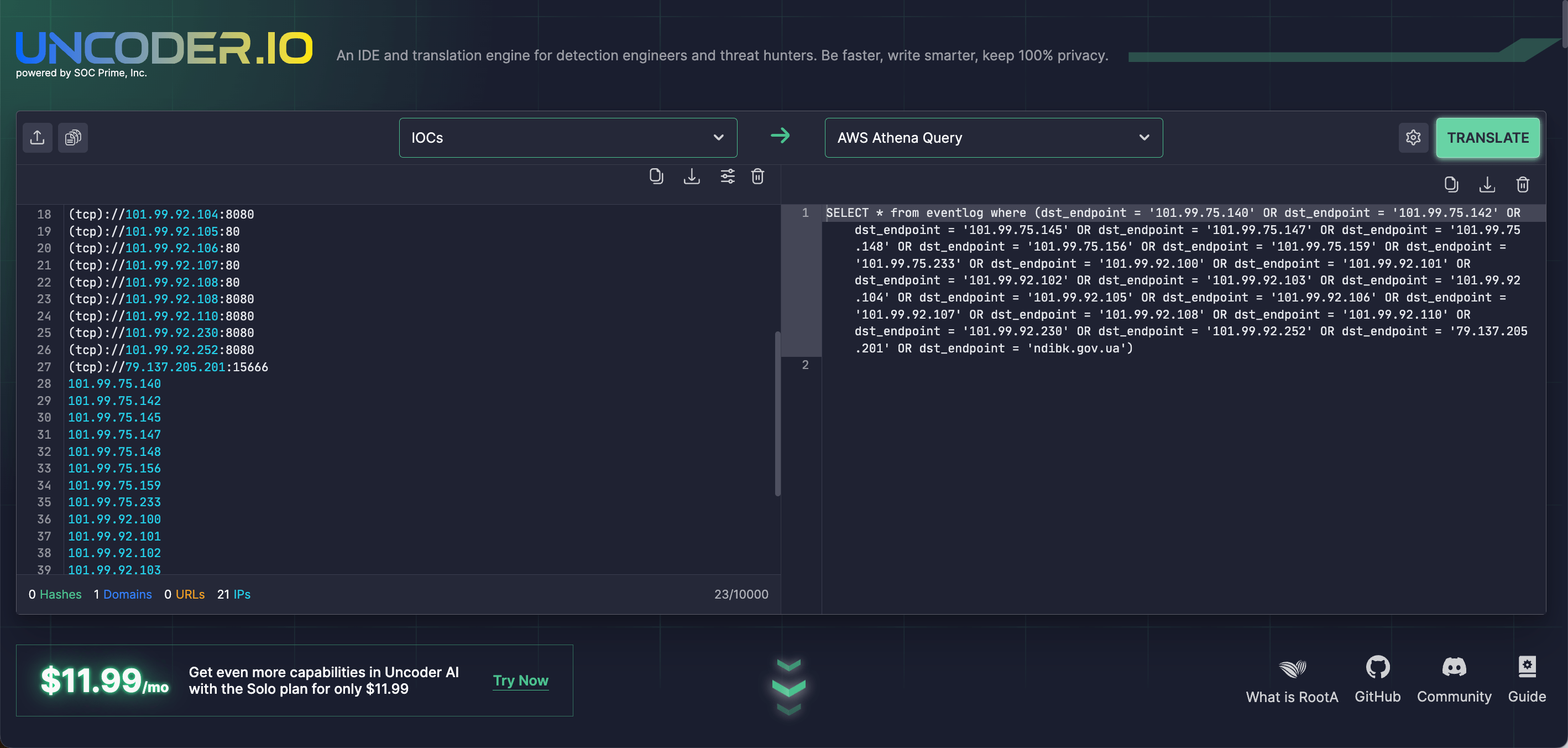

Com Uncoder IO, o IDE de código aberto para Engenharia de Detecção, os defensores podem aproveitar ao máximo o empacotamento IOC usando os dados forenses do pesquisa mais recente da CERT-UA para gerar instantaneamente consultas de busca personalizadas prontas para rodar no ambiente selecionado.

Contexto MITRE ATT&CK

Para mergulhar no contexto esclarecedor por trás do massivo ataque de phishing do UAC-0050 coberto no último alerta CERT-UA#8218, todas as regras Sigma acima referenciadas estão etiquetadas com ATT&CK abordando as táticas, técnicas e subtécnicas relevantes:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | System Script Proxy Execution (T1216) | |

Masquerading: Double File Extension (T1036.007) |