Visão Geral e Análise, Principais Fontes de Dados, e Regras Sigma Relevantes para Detectar Escalação de Privilégios

SOC Prime cultiva a colaboração de uma comunidade global de cibersegurança e seleciona as regras Sigma mais atualizadas alinhadas ao MITRE ATT&CK® framework permitindo que as equipes se concentrem nas ameaças que mais antecipam. Com os recentemente lançados assinaturas On Demand para a plataforma da SOC Prime, os profissionais de segurança podem obter acesso imediato ao conteúdo de detecção como código correspondente aos vetores de ataque mais relevantes para as necessidades específicas da sua organização. Neste artigo do blog, vamos cobrir a visão geral e análise da tática de Escalação de Privilégios (TA0004) e explorar regras Sigma dedicadas a esta tática de ATT&CK.

Explorar a Plataforma Agendar uma Reunião

O que é Escalação de Privilégios (TA0004)?

Os adversários têm diferentes objetivos, mas geralmente afetam a confidencialidade, integridade ou disponibilidade de sistemas críticos. A escalação de privilégios é o ato de obter maiores confianças dentro de um sistema comprometido. Esses privilégios permitem que eles tomem medidas adicionais, como mover-se lateralmente para novos hosts ou executar ações privilegiadas, como ler ou alterar dados protegidos.

Conteúdo de Detecção de Escalação de Privilégios

Detectar escalação de privilégios é um processo complexo que não pode ser limitado a uma única regra e requer múltiplos algoritmos de detecção, considerando novas técnicas, ferramentas e implementações assim que surgem.

Sigma serve como um padrão de fato para expressar consultas de caça a ameaças que podem ser usadas para desenvolver conteúdo de detecção aplicável às soluções SIEM & XDR mais populares. Visite o repositório Sigma no GitHub para mais detalhes ou explore como Sigma transforma a cibersegurança como um padrão da indústria independente de fornecedores e à prova de futuro.

Aproveitando Uncoder.IO, as equipes podem instantaneamente traduzir regras Sigma para a solução de segurança de sua escolha. Alternativamente, usando a interface de linha de comando, as regras Sigma podem ser convertidas para o formato de linguagem selecionado via ferramenta SIGMAC. tool.

A seguir, você pode encontrar nossas regras Sigma recomendadas que abordam a tática de Escalação de Privilégios (TA0004):

Regra de Comportamento: Privilégios de Depuração do Windows Atribuídos

SeDebugPrivilege é um privilégio dentro do Windows que permite que os adversários escalem para a conta do sistema local (equivalente ao root no Windows) depurando processos de sistema. Esta regra identifica contas sendo atribuídas ao SeDebugPrivilege.

Regra de Exploração: Possível Escalação de Privilégios Dirty Pipe ao Sobrescrever Dados em Arquivos Arbitrários [CVE-2022-0847] (via auditd)

CVE-2022-0847 (Dirty Pipe) é uma vulnerabilidade que permite a um usuário sem privilégio de root sobrescrever dados em qualquer arquivo alvo. Esta regra utiliza eventos de syscall do auditd para identificar tentativas prováveis de exploração.

Regra de Ferramenta: Possíveis Padrões de Execução AdvancedRun (via cmdline)

AdvancedRun é uma ferramenta freeware fornecida pelo desenvolvedor de software Nir Sofer. A ferramenta tem sido usada por atores de ameaça para escalar de um administrador local para privilégios de sistema.

Regra de Nuvem: Possível Abuso de Permissões da API do Azure (via azuread)

Os aplicativos Azure podem receber o papel de Aplicativo “AppRoleAssignment.ReadWrite.All”. Com essa permissão, um aplicativo pode conceder a si mesmo qualquer permissão de API, incluindo a capacidade de alterar papéis de usuário para Administrador Global. Esta regra identifica aplicativos sendo concedidos permissões de papel de Aplicativo sensíveis.

Explorar a Plataforma Agendar uma Reunião

Detecção de Escalação de Privilégios: Fontes de Log Mais Comuns

As regras Sigma disponíveis na plataforma da SOC Prime cobrem fontes de log adaptadas ao ambiente da organização. Aqui estão cinco fontes de log mais comuns normalmente necessárias para detectar escalação de privilégios.

Criação de Processo

Abaixo você pode encontrar as fontes de log de criação de processos mais comuns:

-

Logs de Segurança do Windows

- 4688, valide que os detalhes da linha de comando estão incluídos

-

Sysmon para Windows e Sysmon para Linux

- Id do Evento 1

-

Logs de Auditd do Linux

- tipo de evento execve

-

Detecção e Resposta de Endpoint (EDR) | Detecção e Resposta Estendida (XDR)

- Alguns serviços EDR não fornecem eventos de criação de processo passivos ou enriquecidos.

Criação de Serviço and Tarefa Agendada Fontes de Dados de Criação

É comum que adversários criem serviços e tarefas para a escalação de privilégios. Os serviços são executados com privilégios de sistema e as tarefas agendadas podem ser criadas por administradores. As tarefas agendadas são normalmente criadas para serem executadas como SISTEMA e depois são excluídas em pouco tempo.

Aqui estão algumas fontes comuns de dados de criação de serviços e tarefas agendadas:

-

Logs de Segurança do Windows

- 7045

- 4698

-

Detecção e Resposta de Endpoint (EDR) | Detecção e Resposta Estendida (XDR)

- Alguns serviços EDR não fornecem eventos de criação de tarefa / serviço agendado passivos ou enriquecidos

Logs Nativos de Identidade e Gestão de Acesso de Nuvem (IAM)

Quando os papéis de usuário são alterados, os provedores de cloud geralmente registram essas mudanças em Logs de Identidade e Gestão de Acesso. Por exemplo, o Google Cloud Provider inclui logs IAM em seus Logs de Auditoria de Nuvem.

Logs Nativos de Atividade de Nuvem

Quando os usuários acessam ou alteram recursos na nuvem, geralmente é criado um log de auditoria mostrando o acesso. Por exemplo, a AWS fornece logs do CloudTrail, enquanto a Microsoft — logs do AzureActivity. Os logs de atividade apropriados podem ajudar os profissionais de segurança a auditar o acesso a recursos sensíveis.

Logs de Auditd do Linux e/ou Logs EDR/XDR Equivalentes

Monitore a atividade da conta root usando auditd ou um recurso equivalente fornecido por um EDR / XDR.

SOC Prime seleciona detecções principalmente geradas a partir de duas fontes primárias que se combinam para produzir expertise colaborativa, permitindo que as equipes acompanhem o volume de ataques cada vez maior. Tanto a equipe interna de desenvolvimento de conteúdo da SOC Prime quanto os pesquisadores do Programa de Recompensa de Ameaças, incluindo Emir Erdogan, Osman Demir, Nattatorn Chuensangarun, e Sittikorn Sangrattanapitak, têm contribuído principalmente para a entrega de conteúdo de detecção que aborda a tática de Escalação de Privilégios.

Explorar a Plataforma Agendar uma Reunião

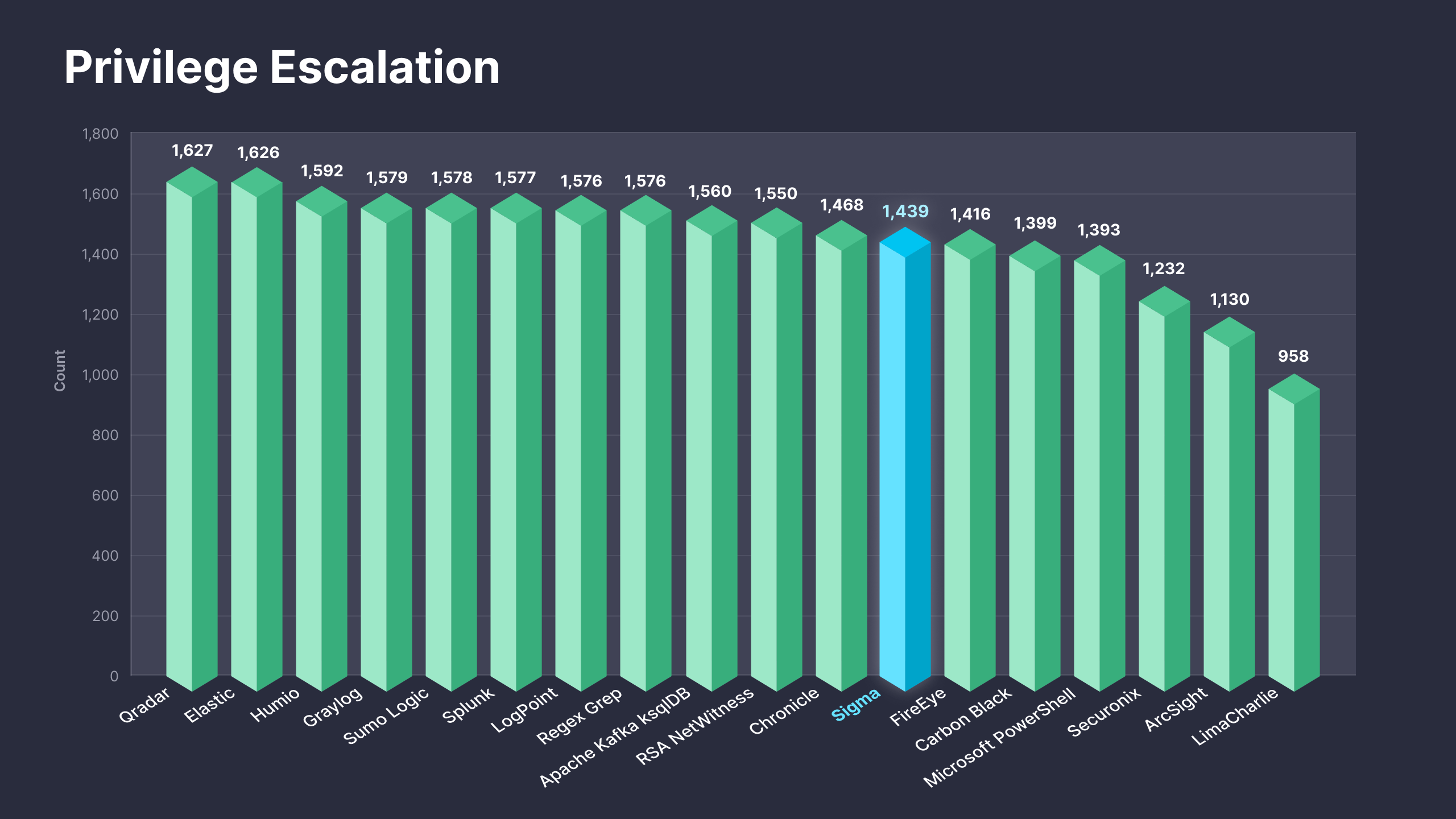

Fig. 1. Regras Sigma abordando a tática de Escalação de Privilégios (TA0004) junto com traduções para 25+ plataformas suportadas

Os recém lançados assinaturas On Demand são projetados para permitir que os profissionais de segurança gerem valor imediato da plataforma da SOC Prime ao oferecer acesso direto ao conteúdo de detecção correspondente ao perfil de ameaça específico da organização. Como parte dessas assinaturas, as equipes podem obter acesso instantâneo a 1.400+ regras de detecção baseadas em Sigma, abordando a tática de Escalação de Privilégios junto com traduções disponíveis para 25+ formatos SIEM & XDR. Para mais detalhes sobre as categorias de assinatura On Demand, consulte https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }