Em 28 de agosto de 2024, um comunicado conjunto foi lançado pelo FBI, pelo Departamento de Defesa e pela CISA, alertando profissionais de cibersegurança sobre um aumento nas operações por adversários ligados ao Irã. Esses atores estão cada vez mais colaborando com gangues de ransomware para atingir setores de educação, finanças, saúde, órgãos estaduais e indústrias de defesa. Conhecido como Pioneer Kitten, esse coletivo de hackers patrocinado pelo estado está ativamente trabalhando para infiltrar-se e ganhar acesso às redes de organizações alvo, pretendendo se associar com operadores de ransomware para executar ataques de ransomware. Notavelmente, a maioria das instruções começa com a exploração de ativos expostos à internet que abrigam vulnerabilidades específicas de n dias.

Detecção de Ataques Pioneer Kitten

Coletivos de hackers patrocinados pelo estado têm aumentado nos últimos anos. Essa tendência representa uma ameaça crescente para defensores cibernéticos devido ao escopo e sofisticação crescentes dos kits de ferramentas dos atacantes. Grupos APT iranianos continuam entre os coletivos mais ativos no primeiro trimestre de 2024, compartilhando o topo com atores chineses, norte-coreanos e russos.

A mais recente atividade de ciberespionagem coberta no Comunicado CISA AA24-241A insta os profissionais de cibersegurança a aprimorar suas defesas contra Pioneer Kitten (também conhecido como Fox Kitten, UNC757, Parisite, RUBIDIUM e Lemon Sandstorm), que atualmente está se associando com operadores de ransomware para implantar cargas maliciosas e roubar dados sensíveis de organizações nos EUA e no Oriente Médio. Plataforma SOC Prime para defesa cibernética coletiva oferece uma coleção de regras Sigma dedicadas para identificar atividades maliciosas relacionadas, combinadas com soluções avançadas de detecção e caça de ameaças para facilitar a investigação de ameaças.

Pressione o botão Explorar Detecções abaixo e imediatamente aprofunde-se em uma pilha de detecção sob medida abordando as TTPs do Pioneer Kitten descritas no Comunicado CISA AA24-241A. Todas as regras são compatíveis com mais de 30 tecnologias SIEM, EDR e Data Lake e são mapeadas para o framework MITRE ATT&CK®. Além disso, as regras são enriquecidas com metadados extensos, incluindo referências de inteligência de ameaças , cronogramas de ataques e recomendações.

Defensores cibernéticos que buscam mais regras para abordar TTPs ligadas ao Pioneer Kitten APT podem buscar Threat Detection Marketplace usando tags personalizadas baseadas nos identificadores do grupo: “Pioneer Kitten“, “Fox Kitten“, “UNC757“, “Parisite“, “RUBIDIUM“, “Lemon Sandstorm.”

Como os hackers do Pioneer Kitten foram observados explorando um conjunto de vulnerabilidades conhecidas para o acesso inicial, os profissionais de segurança podem acessar coleções dedicadas de regras Sigma abordando tentativas de exploração de CVEs em destaque usando os links abaixo.

Regras Sigma para Detectar Tentativas de Exploração do CVE-2024-24919

Regras Sigma para Detectar Tentativas de Exploração do CVE-2024-3400

Regras Sigma para Detectar Tentativas de Exploração do CVE-2019-19781

Regras Sigma para Detectar Tentativas de Exploração do CVE-2023-3519

Regras Sigma para Detectar Tentativas de Exploração do CVE-2022-1388

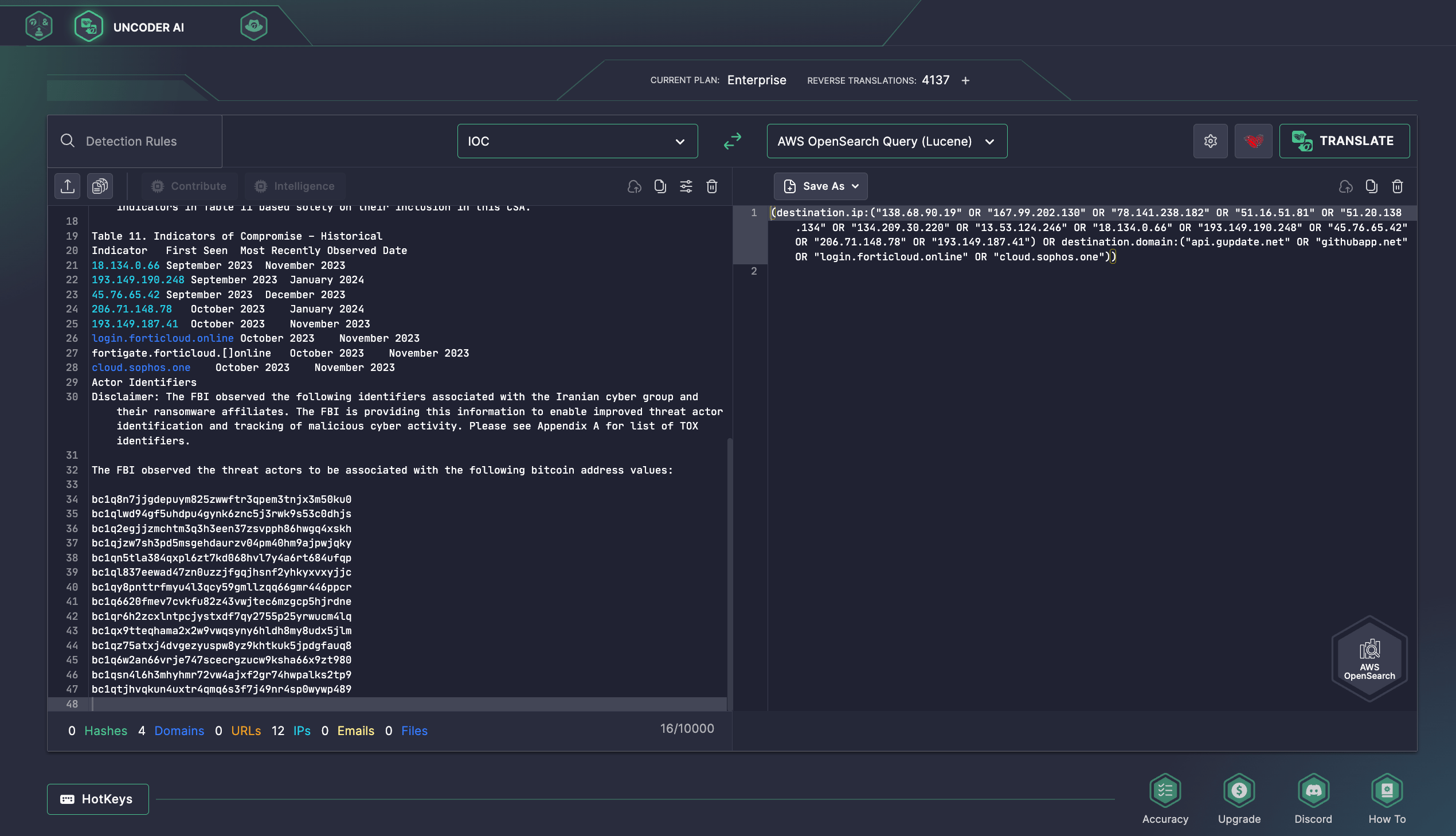

Além disso, para agilizar a investigação de ameaças, os profissionais de segurança podem utilizar Uncoder AI, o primeiro co-piloto de IA da indústria para Engenharia de Detecção, para imediatamente buscar indicadores de comprometimento fornecidos no comunicado relacionado. Uncoder AI atua como um empacotador de IOCs, permitindo que os defensores cibernéticos interpretem IOCs facilmente e gerem consultas de caça personalizadas. Essas consultas podem então ser integradas de forma fluida em seus sistemas SIEM ou EDR preferidos para execução imediata.

Análise de Ataques Pioneer Kitten

O comunicado de segurança mais recente do FBI, do Cyber Crime Center (DC3) do Departamento de Defesa e da CISA notifica os defensores sobre os crescentes riscos relacionados à operação ofensiva maciça orquestrada por atores patrocinados pelo estado iraniano. Especificamente, o AA24-241A alerta detalha a atividade do grupo Pioneer Kitten focando em organizações dos EUA desde 2017 e identificada no setor privado por vários nomes, como Fox Kitten, UNC757, Parisite, RUBIDIUM e Lemon Sandstorm. O grupo, diretamente ligado ao Governo do Irã (GOI), frequentemente se refere sob o apelido de “xplfinder” ou “Br0k3r.”

De acordo com agências federais dos EUA, o Pioneer Kitten colabora com várias gangues de ransomware para lançar ataques contra organizações nos Estados Unidos, Israel, Azerbaijão e Emirados Árabes Unidos. Hackers iranianos envolvidos nessas operações obscurecem deliberadamente sua localização dentro do Irã e permanecem intencionalmente vagos sobre sua nacionalidade e origens ao interagir com seus parceiros de ransomware. Separadamente de suas atividades de ransomware, o grupo Pioneer Kitten também está conduzindo uma campanha mais ampla focada em roubar “dados técnicos sensíveis” de organizações em Israel e Azerbaijão.

O grupo Pioneer Kitten foi descoberto colaborando diretamente com grupos de ransomware nefastos como NoEscape, Ransomhouse e ALPHV (BlackCat), assistindo em operações de criptografia em troca de uma parte do resgate. Seu papel se estende além de fornecer acesso — eles trabalham ativamente com outros afiliados de ransomware para bloquear redes de vítimas e planejar estratégias de extorsão.

O FBI também vinculou esse grupo a campanhas de hack-and-leak, como a operação Pay2Key no final de 2020. Nessa campanha, os atores usaram o site .onion hospedado na infraestrutura de nuvem de uma organização previamente comprometida. Após roubar dados, eles publicaram a violação nas redes sociais, marcando vítimas e meios de comunicação, e vazaram os dados online. Ao contrário dos ataques de ransomware típicos, o Pay2Key parecia ser uma operação de informação destinada a perturbar a infraestrutura cibernética de Israel, em vez de ser principalmente motivada financeiramente.

Atores ligados ao GOI ganham acesso inicial às redes das vítimas armando vulnerabilidades em serviços externos remotos em ativos voltados ao público. Na campanha mais recente, eles foram observados escaneando endereços IP com Check Point Security Gateways em busca de vulnerabilidades relacionadas ao CVE-2024-24919. No meio da primavera de 2024, eles provavelmente estavam procurando por sistemas vulneráveis ao CVE-2024-3400 como um vetor de acesso inicial. Além disso, conhecidamente, eles tiraram proveito de falhas do Citrix Netscaler, incluindo o CVE-2019-19781, e a vulnerabilidade BIG-IP iControl REST (CVE-2022-1388).

Após explorar instâncias vulneráveis, o Pioneer Kitten utiliza várias técnicas para manter a persistência e controle sobre as redes comprometidas, incluindo captura de credenciais de login, implantação de webshell, colocação de webshells adicionais imediatamente após os proprietários do sistema corrigirem vulnerabilidades, manipulação de aplicativos de confiança zero e outras políticas de segurança para evadir a detecção, criação de tarefas agendadas maliciosas e instalação de backdoors.

Eles também aplicam um conjunto de técnicas adversárias para execução, escalonamento de privilégios e evasão de defesa, incluindo o reaproveitamento de credenciais comprometidas de dispositivos como Citrix Netscaler para acessar outros aplicativos, abuso de credenciais de administrador, desativação de software de proteção de segurança para contornar a análise anti-malware e utilização de uma conta de administrador comprometida para propósitos ofensivos. Hackers iranianos também exportam hives do registro do sistema e configurações de firewall de rede em dispositivos impactados e exfiltram tanto dados de usuários quanto de rede. Para comando e controle, eles dependem do utilitário AnyDesk para acesso remoto em backup e aproveitam ferramentas de tunelamento Ligolo ou NGROK para estabelecer conexões de saída.

Para minimizar os riscos dos ataques do Pioneer Kitten, os defensores recomendam aplicar patches para CVEs armados pelo grupo, investigar credenciais roubadas e pontos de apoio no caso de exploração de vulnerabilidades, e verificar atividades maliciosas únicas, como nomes de usuário específicos, uso de ferramentas específicas do kit de ferramentas do adversário e monitoramento de solicitações de saída. SOC Prime’s Attack Detective ajuda as organizações a otimizar o risco de sua postura de cibersegurança ao obter visibilidade abrangente de ameaças e melhorar a cobertura de detecção, proporcionando acesso a regras de alta qualidade e baixo ruído para alertas e permitindo a caça de ameaças automatizada.