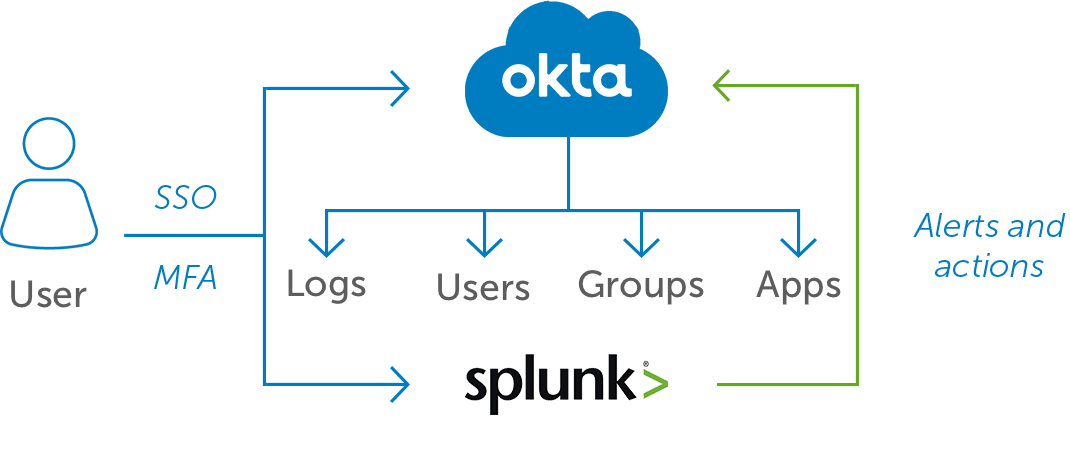

No mundo de hoje, de tecnologias em rápida evolução, as organizações enfrentam dois grandes desafios “como lidar” e “como proteger uma enorme quantidade de dados”. É aí que o Splunk se torna útil. Este SIEM ajuda as empresas a coletar, analisar e monitorar arquivos de log. Tornou-se uma necessidade agora, pois fornece informações credíveis para as empresas. Ao mesmo tempo, a Okta é uma solução popular de gerenciamento de identidade e acesso (IAM).

Integrar o Splunk com a Okta ajuda as organizações a simplificar a autenticação de usuários, o registro de auditoria e o controle de acesso. Assim, Splunk e Okta são duas ferramentas poderosas que podem melhorar significativamente a segurança e a visibilidade dos sistemas e aplicativos de uma organização. Hoje, vamos examinar os benefícios e as etapas envolvidas na configuração do Splunk na Okta.

De acordo com Okta, ao aproveitar a integração Okta Splunk, você pode experimentar os seguintes benefícios:

Fonte: Okta

Integração Okta & Splunk: Guia Passo a Passo

Configurar o Splunk na Okta envolve várias etapas importantes. Aqui está um guia passo a passo para ajudá-lo no processo. Antes de começar, certifique-se de ter uma conta válida no Splunk com acesso administrativo para configurar a integração Okta.

Passo 1: Adicionar o aplicativo Splunk à Okta

Para iniciar o processo de integração Okta Splunk , você deve primeiro adicionar o aplicativo Splunk à Okta. O aplicativo Splunk é um “conector” entre a Okta e o Splunk que permite a transferência de dados entre esses dois sistemas. Para adicionar manualmente o aplicativo Splunk à Okta, siga estas etapas:

- Faça login na sua conta de administrador Okta e navegue até o Painel de Administração da Okta.

- Clique na guia Aplicações e vá para Navegar no Catálogo de Aplicações.

- Pesquise por “Splunk” na Rede de Integração Okta ou escolha Criar Novo Aplicativo.

- Clique Add e preencha um Rótulo de Aplicativo (é um nome para o aplicativo (por exemplo, “Splunk 1”), e insira seu URL do Splunk.

- Clique Em seguida para prosseguir, e agora, é hora de configurar o Okta SLO.

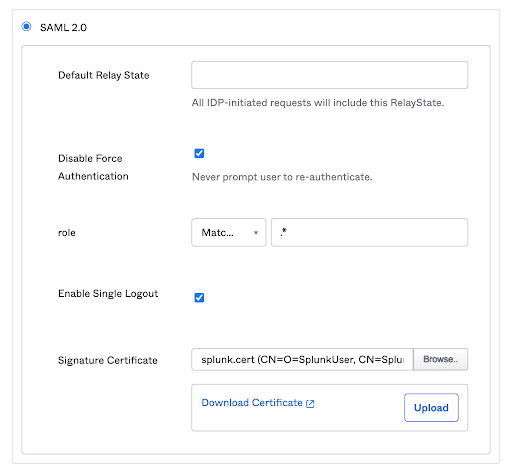

Passo 2: Configurar o Okta Single Logout (SLO)

Agora, vamos configurar o Okta Single Logout (SLO). Isso permite que você saia da Okta e de outros aplicativos simultaneamente com uma única ação. Ativar o SLO é importante, pois garante que você seja desconectado com segurança tanto da Okta quanto do Splunk quando eles iniciarem o processo de logout. Veja como configurar o Okta SLO:

- Acesse o aplicativo Splunk dentro da Okta e navegue até a guia Conectar .

- Habilite a opção Single Logout e adicione seu arquivo splunk.cert no campo Certificado de Assinatura .

- Salve as alterações de configuração.

Passo 3: Populando o Splunk com os Metadados da Okta

Antes de mudarmos para a instância do Splunk, faça o seguinte nas configurações do Aplicativo Okta:

- Vá para a guia Conectar .

- Clique na guia Ver Instruções de Configuração botão.

- Mantenha esta página aberta, pois ela contém informações necessárias para configurar o Splunk.

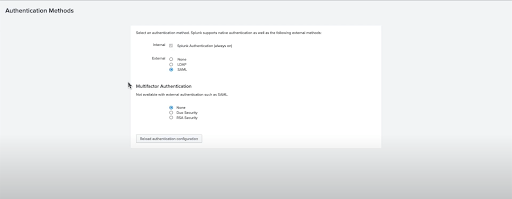

Agora, mude a instância do Splunk para Configurar o Splunk para SAML SSO:

- Acesse sua instância do Splunk e faça login como administrador.

- Navegue até o menu Configurações e selecione SAML Single Sign-On.

- Clique Configurar SAML.

- Em seguida, você precisará especificar os metadados do provedor de identidade (IdP) fazendo o upload de um arquivo XML.

- Em seguida, todos os campos devem ser preenchidos automaticamente. Certifique-se de que os seguintes detalhes estejam corretos. Caso contrário, preencha-os a partir das instruções de configuração da Okta:

- ID da Entidade (você pode definir como splunk-nomeempresa).

- Single Sign-On (SSO) & Single Log Out (SLO) – esses links serão iguais, exceto pelo /sso/saml or /slo/saml no final do URL.

- Caminho do certificado IdP.

- Salvar a configuração.

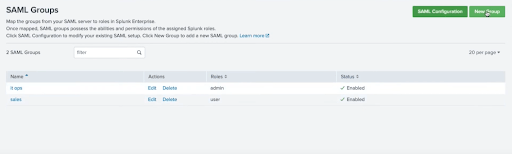

Passo 4: Mapeando Grupos da Okta para Funções no Splunk

Mapear grupos da Okta para funções no Splunk garante um controle de acesso eficaz dentro do Splunk com base no grupo Okta ao qual um usuário pertence. Ao configurar esse mapeamento, você pode atribuir automaticamente funções apropriadas aos usuários quando eles se autenticarem via Okta. Siga estas etapas para mapear os grupos da Okta para funções no Splunk:

- No aplicativo Splunk, quando você já escolheu o SAML como método de autenticação, você deve conseguir acessar Grupos SAML.

- Quando você clicar em Novo Grupo, você pode atribuir um Nome de Grupo e as Funções correspondentes no Splunk (por exemplo, admin).

- No momento do login, os usuários SAML são adicionados ao Splunk. Os dados de um usuário (e-mail e nome) serão enviados da Okta para o Splunk como atributos SAML.

- Dessa forma, os usuários fazem login no Splunk pela Oktasemalessly usando suas contas Splunk, e suas funções do Splunk também são mapeadas dependendo dos grupos nos quais eles são adicionados.

Quando os usuários são adicionados ou removidos de grupos Okta, seus privilégios de acesso no Splunk são ajustados automaticamente. Ao manter controles de acesso consistentes em ambos os sistemas, as organizações podem aumentar a segurança e melhorar a eficiência geral do sistema.

Passo 5: Ativando Recursos de Segurança Adicionais (Opcional)

Você pode configurar recursos de segurança adicionais, como Autenticação Multi-Fator (MFA) e políticas de acesso adaptáveis, de acordo com os requisitos da sua organização. Para isso, faça o seguinte:

- Vá para o Console de Administração da Okta.

- Navegue até Splunk em Aplicações.

- Clique na guia Conectar .

- Role para baixo até a seção Configurações .

- Ative o MFA para o aplicativo Splunk, selecionando os fatores de MFA desejados nas opções disponíveis.

Lembre-se de comunicar a configuração de MFA aos usuários dentro da sua organização. Informe-os sobre as medidas de segurança adicionais e explique como configurá-las e usá-las.

Passo 6: Monitorar e Manter

Como qualquer solução, a manutenção é essencial. A integração Splunk Okta não é uma exceção. Primeiramente, garanta o aspecto de segurança. Para isso, monitore logs e o desempenho do sistema. As etapas mais fáceis seriam verificar os seguintes fatores:

- Qualquer atividade suspeita, padrões incomuns, alguns logins anormais, etc.

- Lembre-se sempre de inspecionar o uso de recursos do seu sistema. Os valores altos de uso de CPU, memória e espaço em disco podem ser indicadores de atividade de algum agente de ameaça.

Outras etapas importantes seriam atualizar e corrigir continuamente ambos os seus sistemas para evitar quaisquer possíveis vulnerabilidades e bugs. E, finalmente, se você fizer quaisquer alterações no seu integração Splunk Okta e configuração, certifique-se de testá-las e solucionar problemas se necessário.

Com o cenário de ameaças cibernéticas em constante crescimento, organizações progressivas estão buscando maneiras de aumentar suas capacidades de defesa cibernética e de detectar ameaças emergentes em tempo hábil. Gerenciar infraestrutura multi-inquilino e analisar grandes volumes de dados provenientes de fontes díspares pode representar um desafio assustador que requer tempo e esforço adicionais da equipe de SOC, especialmente para organizações que operam pilhas de tecnologia SIEM ou EDR variadas. A Plataforma SOC Prime para defesa cibernética coletiva oferece uma solução viável, permitindo a tradução simplificada de conteúdo de detecção para 28 tecnologias SIEM, EDR e XDR, incluindo Splunk.

Inscreva-se na Plataforma SOC Prime e aproveite ao máximo mais de 12 mil Alertas e Consultas Splunk disponíveis no maior mercado de detecção de ameaças do mundo e converta instantaneamente regras Sigma para o formato Splunk apoiado pelo poder da inteligência aumentada com Uncoder AI.

Os clientes do Splunk também podem contar com o App SOC Prime CCM para Splunk para transmitir continuamente novas regras e atualizações de regras da Plataforma SOC Prime para instâncias Splunk, tanto na nuvem quanto no local. O aplicativo está disponível diretamente no Splunkbase.