A popularidade das criptomoedas não apenas atrai investidores, mas também as torna um verdadeiro alvo de ataque para hackers. Embora as criptomoedas tenham tido tempos melhores no mercado, o cryptojacking está em ascensão. Com uma variedade de termos surgindo, é fácil se perder. Então, vamos mergulhar nos detalhes de malware de criptomoeda, ransomware de criptomoeda, e cryptojacking.

Definição de malware de criptomoeda se resume a um tipo específico de software malicioso destinado a realizar mineração ilegal (cryptojacking). Outros nomes paramalware de criptomoeda são cryptojackers ou malware de mineração. Se você é novo nesses conceitos, sinta-se à vontade para verificar o glossário dos termos relacionados:

Glossário:

- Criptomoeda é uma moeda digital movida pela tecnologia blockchain.

- Criptomineração (também conhecida como mineração de criptomoeda) é um processo de criação de novas moedas e validação de novas transações. Isso é conduzido resolvendo equações complexas usando máquinas altamente poderosas.

- Crypojacking é a mineração criminosa de criptomoeda, definida como acesso não autorizado a e uso de recursos de mineração de criptomoeda.

Malware de criptomoeda foi primeiro descoberto quando um membro da comunidade de Harvard começou a minerar dogecoins usando o ‘Odyssey cluster’ em 2014. Desde então, cryptojackers têm percorrido um longo caminho para se tornarem uma das preocupações mais significativas em cibersegurança. Você pode tratar o cryptojacking como mais uma palavra da moda, mas as estatísticas mostram um aumento de 86% nos incidentes de mineração ilegal de criptomoedas – 15,02 milhões por mês em 2022, em comparação a 8,09 milhões por mês em 2021.

Como Funciona o Malware de Cryptojacking?

Apesar de malware de criptomoeda formar um grupo separado de software malicioso, ainda age de maneira semelhante à maioria dos outros tipos de malware. O vetor de infecção primário é a distribuição de malware através de botnets, aplicativos móveis, páginas da web, mídias sociais ou phishing. Quando a máquina da vítima abre um arquivo malicioso, os códigos são executados via Macros ou JavaScript para instalar o malware de criptomoeda.

Como é Malware de Criptomoeda Diferente de Outros Tipos de Malware?

A principal distinção é que, em vez de corromper dados diretamente, o malware de criptomoeda usa as GPUs e outros recursos da máquina da vítima para mineração enquanto opera discretamente em segundo plano.

Malware de Criptomoeda vs. Ransomware de Criptomoeda

Primeiramente, lembre-se de que esses termos não estão relacionados, mesmo tendo a parte ‘cripto’ em comum. Malware de criptomoeda está relacionado ao cryptojacking (mineração ilegal de criptomoeda), enquanto ransomware de criptomoeda não tem nada a ver com criptomoedas. Ransomware de criptomoeda é um dos tipos de ransomware. As variedades de ransomware mais populares são:

- Locker Ransomware bloqueia funções básicas do dispositivo da vítima, como um mouse ou teclado parcialmente desabilitado e negada a acesso a uma área de trabalho.

- Ransomware de Criptomoeda é o que criptografa arquivos deixando você sem acesso a eles. Este tipo de ransomware é o mais comum porque geralmente está associado a mais danos.

O que une todas as variantes de ransomware é o resgate que os adversários exigem para recuperar o acesso a arquivos ou dispositivos. Então, como você vê, malware de criptomoedaa missão principal é usar os recursos do computador da vítima pelo maior tempo possível sem ser notado. Em contraste, o ransomware (incluindo ransomware de criptomoeda) tem um propósito diferente – dinheiro pago como resgate.

Como Detectar Malware de Criptomoeda

Embora o volume de ataques de malware de criptomoeda esteja aumentando, você ainda pode garantir uma detecção oportuna se seguir estas recomendações:

Conheça Sua Infraestrutura

Tenha como objetivo encontrar as vulnerabilidades em seus sistemas antes que os adversários o façam. Além disso, você também deve entender qual desempenho é normal para sua infraestrutura. Dessa forma, se você começar a receber pedidos de ajuda sobre desempenho lento ou superaquecimento, saberá que esses são sinais de alerta para investigar.

Monitore Sua Rede

Para estar ciente do que está acontecendo na sua infraestrutura, você deve coletar constantemente logs de qualidade e analisá-los adequadamente. Um excelente começo seria aprender mais sobre as fontes e a análise de dados. Aqui você pode encontrar explicações detalhadas com exemplos do mundo real.

Tenha Sua Cobertura no Lugar

Coletar logs é importante, mas o que é ainda mais importante é quais logs você está coletando. Você não pode cobrir todos os possíveis vetores de ataque, mas se souber como a cadeia de morte funciona, terá uma compreensão mais clara do que procurar. Comece entendendo o framework MITRE ATT&CK® para melhorar sua análise, detecção e resposta a ameaças.

Aproveite o Caça às Ameaças

Embora a Caça às Ameaças possa parecer esmagadora a princípio, ela é uma das maneiras mais eficazes de buscar vestígios de ameaças furtivas, como o próprio malware de criptomoeda . Uma abordagem proativa em termos de detecção de ameaças é o que pode economizar seu dinheiro, tempo e reputação. Se não souber por onde começar, consulte nosso guia sobre os fundamentos da Caça às Ameaças.

Opte por Detecções Baseadas em Comportamento

Embora as detecções baseadas em IOC possam ser úteis em alguns casos, elas são geralmente consideradas ineficazes na detecção de malware desconhecido. Ao mesmo tempo, as detecções baseadas em comportamento provaram ser muito mais práticas, pois buscam padrões que podem ser reutilizados em diferentes ataques. Você pode melhorar significativamente suas operações SOC implementando defesa proativa contra ameaças cibernéticas com detecções enriquecidas com contexto.

Se você deseja aprender mais sobre malware de criptomoeda e sua detecção, consulte os seguintes estudos:

- Caprolu, M., Raponi, S., Oligeri, G. e Di Pietro, R. (2021). A criptominação faz barulho: Detectando cryptojacking via aprendizado de máquina. Comunicações por Computador. Disponível em: https://doi.org/10.1016/j.comcom.2021.02.016

- Zheng, R., Wang, Q., He, J., Fu, J., Suri, G. e Jiang,Z. (2022). Detecção de Malware de Mineração de Criptomoeda Baseada em Padrão de Comportamento e Rede Neural Gráfica. Redes de Segurança e Comunicação, 2022. Disponível em: https://doi.org/10.1155/2022/9453797

- Bursztein, E., Petrov, I. e Invernizzi, L. (2020). CoinPolice: Detectando Ataques de Cryptojacking Ocultos com Redes Neurais. Pesquisa do Google. Disponível em: https://research.google/pubs/pub49278/

- cybersecurity.att.com. (s.d.). Técnicas mais recentes dos mineradores de cripto. Disponível em: https://cybersecurity.att.com/blogs/labs-research/crypto-miners-latest-techniques

- Hernandez-Suarez, A., Sanchez-Perez, G., Toscano-Medina, L.K., Olivares-Mercado, J., Portillo-Portilo, J., Avalos, J.-G. e García Villalba, L.J. (2022). Detectando Ameaças na Web de Cryptojacking: Uma Abordagem com Autoencoders e Redes Neurais Densas Profundas. Ciências Aplicadas, 12(7). Disponível em: https://doi.org/10.3390/app12073234

- Eskandari, S., Leoutsarakos, A., Mursch, T. e Clark, J. (2018). Um Primeiro Olhar no Cryptojacking Baseado em Navegador. 2018 IEEE European Symposium on Security and Privacy Workshops (EuroS&PW). Disponível em: http://dx.doi.org/10.1109/EuroSPW.2018.00014

Qual é o Impacto dos Malware de Criptomoeda Ataques?

Dependendo de cada caso, o impacto de um ataque de cryptojacking pode ser diferente. Ainda assim, as consequências mais típicas para os dispositivos e redes afetados são:

- Desempenho mais lento da rede e do sistema devido ao uso de recursos de CPU e largura de banda pela atividade de mineração ilegal de criptomoeda

- Consumo elevado de energia, qualquer dano físico ou falhas no sistema devido ao superaquecimento do hardware

- Interrupções não usuais das operações rotineiras

- Perdas financeiras relacionadas ao aumento do consumo de energia e às interrupções causadas por qualquer um dos danos mencionados anteriormente. Além disso, pode haver um custo de recuperação de arquivos e sistemas

- Riscos reputacionais e de conformidade devido ao acesso não autorizado à rede

Quais são os Exemplos Mais Graves de Malware de Criptomoeda?

Nos últimos anos, houve inúmeros ataques de cryptojacking, oferecendo oportunidades infinitas para analisar casos relevantes e se preparar para prevenir futuros ataques. Vamos aprofundar em alguns dos casos mais notáveis.

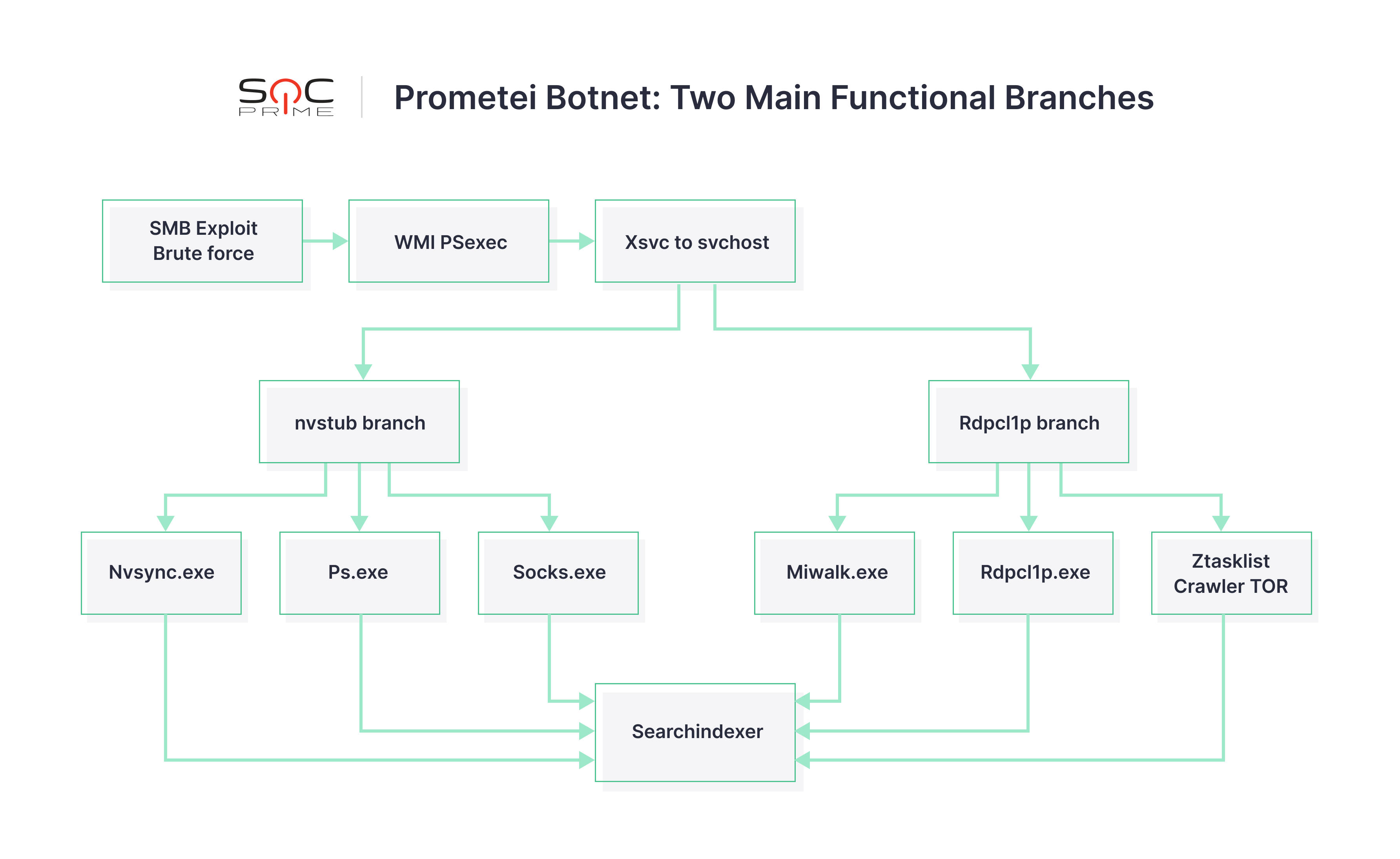

Botnet Prometei

Prometei é um botnet de múltiplas etapas malware de criptomoeda descoberto em 2020, visando sistemas Windows e Linux. O Prometei usa várias técnicas e ferramentas para se espalhar pela rede, alcançando o objetivo final de minerar moedas Monero.

A infecção começa quando o arquivo principal do botnet é copiado de um sistema infectado via Server Message Block (SMB), com o uso de senhas recuperadas por um módulo Mimikatz modificado e exploits bem conhecidos como BlueKeep and Eternal Blue.

Pesquisadores acompanharam a atividade do botnet Prometei por mais de dois meses e descobriram que o malware tem mais de 15 módulos executáveis organizados em dois ramos operacionais principais que podem atuar de forma bastante independente. Abaixo, você pode ver a representação gráfica de como os módulos são organizados. Para uma visão técnica mais detalhada, confira esta análise.

Quanto às técnicas do framework MITRE ATT&CK, os adversários usaram ativamente o seguinte:

- T1562.001 (Impair Defenses: Disable or Modify Tools)

- T1105 (Ingress Tool Transfer)

- T1027 (Obfuscated Files or Information)

- T1059.001 (Command and Scripting Interpreter: PowerShell)

- T1569.002 (System Services: Service Execution)

- T1036 (Masquerading)

- T0884 (Connection Proxy)

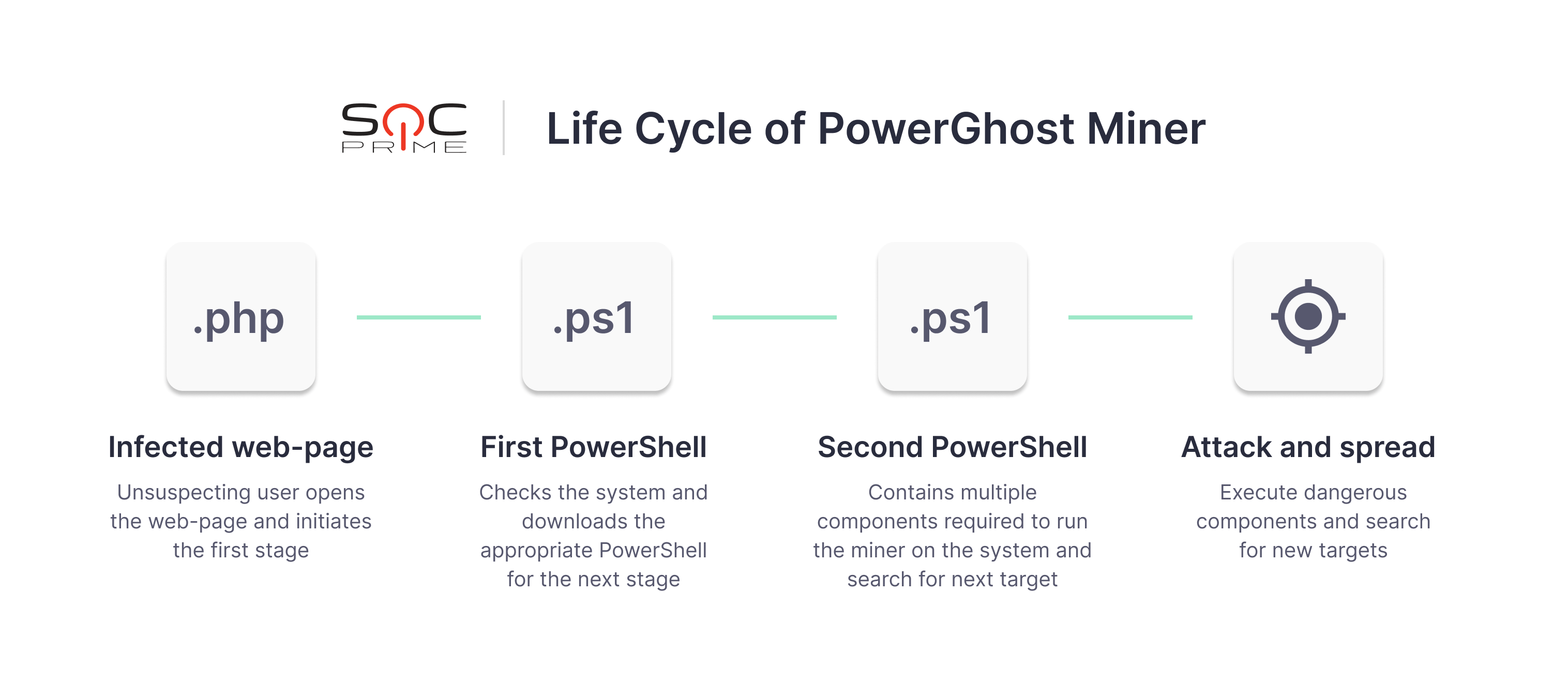

PowerGhost

O minerador PowerGhost é um malware sem arquivos que utiliza várias técnicas para permanecer indetectado por soluções antivírus. Este software malicioso deve seu nome ao comportamento silencioso de se embutir e se espalhar pela rede. Sem criar novos arquivos no sistema e escrevê-los no disco rígido, o script Powershell é executado fora de vista, infectando sistemas com uma combinação de Powershell e EternalBlue.

Para ganhar acesso a contas remotas, o PowerGhost utiliza mimikatz, EternalBlue, ou ferramentas de software legítimas, como o Windows Management Instrumentation (WMI). Essencialmente, o malware PowerGhost é um script PowerShell ofuscado com a seguinte estrutura:

- Código central

- Módulos complementares:

- Minerador real

mimikatz- Bibliotecas que são necessárias para a operação do minerador, como

msvcp120.dllandmsvcr120.dll - Módulo para injeção reflexiva de Portable Executable (PE)

- Shellcode para o exploit EternalBlue

The ciclo de vida do minerador PowerGhost pode ser dividido em quatro estágios:

Conclusão

Malware de criptomoeda definitivamente tem algumas particularidades, mas não vai pegar você desprevenido se você tiver uma estratégia eficaz de cibersegurança. Você pode sempre reforçar os esforços da sua equipe SOC registrando-se na plataforma SOC Prime Detection as Code. Isso dará a você acesso à maior coleção do mundo de detecções baseadas em Sigma, integradas de forma fluida com mais de 26 SIEMs, EDRs e XDRs.