Fevereiro de 2023 pode ser marcado como um mês de campanhas adversárias contínuas contra a Ucrânia, explorando o vetor de ataque de phishing e utilizando software de acesso remoto. Logo após os ataques de phishing se espalharem Remcos RAT e abusando do software Remote Utilities, outra distribuição massiva de e-mails direcionada a organizações ucranianas chama a atenção dos defensores cibernéticos. O alerta mais recente CERT-UA#6011 detalha esta campanha de phishing direcionada, personificando o Tribunal Distrital de Pechersk de Kiev e com o objetivo de instalar o spyware Remcos nos sistemas comprometidos.

Ataques de Phishing Aproveitando o Malware Remcos Cobertos no Alerta CERT-UA#6011

Com o aniversário de um ano da guerra em grande escala na Ucrânia se aproximando, as forças ofensivas estão aumentando suas atividades maliciosas, principalmente via o vetor de ataque de phishing. Em fevereiro de 2023, pelo menos três campanhas adversárias contínuas contra a Ucrânia estiveram em destaque no cenário de ameaças cibernéticas, todas as quais aproveitaram as ferramentas de acesso remoto muito provavelmente para atividades de espionagem cibernética.

Em 21 de fevereiro de 2023, pesquisadores da CERT-UA emitiram um novo alerta alertando os defensores cibernéticos sobre outro ataque de phishing espalhando o spyware Remcos. A campanha contínua de e-mails fraudulentos segue padrões comportamentais familiares observados nos ataques anteriores de fevereiro. Os agentes de ameaça disfarçam o remetente como o Tribunal Distrital de Pechersk de Kiev e aplicam um arquivo RAR isca para tentar enganar os usuários-alvo a abrirem. A cadeia de infecção é desencadeada pela extração do arquivo, que contém um arquivo TXT e outro arquivo RAR protegido por senha. Este último, por sua vez, contém o arquivo executável malicioso de isca com uma assinatura digital fraudulenta disfarçada como legítima. Iniciar o arquivo EXE resultará na instalação do spyware Remcos no sistema comprometido.

Depois de ganhar acesso ao sistema-alvo e espalhar a infecção com sucesso, os agentes de ameaça prosseguem com a exfiltração de dados e podem explorar o computador comprometido para reconhecimento de rede e ataques adicionais na infraestrutura da organização.

A investigação da CERT-UA vinculou os padrões de comportamento adversário observados na campanha de phishing em andamento com aqueles semelhantes exibidos por agentes de ameaça em outro ataque cibernético de fevereiro explorando do software Remote Utilities. Os pesquisadores descobriram endereços IP idênticos usados para um dos e-mails na campanha mais recente e na anterior. Com base nas similaridades comportamentais observadas, os pesquisadores da CERT-UA sugerem acompanhar dois coletivos de hackers por trás de ambas as campanhas (UAC-0050 e UAC-0096) sob um único identificador UAC-0050.

Detecte a Última Campanha de Spyware Remcos Alvejando Entidades Ucranianas

A Ucrânia continua lutando na linha de frente da primeira guerra cibernética em grande escala da história, resistindo constantemente à avalanche de ataques cibernéticos contra órgãos governamentais e ativos empresariais. Para ajudar a Ucrânia e seus aliados a se defenderem proativamente contra intrusões afiliadas à Rússia de qualquer escala e detectar TTPs adversários, a Plataforma SOC Prime para defesa cibernética coletiva oferece acesso a uma lista abrangente de regras Sigma que detectam a atividade maliciosa e estão associadas ao abuso do spyware Remcos e do software Remote Utilities. Todas as detecções são compatíveis com mais de 25 soluções SIEM, EDR e XDR para garantir que os profissionais de segurança possam aproveitar aquelas que correspondem ao seu ambiente de segurança.

Clique no Explorar Detecções botão abaixo para acessar o conjunto dedicado de alertas curados e consultas de caça enriquecidas com metadados extensivos, incluindo referências do MITRE ATT&CK® e links de inteligência de ameaças cibernéticas. Para agilizar a busca por regras Sigma relevantes, a Plataforma SOC Prime suporta a filtragem por tags personalizadas “UAC-0050”, “UAC-0096” e “CERT-UA#6011” com base em um alerta dedicado CERT-UA e os identificadores correspondentes dos coletivos de hackers.

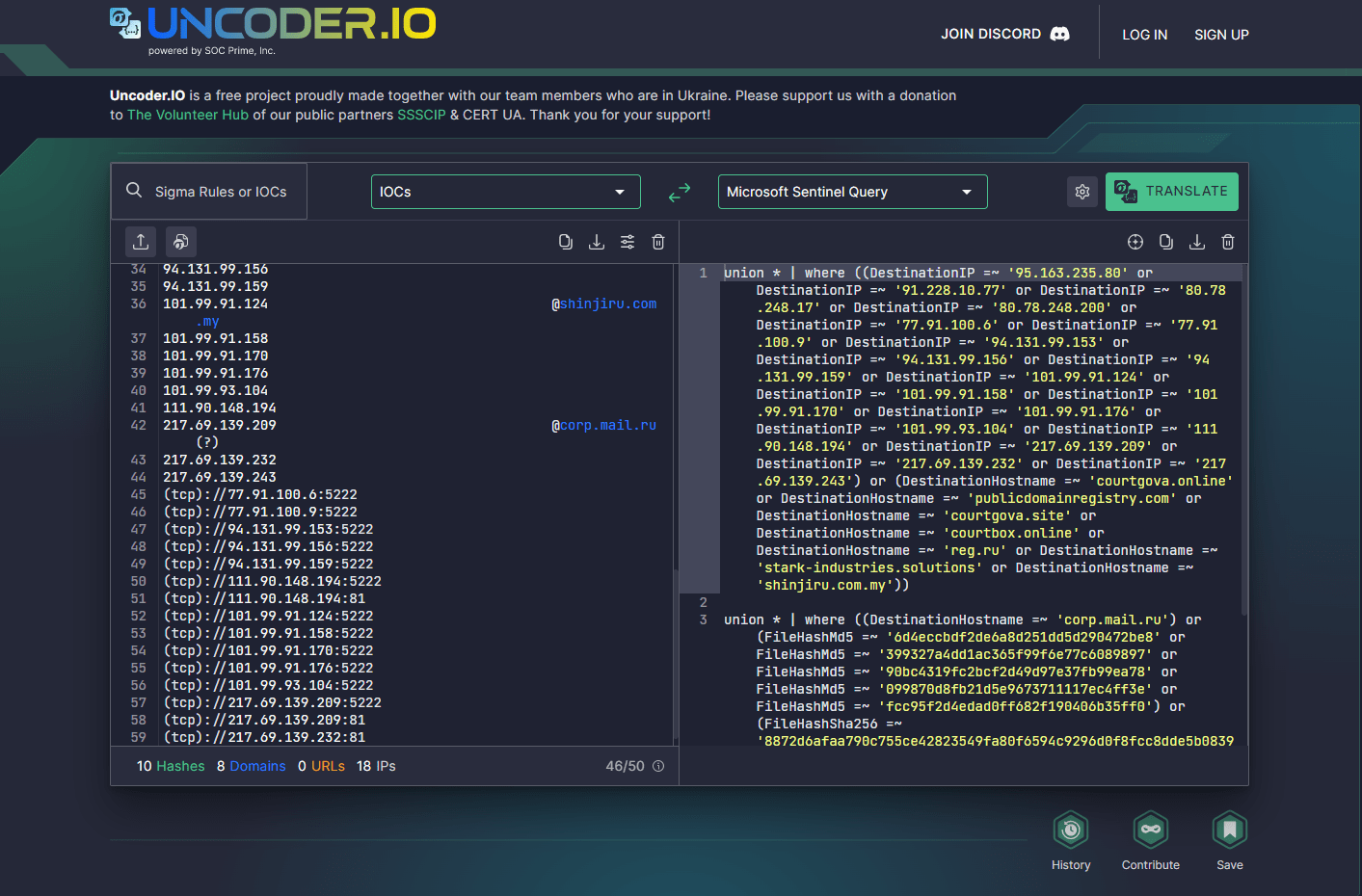

Os executores de segurança também podem otimizar suas atividades de caça a ameaças procurando por indicadores de compromisso relevantes usando a nova versão do Uncoder.IO ferramenta que ajuda a converter IoCs em consultas de caça curadas prontas para execução em um ambiente SIEM & XDR escolhido. Basta encontrar IoCs relevantes usando a barra de busca ou colar o texto com arquivo, host ou rede IoCs fornecidos pela CERT-UA para obter instantaneamente uma consulta otimizada para desempenho. O Uncoder.IO é um projeto gratuito desenvolvido com atenção à privacidade — sem autenticação, sem coleta de registros e todos os dados são mantidos baseados em sessão para sua tranquilidade.

Contexto MITRE ATT&CK

Para se aprofundar no contexto detalhado por trás da campanha maliciosa Remcos relatada no alerta CERT-UA#6011, todas as regras Sigma referenciadas acima são marcadas com ATT&CK v12 abordando as táticas e técnicas relevantes: